احصل على رؤية شاملة لمخاطر الحوسبة السحابية وأمان دورة تطوير البرمجيات.

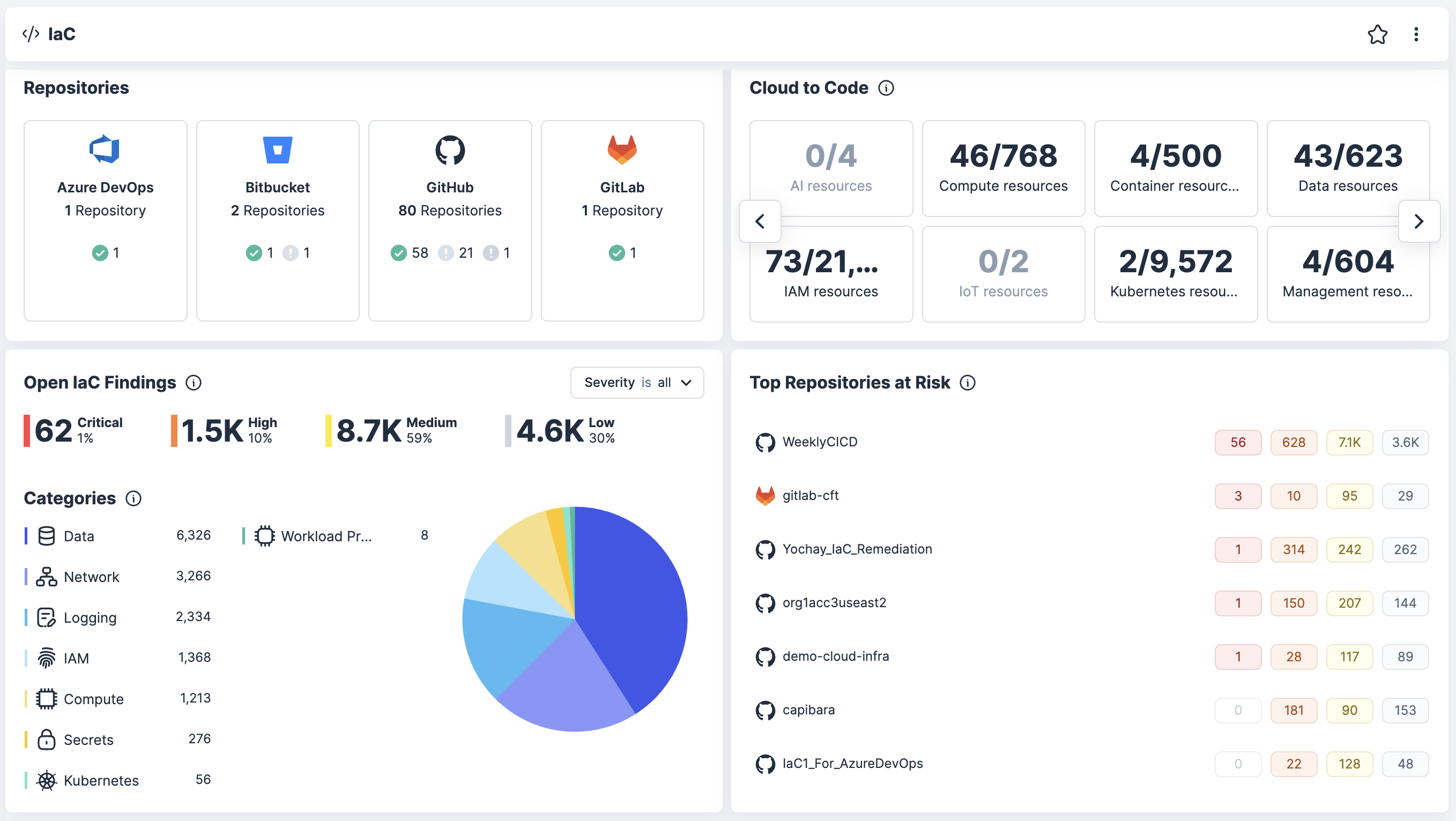

إن التكوينات غير الصحيحة وانتشار بيانات الهوية في بيئة الحوسبة السحابية المتنامية يزيد من المخاطر ويحمل فرق الأمن الإلكتروني بكمية كبيرة من التحذيرات. قلل ضوضاء التنبيهات، وحل المشكلات قبل وصولها إلى مرحلة الإنتاج. وحسن عملية التحقق من الأمان من خلال فحص نماذج البنية التحتية كتعليمة برمجية (IaC) مثل Terraform وCloudFormation وARM. وبفضل Tenable One، يُمكنك ربط التعليمات البرمجية بسياق وقت التشغيل لاكتشاف مشكلات الأمان وإصلاحها قبل النشر، وتقليل إعادة العمل وتوفير البنية الأساسية السحابية الآمنة بشكل أسرع.

أحكِم أمان عمليات تدفق العمل بأكملها من التطوير إلى الإنتاج.

تمتع بحماية شاملة لأمان السحابة في مجالات تطوير البرمجيات، وإدارة الأمن، وتحديد المخاطر والاستجابة لها.

قابلية التتبع المستمرة بدءًا من دورة تطوير البرنامج وصولاً إلى الإنتاج

تسريع عمليات المعالجة من خلال تحديد المسؤولية لدى المالك

فرض سياسات الأمان مع مراعاة التغيرات الديناميكية

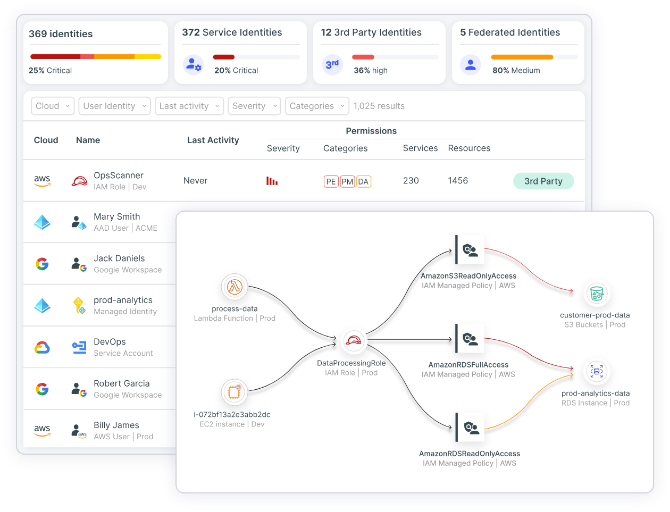

تعريف الهوية وتحديد الصلاحيات في سياق مُحدد ودقيق

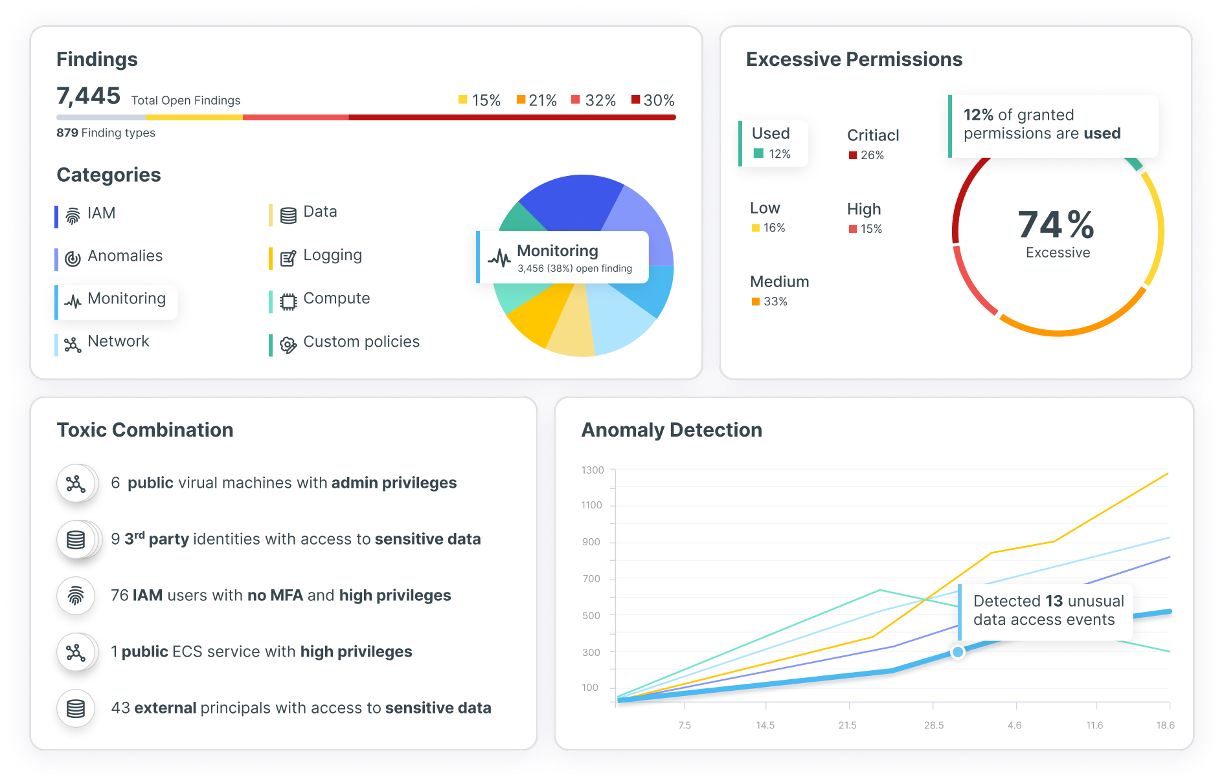

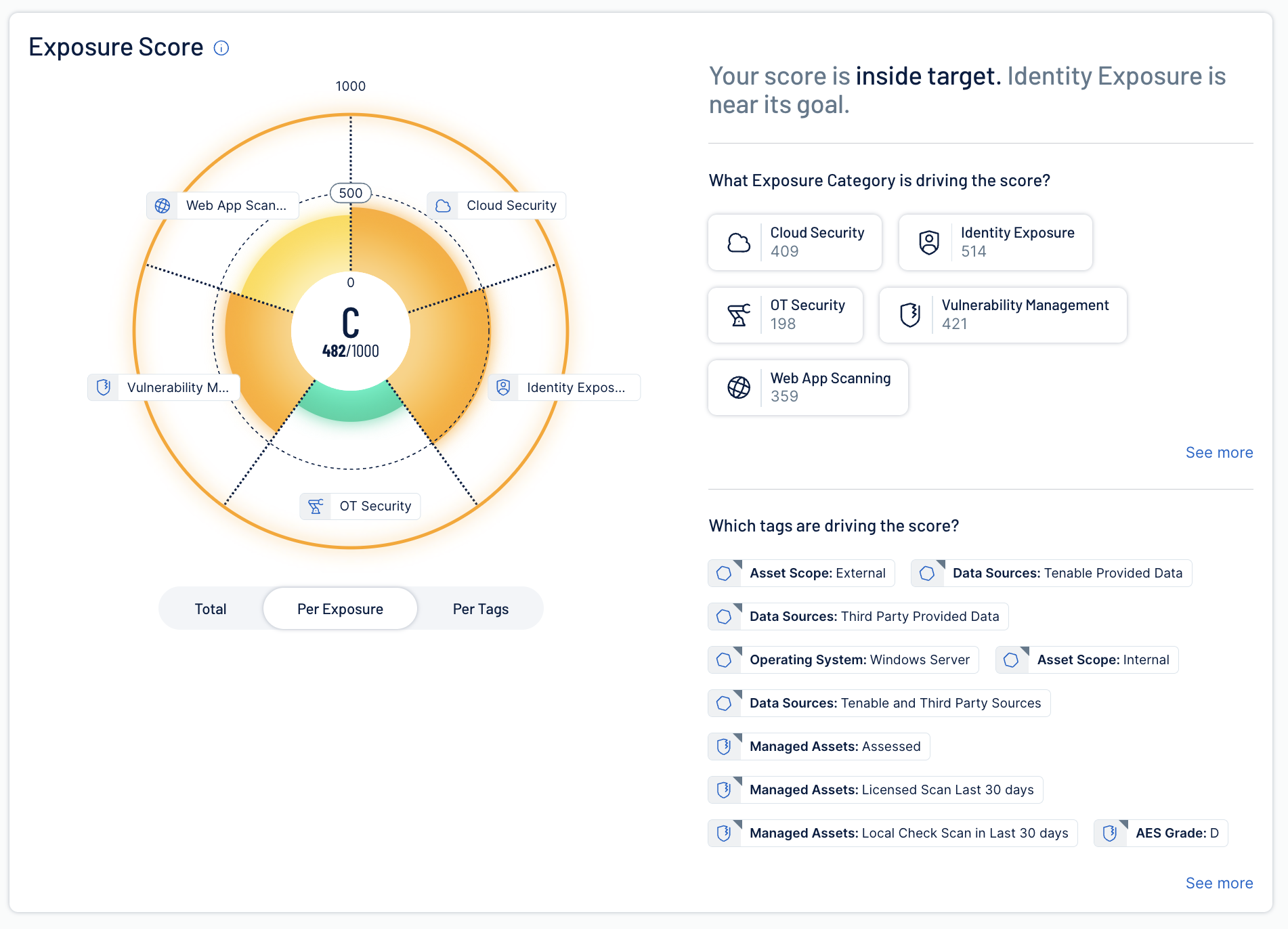

مخطط مُوحد لتقييم المخاطر عبر البيئات السحابية وتقنية المعلومات

تمتع بقابلية تتبع مستمرة من دورة تطوير البرمجيات وحتى مرحلة الإنتاج.

قارن الثغرات الأمنية والتكوينات غير الصحيحة ومخاطر الهوية للكشف عن التكوينات الضارة ومسارات الهجوم المحتملة في مراحل تطوير البرمجيات بدءًا من كتابة التعليمات البرمجية وحتى مرحلة التشغيل.

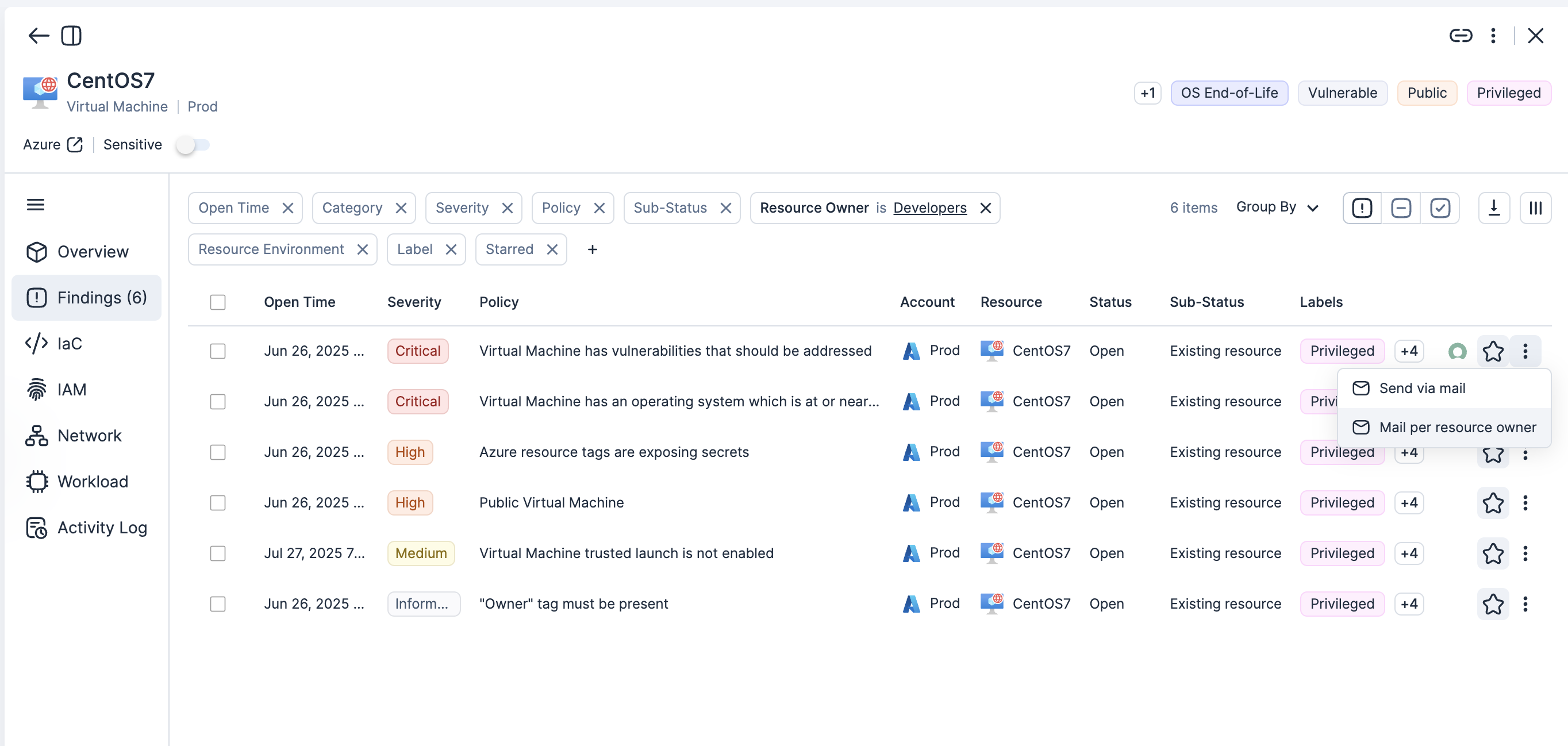

تعزيز عملية إصلاح المشكلات من خلال تحديد المسؤولية

اربط كل مشكلة بالجهة أو الفريق أو النظام المسؤول عنها، مع توفير إرشادات عملية لحل المشكلة.

تطبيق آلية إنفاذ السياسات التي تُراعي التغيرات الحاصلة

يجب تطبيق إجراءات الأمان بشكل مستمر بدءًا من مرحلة التكامل المستمر/التسليم المستمر وحتى وقت التشغيل، وذلك للكشف عن أي خلل في الإعدادات ومنع حدوثه، ودعم عمليات تحليل أمن التطبيقات، وضمان الامتثال للمعايير.

استخدام نظام إدارة الهويات والصلاحيات الذي يعتمد على السياق

تتبع عمليات الوصول إلى النظام من خلال المستخدمين والأدوار وأدوات الخدمة والهويات الموحدة في الوقت الفعلي.

توحيد مخططات التعرض للمخاطر بين السحابة وأنظمة تكنولوجيا المعلومات

يمكنك الربط بين مخاطر السحابة وتكنولوجيا المعلومات في مخطط مخاطر واحد. تخلص من العوائق الداخلية وحدد أولويات المخاطر بناءً على مدى قابلية استغلالها وتأثيرها على الأعمال.

معرفة المزيد حول Tenable Cloud Security

سمح لنا استخدام أتمتة [Tenable Cloud Security] بالتخلص من العمليات اليدوية الشاملة، وتمكنت من القيام في دقائق معدودة بما كان يستغرق إنجازه شهورًا من شخصين أو ثلاثة من موظفي مجال الأمن.

- Tenable Cloud Security