Tenable

Identity Exposure

الحل الأساسي

لإدارة وضع أمن الهوية (ISPM)

عزز وضعك الأمني ودافع ضد الهجمات القائمة على الهوية.

أوقف عمليات الاستغلال القائمة على الهوية

تعرف على حقيقة هويتك الكاملة

أزل الحواجز بين أنظمة المؤسسة ووحّد بُنية الهوية الهجينة لديك، بما في ذلك Active Directory وEntra ID.

حدد

أهم

الثغرات الأمنية المتعلقة بهويتك

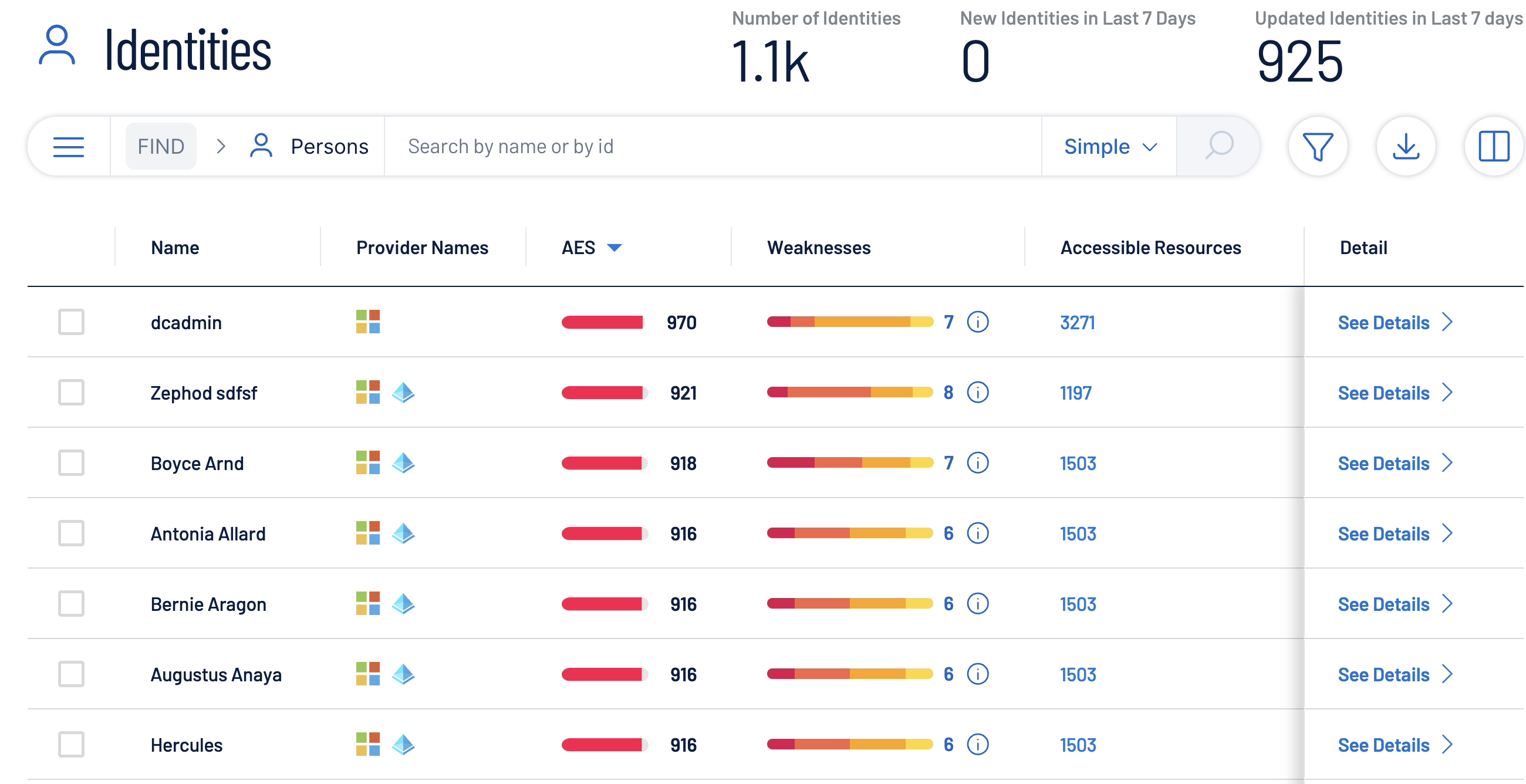

يمكنك تقييم هوياتك باستخدام درجات المخاطر لتحديد هوياتك الأكثر خطورة التي تتطلب الانتباه.

تخلص من المخاطر القائمة على الهوية بسرعة

استفد من إرشادات الإصلاح التفصيلية والنصوص البرمجية الجاهزة للتنفيذ لاتخاذ إجراءات فورية.

تقليص تعرض الهوية للمخاطر لتقليل المخاطر

الهويات هي المحيط الجديد - تُعد الهويات المخترقة المحور لكل هجوم إلكتروني ناجح تقريبًا. من خلال كشف التكوينات الخاطئة، وحقوق الوصول المفرطة، ونقاط الضعف في Active Directory (AD) وEntra ID، يعزز Tenable Identity Exposure وضعك الأمني ويمنع الهجمات القائمة على الهوية قبل حدوثها.

اكتشف الصورة الأكبر

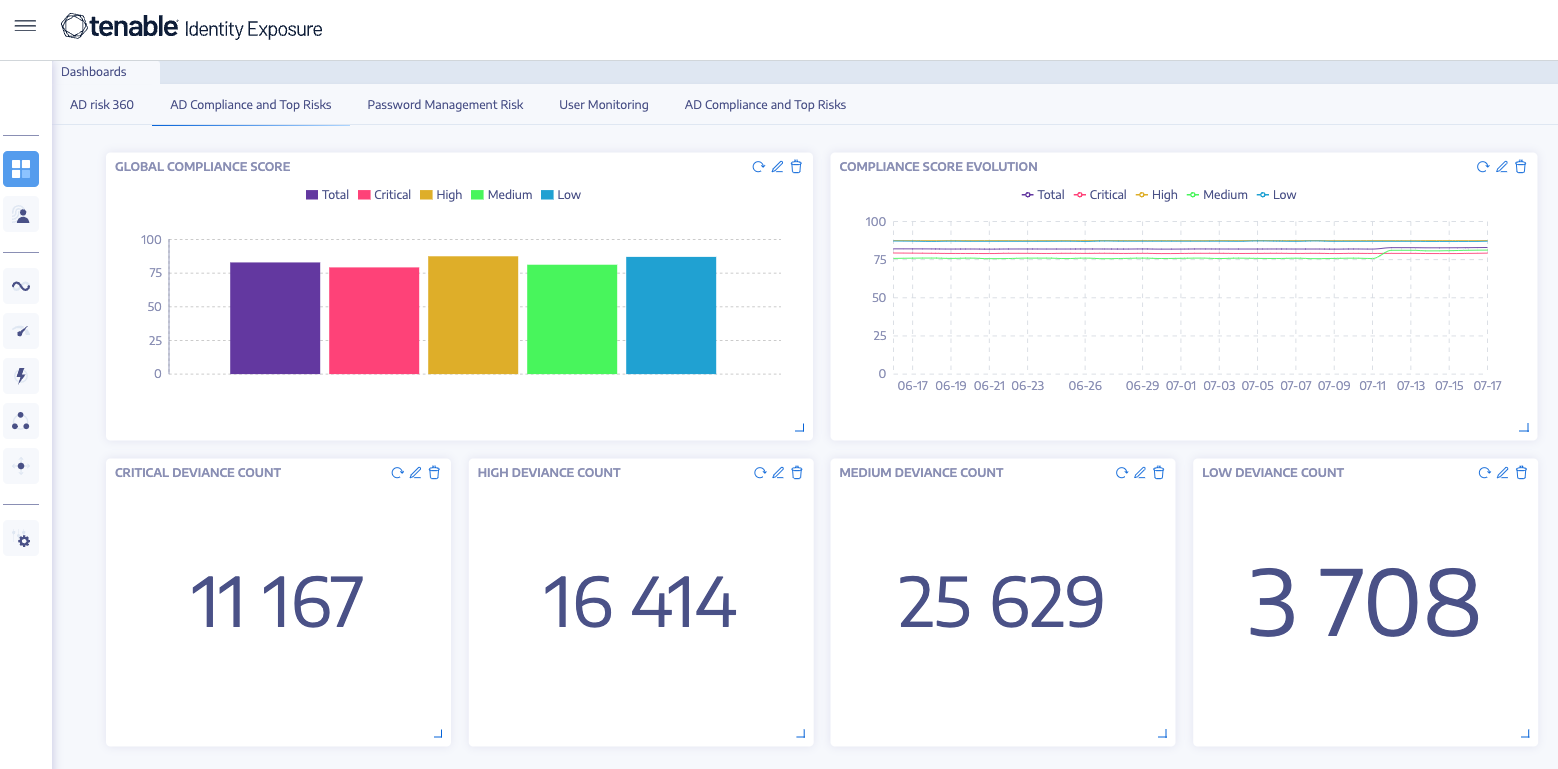

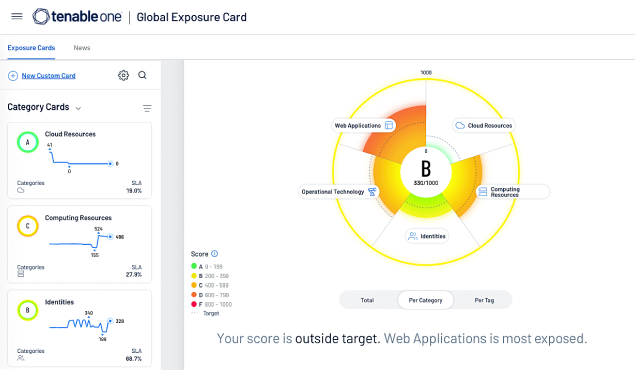

يوحد Tenable Identity Exposure ويُحلل سطح مخاطر الهوية لديك، مع التحقق المستمر من Active Directory وEntra ID لاكتشاف الثغرات الأمنية، والتكوينات الخاطئة، والأذونات المحفوفة بالمخاطر.إن دمج سياق الهوية العميق في منصة إدارة التعرض Tenable One يمكن أن يساعد في التخلص من الحواجز، واكتشاف التركيبات الضارة وإعطاء الأولوية للمخاطر، حتى تتمكن من معالجة الثغرات الأمنية الأكثر أهمية.

القضاء على مسارات الهجوم

يعمل حل Tenable Identity Exposure على التخلص من حالات التعرض للمخاطر ومسارات الهجوم التي قد يستغلها المجرمون، مما يضمن مواجهة المهاجمين صعوبة في العثور على موطئ قدم وعدم وجود خطوة تالية إذا وجدوا ذلك.

نقطة الانطلاق الأولية

عبر التصيد الاحتيالي أو الثغرات الأمنية

استكشاف

الحركة الجانبية عبر البيئة المستهدفة

تصعيد

الحصول على حق الوصول المتميز

تهرُّب

إخفاء الآثار الجنائية

إنشاء

تثبيت تعليمة برمجية للاستمرارية

تسريب

تسريب البيانات أو الاحتفاظ بالهدف للحصول على فدية

تأمين بنية الهوية الهجينة

- ارسم ووحد الهويات عبر مزوّدي الهوية للحد من الثغرات التي يسببها انتشار الهويات التي يعتمد عليها المهاجمون.

- حدد علاقات الثقة المحفوفة بالمخاطر ومسارات الهجوم عبر النطاقات بين Active Directory المحلي وEntra ID السحابي لمنع تصعيد صلاحيات الوصول والحركة الجانبية.

- صنف الهويات، والتكوينات الخاطئة، والحسابات ذات الصلاحيات المفرطة بناءً على تأثيرها الأمني، للتركيز على جهود الإصلاح في الأماكن الأكثر خطورة.

- تتبّع تغييرات الهوية واكتشف الأنشطة الضارة عبر بنية الهوية الهجينة — على الفور.

- حدد وأصلح بيانات الاعتماد غير المستخدمة، والحسابات ذات الصلاحيات المفرطة، والتكوينات الخاطئة التي تُعرّض Active Directory وEntra ID للاختراق.

منع الهجمات بثقة قبل وقوعها

مرونة كاملة في النشر—اختر الطريقة التي تناسبك

يؤمن Active Directory (AD) وEntra ID باستخدام خيارات نشر مرنة:متوفر محليًا للتحكم الكامل في بيانات هويتك، أو SaaS لتوفير الأمان القابل للتطوير المستند إلى السحابة.

أمان بلا مخاطر.

يُعد Tenable Identity Exposure عبارة عن برنامج يعمل بدون وكيل تمامًا، حيث يعمل باستخدام حساب مستخدم قياسي فقط لمراجعة التكوينات واكتشاف تهديدات الهوية المتقدمة في الوقت الفعلي.

متوفر من خلال Tenable One: منصة إدارة التعرض الوحيدة في العالم التي تعمل بالذكاء الاصطناعي

تقدم منصة Tenable One حلاً للتحدي المركزي للأمن الحديث: نهج مُقسم بشكل عميق لرؤية وخوض المعارك ضد المخاطر الإلكترونية. ونعمل للتخلص من المخاطر من خلال توحيد الرؤية الأمنية والرؤى والإجراءات عبر سطح الهجوم للكشف عن الثغرات وإغلاقها بسرعة. كما يستخدم العملاء منصة Tenable One للتخلص من نقاط الضعف الإلكترنية ذات الأولوية والحماية من الهجمات - بدءًا من البنية التحتية لتكنولوجيا المعلومات إلى البيئات السحابية إلى البنية التحتية الحيوية وفي كل مكان بينهما.

تعرف على المزيد

الأسئلة المتكررة

-

ما الإمكانيات الرئيسية لحل Tenable Identity Exposure؟

-

يوفر حل Tenable Identity Exposure أمانًا استباقيًا للهويات لحماية Active Directory (AD) وEntra ID ومقدمي خدمات الهوية الآخرين من التهديدات القائمة على الهوية، مما يمكنك من إدارة سطح مخاطر الهوية بالكامل بكفاءة.

الإمكانيات الرئيسية لـ Depenable Identity Exposure:

- توحيد رؤية الهوية: احصل على رؤية موحدة لجميع الهويات البشرية والآلية عبر Active Directory (AD) وEntra ID وموفري الهوية الآخرين (IDPs).

- كشف مخاطر الهوية: اكتشف وحدد الأولوية للتكوينات الخاطئة، والصلاحيات المفرطة، ومسارات الهجوم التي قد يستغلها المهاجمون.

- المعالجة المبسطة: توفير خطوات معالجة موجَهة ونصوص برمجية لإصلاح الثغرات الأمنية بكفاءة.

-

ما المقصود بإدارة وضع أمن الهوية (ISPM)؟

-

إدارة وضع أمن الهوية (ISPM) عبارة عن نهج استباقي لتأمين بنية الهوية من خلال تقييم ومراقبة وتخفيف المخاطر المتعلقة بالهوية بشكل مستمر. وتتجاوز إدارة وضع أمن الهوية (ISPM) إدارة الهوية والوصول التقليدية (IAM) من خلال التركيز على تحديد التكوينات الخاطئة والأذونات المفرطة وعلاقات الثقة المحفوفة بالمخاطر ومسارات الهجوم التي يمكن للمهاجمين استغلالها.

يجسد حل Tenable Identity Exposure مبادئ إدارة وضع أمن الهوية (ISPM) من خلال توفير رؤية شاملة لمخاطر أمن الهوية عبر البيئات الهجينة مثل Active Directory (AD) وEntra ID. فهو يرسم باستمرار مؤشرات تعرض (IOEs) الهويات للمخاطر، حتى تتمكن من تحديد أولويات المخاطر ومعالجتها قبل أن يستغلها المهاجمون.

وفي حين تتفاعل حلول الكشف عن التهديدات والاستجابة لها (ITDR) التقليدية مع الهجمات أثناء حدوثها، فإن حلول إدارة وضع أمن الهوية (ISPM) تمنع الهجمات من خلال معالجة الثغرات الأمنية قبل أن تتحول إلى تهديدات. كما تتكامل إدارة وضع أمن الهوية (ISPM) أيضًا مع استراتيجيات إدارة التعرض المستمر للتهديدات (CTEM) الأوسع نطاقًا لتزويد مؤسستك برؤية شاملة لسطح مخاطر هويتك.

-

ما هي هجمات وتقنيات Active Directory (AD) وEntra ID التي يكتشفها Tenable Identity Exposure؟

-

يكتشف حل Tenable Identity Exposure العديد من التقنيات التي يستخدمها الجناة في الهجمات الإلكترونية للحصول على امتيازات عالية وتمكين الحركة الجانبية، بما في ذلك DCShadow وBrute Force وPassword Spraying وDCSync وGolden Ticket والمزيد.

-

كيف يقوم حل Tenable Identity Exposure بتدقيق Active Directory (AD) و Entra ID؟

-

يُعد حل Tenable Identity Exposure الحل الوحيد المتوفر في السوق الذي لا يتطلب النشر على وحدات تحكم المجال أو نقاط النهاية أو بيئات Entra ID. وبالإضافة إلى ذلك، لا يتطلب Tenable Identity Exposure سوى حساب مستخدم قياسي للعمل. ويُمكن هذا التصميم الفريد فرق الأمان لديك من تدقيق التكوينات بسرعة واكتشاف الهجمات المعقدة على الفور، مما يزيل تعقيدات النشر ويقلل من المخاطر الأمنية المرتبطة بالوكلاء والحسابات المميزة.

-

هل حل Tenable Identity Exposure عبارة عن أداة تدقيق أمان في نقطة زمنية للبنية التحتية للهوية الهجينة؟

-

رقم لا يُعد Tenable Identity Exposure أداة تدقيق أمنية في وقت محدد. يمكن أن تحدث التكوينات الخاطئة والثغرات الأمنية في البنية التحتية للهوية الهجينة، مثل Active Directory (AD) وEntra ID، في أي وقت، مما يجعل عمليات التدقيق في نقطة زمنية معينة قديمة فور إكمالها تقريبًا.

يعمل حل Tenable Identity Exposure على مراقبة البنى التحتية للهوية الهجينة بشكل مستمر، سواء على مستوى المؤسسة أو على السحابة، بحثًا عن ثغرات أمنية جديدة وتقنيات هجوم متقدمة. ويوفر تنبيهات فورية حتى تتمكن من تحديد الثغرات الأمنية ومعالجتها بسرعة وتخفيف المخاطر بشكل فعال دون الاعتماد على تقييمات دورية قديمة.

-

ما مصادر البيانات التي يستخدمها Tenable Identity Exposure؟

-

يستخدم حل Tenable Identity Exposure بيانات الهوية من Active Directory (AD) وEntra ID وموفري الهوية الآخرين (IDP) لتقييم حالات تعرض الهوية للمخاطر. كما أنه يتكامل مع البيانات الموجودة في منصة Tenable One، مثل أمان السحابة وإدارة الثغرات الأمنية والتكنولوجيا التشغيلية (OT) لتوفير حل كامل لإدارة التعرض للمخاطر.

-

هل يعتبر حل Tenable Identity Exposure حلاً لإدارة الأصول السيبرانية (CAM)؟

-

لا يُعد حل Tenable Identity Exposure أداة تقليدية لإدارة الأصول السيبرانية (CAM). بل إنه يوفر رؤية محددة للهوية ورؤى حول المخاطر التي تعمل على تعزيز نهج أوسع لإدارة الأصول السيبرانية (CAM). ومن خلال توفير رؤية شاملة لجميع الهويات عبر Active Directory (AD) وEntra ID، يعمل حل Tenable Identity Exposure على تحديد الثغرات الأمنية والمخاطر الفريدة لأنظمة الهوية.

ومن خلال تكامله مع Tenable One، فإنه يوائم بين أمان الهوية ومبادئ إدارة التعرض المستمر للتهديدات (CTEM)، مما يسد الفجوة بين اكتشاف الأصول والحد من المخاطر بشكل استباقي. وفي حين تركز حلول إدارة الأصول السيبرانية (CAM) على اكتشاف وإدارة مجموعة متنوعة من الأصول السيبرانية، يتخصص حل Tenable Identity Exposure في التحليل العميق الذي يركز على الهوية الذي يعد أمرًا بالغ الأهمية لمنع الهجمات القائمة على بيانات الاعتماد وتأمين سطح هويتك المتوسع باستمرار.

-

هل يمكنني تصدير البيانات من Tenable Identity Exposure؟

-

نعم.يمكنك تنزيل النتائج من جداول البيانات. يمكنك تخصيص عمليات التصدير لإظهار الأعمدة المحددة التي تحتاجها. تنسيق الملف المدعوم حاليًا للتصدير هو .CSV.

-

كيف يساعد Tenable Identity Exposure في تحقيق رؤية مركزية لمخاطر الهوية؟

-

يوفر حل Tenable Identity Exposure عرضًا مركزيًا لنقاط الضعف في الهوية - مثل التكوينات الخاطئة والأذونات المفرطة - عبر Active Directory (AD) وEntra ID والبيئات الهجينة. ويساعد مؤسستك على تحديد مخاطر الهوية وتحديد الأولوية ومعالجتها بسرعة على نطاق واسع، مما يقلل من مسارات الهجوم ويعزز وضع الأمان.

-

ما المقصود بدرجة تعرض أصول الهوية للمخاطر (AES)؟

-

تعتبر درجة تعرض أصول الهوية للمخاطر (AES) عبارة عن نظام درجات يعتمد على الذكاء الاصطناعي ويُقيّم كل هوية ويصنفها بناءً على مستوى الخطر الخاص بها. وتضع ما يلي في الاعتبار:

- الثغرات الكامنة مثل بيانات الاعتماد الضعيفة والتكوينات الخاطئة والحسابات القديمة

- المخاطرالكامنة من الأصول المرتبطة مثل الأجهزة المعرضة للخطر أو عضويات المجموعات الخطيرة

-

هل يتطلب حل Tenable Identity Exposure وجود وكلاء أو حسابات بصلاحيات؟

-

رقم لا يعتمد حل Tenable Identity Exposure تمامًا على الوكلاء ولا يتطلب حسابات بصلاحيات من أجل المراقبة، مما يجعل نشره أسهل مع تقليل المخاطر الأمنية.

-

كيف يتكامل حل Tenable Identity Exposure مع حلول Tenable الأخرى؟

-

يتكامل حل Tenable Identity Exposure مع Tenable One، ويستفيد من إدارة الثغرات الأمنية وأمان السحابة وبيانات التكنولوجيا التشغيلية لتوفير رؤية شاملة للمخاطر المتعلقة بالهوية ضمن سطح الهجوم الإجمالي للمؤسسة.

-

كيف يُساعد حل Tenable Identity Exposure في تلبية متطلبات الامتثال؟

-

يدعم حل Tenable Identity Exposure جهود الامتثال من خلال تحديد وتخفيف المخاطر المتعلقة بالهوية بشكل مستمر التي قد تؤدي إلى انتهاكات تنظيمية. يساعد المؤسسات على التوافق مع أطر الأمان الرئيسية، بما في ذلك:

- ضوابط NIST CSF و CIS: من خلال معالجة ثغرات الهوية، يساعد حل Tenable Identity Exposure في تلبية ضوابط الأمن الحرجة المطلوبة للحوكمة القوية للهوية.

- ISO 27001 وSOC 2: يساعد في فرض سياسات الوصول إلى الهوية وأفضل ممارسات الأمان لدعم جهود الامتثال التنظيمي.

- اللائحة العامة لحماية البيانات وقانون خصوصية المستهلك في كاليفورنيا: يضمن توفير الرؤية والتحكم في المخاطر المتعلقة بالهوية، والمساهمة في حماية البيانات ومتطلبات الخصوصية.

- الثقة الصفرية والأوامر التنفيذية: يُعزز أمان الهوية كجزء من مبادرات الثقة الصفرية الأوسع والامتثال لتوجيهات الأمن السيبراني الحكومية.

من خلال الكشف الاستباقي عن التكوينات الخاطئة والحسابات ذات الامتيازات المفرطة ومسارات هجوم الهوية ومعالجتها، يُساعد حل Tenable Identity Exposure المؤسسات على الحفاظ على الامتثال الأمني مع تقليل مخاطر الخروقات القائمة على بيانات الاعتماد.

موارد ذات صلة

بدء استخدام Tenable Identity Exposure

بنشر Tenable Identity Exposure في محيطنا العالمي، منحنا أصحاب المصلحة رؤية ضرورية جدًا لمخاطر الأمن الإلكتروني التي تواجهها الشركات.

- Tenable Identity Exposure