Tenable مقابل CrowdStrike Falcon Cloud

قلل مخاطر السحابة بشكل استباقي مع Tenable Cloud Security

لا تنتظر تشغيل الأداة الدفاعية. فبينما تُركز CrowdStrike على الاستجابة للتهديدات النشطة، تتخذ Tenable موقفًا استباقيًا. ومن خلال وضع جميع التهديدات المحتملة لبيئتك في سياقها، تُحدد Tenable بفاعلية أولويات المخاطر الأكثر أهمية لديك وتعالجها - قبل ظهورها.

تعرف على Tenable على أرض الواقع

هل تريد معرفة كيف يمكن لشركة Tenable مساعدة فريقك في الكشف عن الثغرات الأمنية ذات الأولوية التي تعرض عملك للخطر والتخلص منها؟

أكمل هذا النموذج للحصول على عرض أسعار مخصص أو عرض توضيحي.

الأسباب التي تجعل العملاء يفضلون Tenable Cloud Security على CrowdStrike Falcon Cloud

مقارنة Tenable Cloud Security بحل

CrowdStrike Falcon Cloud

التركيبات السحابية الضارة

التكامل الكامل بين جميع الطبقات وإدارة الهوية لتحديد الأولويات وكشف التركيبات الضارة بفعالية.

يفتقر إلى القدرة على كشف التركيبات الضارة بشكل واضح

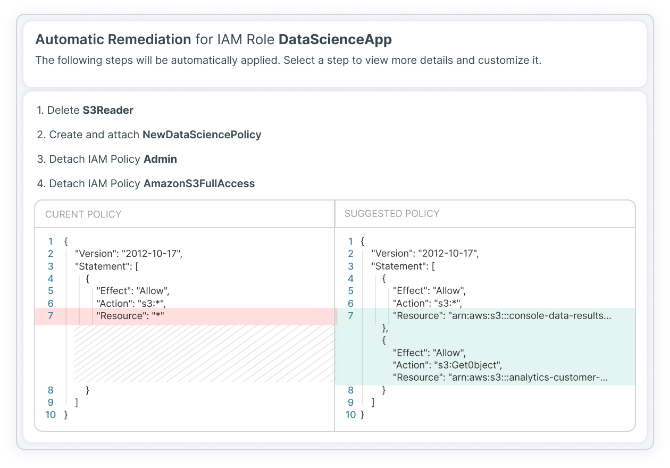

المعالجة

تفاصيل دقيقة لإجراءات المعالجة:

- إصلاح إدارة الهوية والوصول (IAM) بضغطة واحدة

- إصلاح البنية التحتية كتعليمة برمجية (IaC) بضغطة زر

- إرشادات توجيهية واضحة لإجراء التعديلات الآمنة

يفتقر إلى إصلاح إدارة الهوية والوصول (IAM) بضغطة واحدة وإصلاح البنية التحتية كتعليمة برمجية (IaC) بضغطة زر. يفتقر إلى الإرشادات التوجيهية

استفسار حول الأذونات

استعلام عن الأذونات متعددة السحابات بدون تعليمات برمجية

يفتقر إلى لوحة معلومات مُخصصة للاستعلام عن أذونات السحابات المتعددة

إدارة وضع أمن البيانات (DSPM)

يفتقر إلى السياق الكامل للهوية

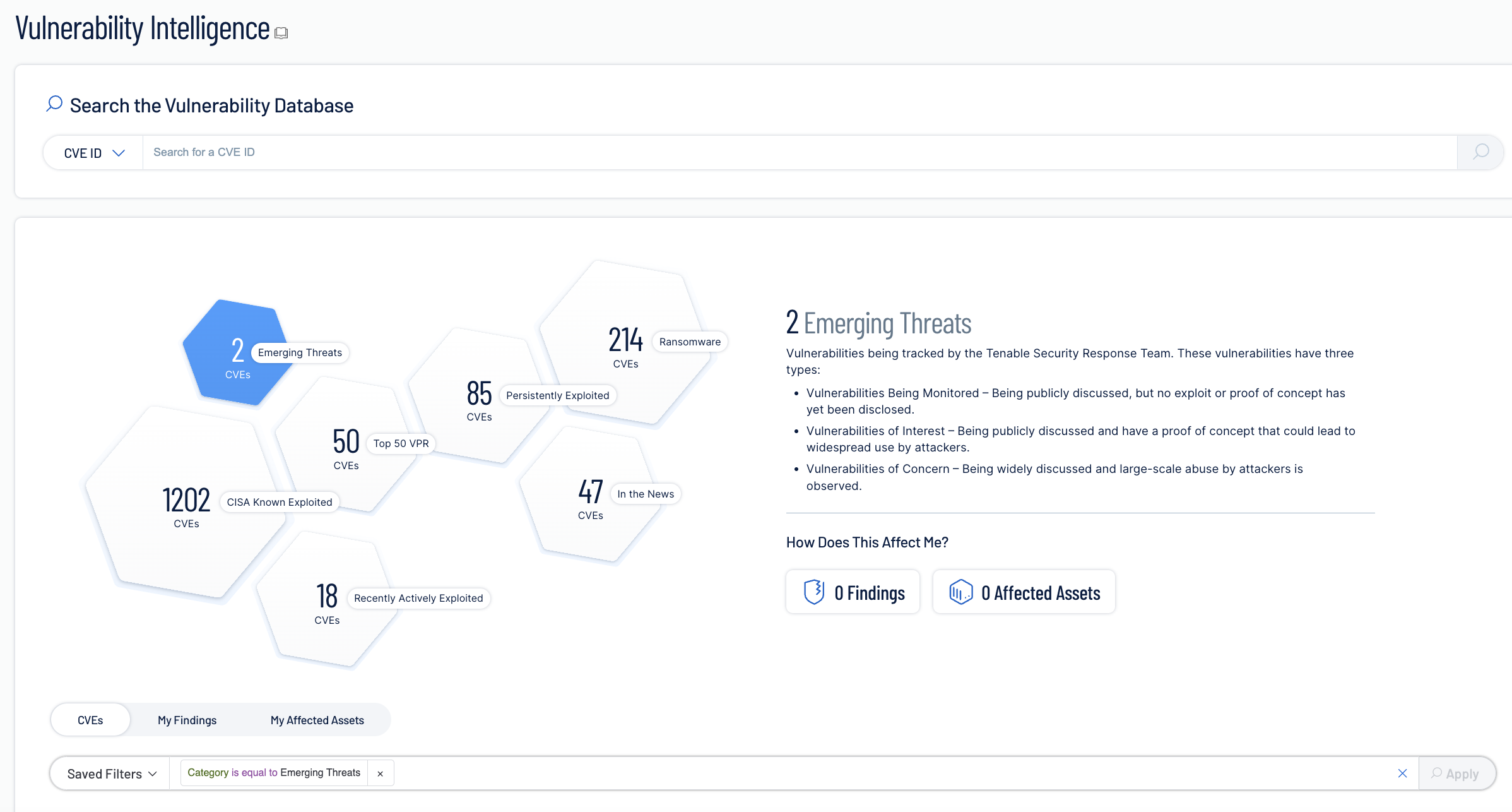

Vulnerability intelligence

سياق شامل للثغرات الأمنية مدعوم بـ Tenable Research و50 تريليون نقطة بيانات.

يركز على البرامج الضارة، لكنه يفتقر إلى سياق الثغرات الأمنية.

رؤية وأمان هوية السحابة رائدة في الصناعة

رؤى محدودة وعمق غير كافٍ

تحديد الأولويات، وإجراء المعالجة، وتحسين أمان السحابة

نظرة مستقبلية بشأن أمان السحابة لعام ٢٠٢٤

تكشف دراسة Tenable Cloud Security أن 95% من المؤسسات التي شملتها الدراسة عانت من عمليات اختراق متعلقة بالسحابة على مدار 18 شهرًا

قراءة التقريرصورة لمعلومات IDC: التعامل مع التعقيدات الأمنية السحابية - الهوية في الأساس

"39% من المؤسسات تواجه تكاملاً غير كاف بين فرق الأمن والبنية التحتية لتكنولوجيا المعلومات، سواء على مستوى الأشخاص أو العمليات أو الحلول... يُعد تأمين الهويات الرقمية أمرًا أساسيًا لبناء الثقة الرقمية وضمان المرونة الإلكترونية."

قراءة التقريرتعرف على Tenable على أرض الواقع

هل تريد معرفة كيف يمكن لشركة Tenable مساعدة فريقك في الكشف عن الثغرات الأمنية ذات الأولوية التي تعرض عملك للخطر والتخلص منها؟

أكمل هذا النموذج للحصول على عرض أسعار مخصص أو عرض توضيحي.