إدارة وضع أمن البيانات (DSPM)

حماية البيانات السحابية الحساسة باستخدام منصة حماية التطبيقات السحابية الأصلية (CNAPP) الموحدة

احمِ بياناتك السحابية من الوصول غير المصرح به وغيرها من المخاطر باستخدام إدارة وضع أمان البيانات (DSPM) المدمجة في منصة حماية التطبيقات السحابية الأصلية الموحدة (CNAPP). ومن خلال دمج إدارة وضع أمن البيانات (DSPM) في استراتيجية أمان السحابة الموحدة الخاصة بك، يمكنك الحصول على سياق بيانات قابل للتنفيذ يُحدد أولويات المخاطر بشكل أفضل ويقلل من تعرض مؤسستك لانتهاكات بيانات العملاء والمساس بموارد الذكاء الاصطناعي والملكية الفكرية.

طلب إصدار تجريبي القيام بجولة ذاتية التوجيهتحديد وحماية البيانات السحابية الحساسة

حدد مكان وجود بياناتك وما إذا كانت حساسة

البحث عن البيانات في بيئات السحابة المتعددة وتصنيفها

اكتشف المخاطر بدقة مخصصة

إعطاء الأولوية لحلات تعرض البيانات للمخاطر التي تُنشئ مسارات هجومية وتعرض عملك للخطر

تخلص من مخاطر بيانات السحابة باستخدام المعالجة السياقية

اتخذ إجراءً بشأن مخاطر البيانات مستعينًا بالإصلاحات الموجهة والآلية

تحديد أولويات مخاطر

البيانات متعددة السحابة ومعالجتها

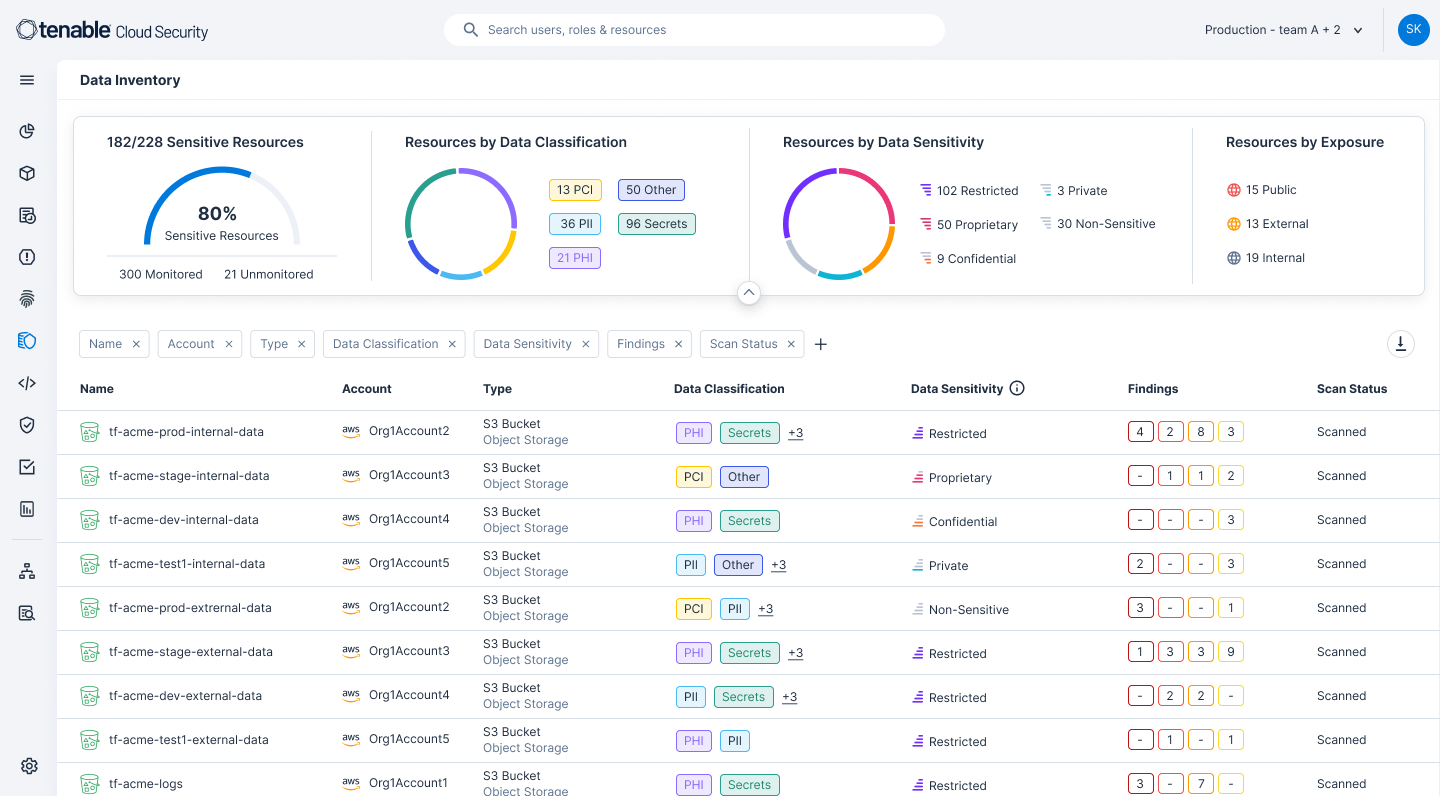

يراقب حل Tenable Cloud Security، المزود بإمكانيات إدارة وضع أمن البيانات (DSPM) المتكاملة، بيئة السحابة المتعددة لديك باستمرار لاكتشاف وتصنيف أنواع البيانات، وتعيين مستويات الحساسية ومنح الأولوية لنتائج البيانات في سياق سطح الهجوم السحابي بأكمله.

اكتشاف البيانات الحساسة وتصنيفها

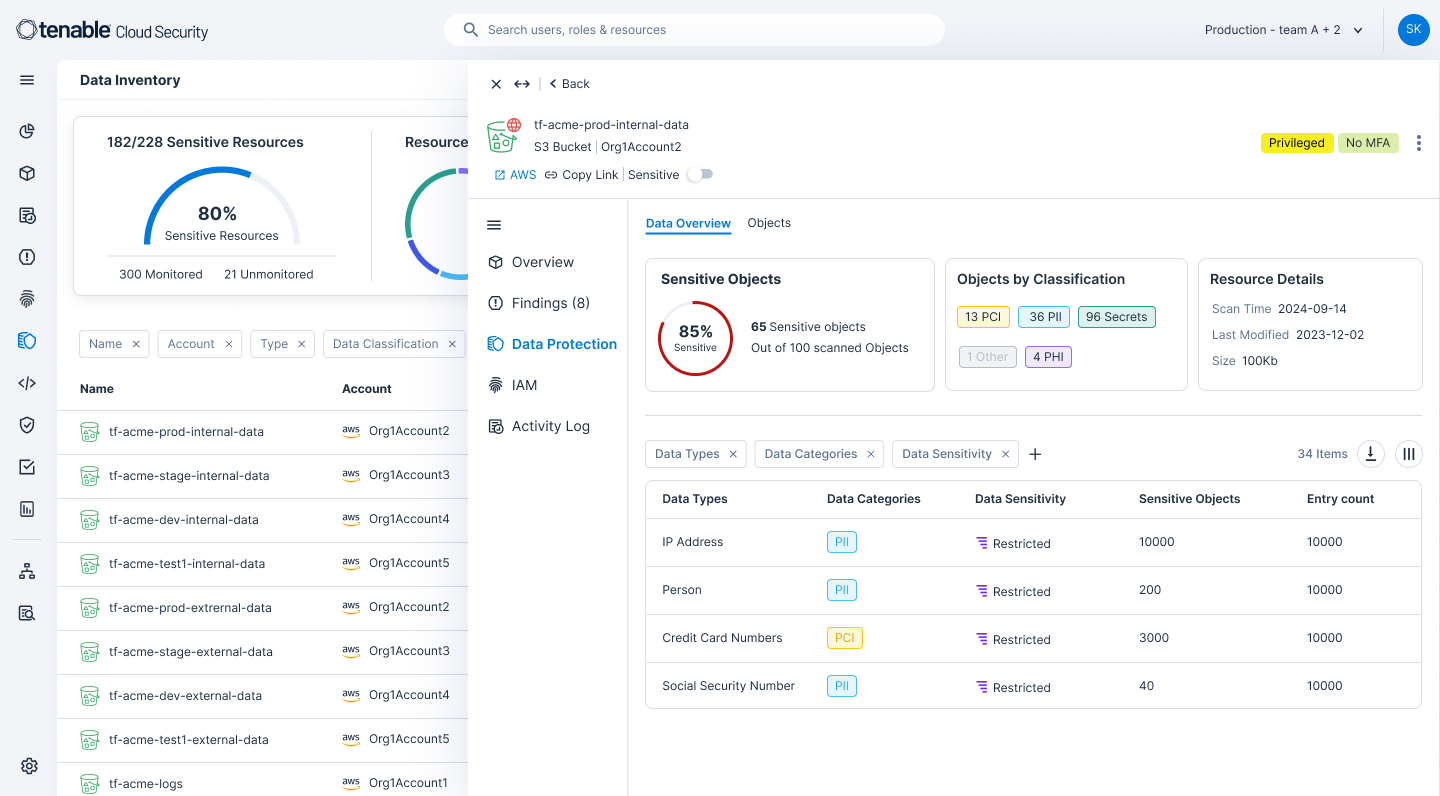

احصل على رؤية كاملة حول مكان وجود البيانات عبر بيئة السحابة التي لديك. بدءًا من خدمات الذكاء الاصطناعي وأعباء العمل إلى سلات S3، يحدد حل Tenable Cloud Security موارد البيانات باستخدام عمليات مسح واجهة برمجة التطبيقات (API) بدون وكيل، ويصنف نتائج البيانات حسب مستويات الخطورة ثم يجمع البيانات في فئات مثل أسرار الشركة أو المعلومات الصحية المحمية (PHI). ويفهم هذا النهج ثلاثي الطبقات سياق الحساب ويقلل من ضوضاء التنبيه حتى تتمكن من تحديد أولويات المخاطر الأكثر أهمية لموقف الامتثال والأمن العام لمؤسستك.

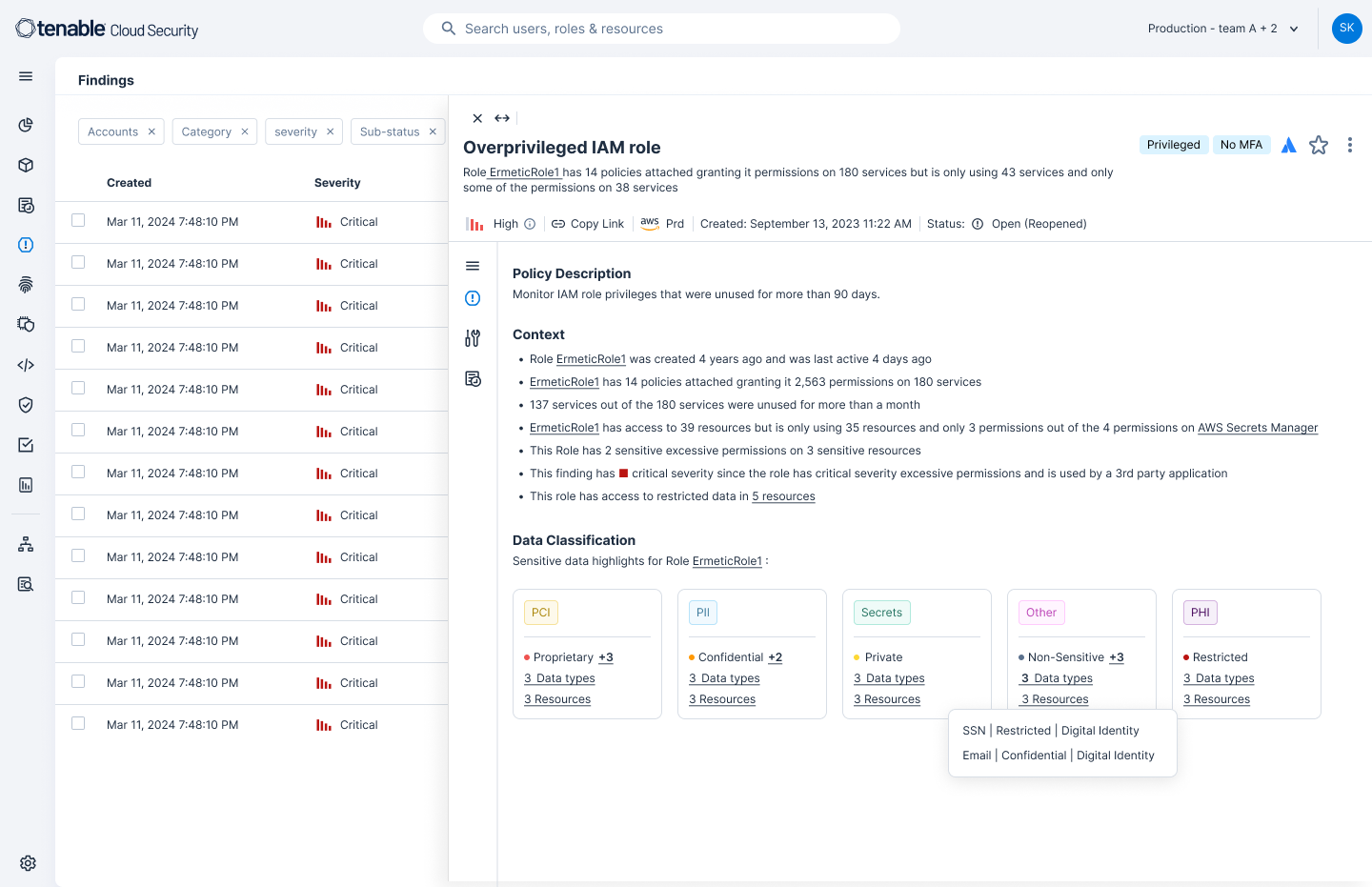

فرض أقل قدر من الامتيازات للوصول إلى البيانات

اكتشف أي نشاط مشبوه متعلق بالبيانات قبل أن يتحول إلى عملية خرق وحقق في الحالات غير الطبيعية مستخدمًا رؤى تفصيلية حول الهوية والوصول. ويعمل Tenable Cloud Security على إثراء نتائج الهوية من خلال توفير سياق تصنيف البيانات حتى تتمكن من التعرف على الأماكن التي يمكن فيها لجهاز أو هوية بشرية الوصول إلى موارد البيانات الحساسة وإلغاء الأذونات حسب الحاجة. كما يمكنك الاطلاع على سياق أمان البيانات في لوحة معلومات إدارة الهوية والوصول (IAM) لإجراء تحليل عميق للوصول إلى البيانات الحساسة واتخاذ الإجراءات اللازمة لمنع مسارات الهجوم التي يمكن للمهاجم استغلالها.

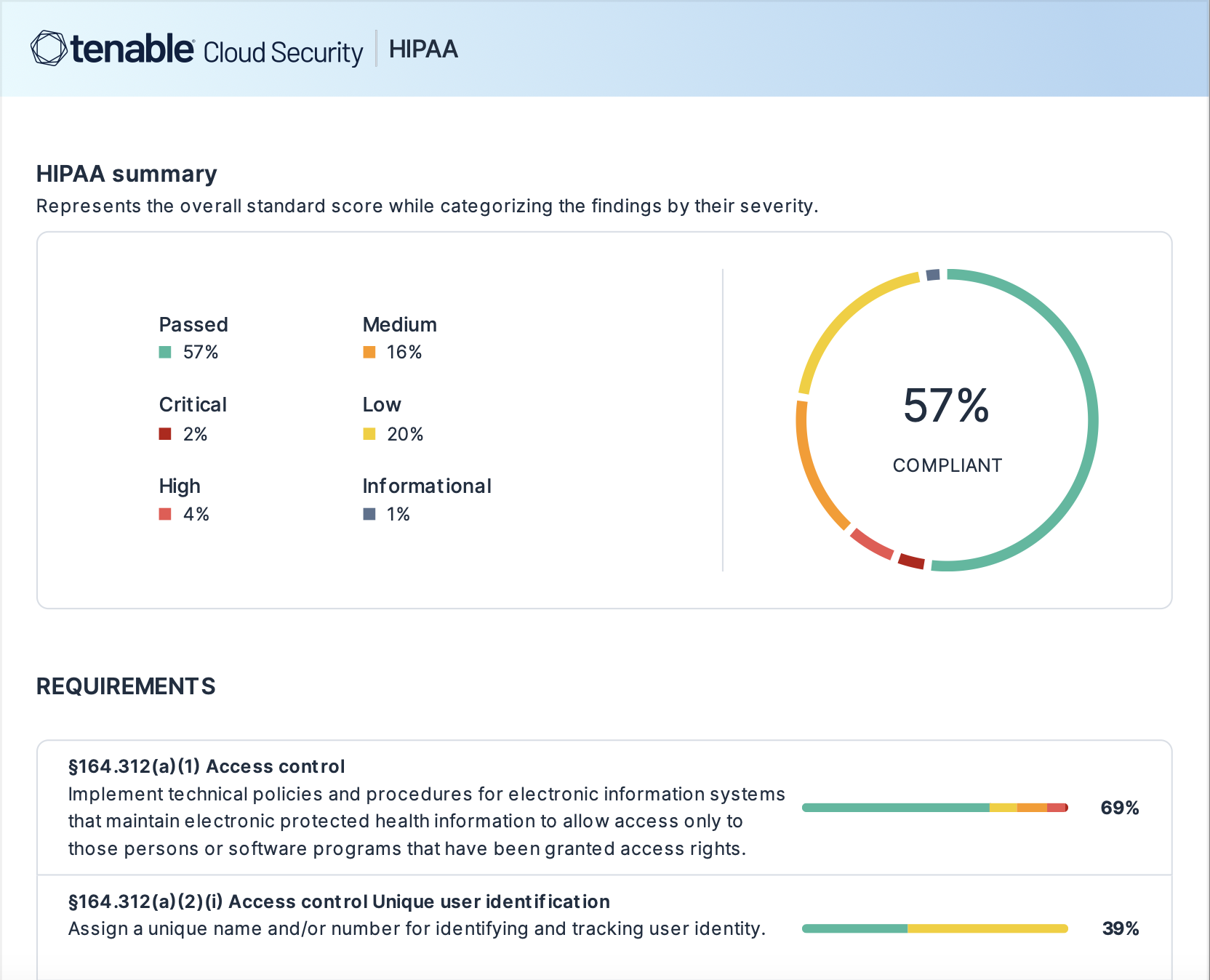

إعطاء الأولوية للإصلاح بناءً على أهدافك الأمنية والامتثالية

استفد من السياسات المُضمنة والقابلة للتخصيص لتقييم تكوينات البيانات والحصول على تنبيهات بشأن المخاطر المهمة المتعلقة بشركتك. ويمكنك تخصيص نتائج الأمان باستخدام تسميات البيانات المخصصة أو استيرادها من بيئات السحابة الخاصة بك. واتخذ إجراءً بشأن هذه المخاطر ذات الأولوية من خلال الإصلاحات الموضحة خطوة بخطوة والسياق العميق الذي يوفر التفاصيل وراء التكوينات أو الامتيازات الخطرة. كما يمكنك إنشاء تقارير بنقرة واحدة للتحقق من متطلبات الامتثال الخاصة بالمجال فيما يتعلق معلومات تعريف الشخصية(PII) والمعلومات الصحية المحمية (PHI) وPCI.

معرفة المزيد حول Tenable Cloud Security

سمح لنا استخدام أتمتة [Tenable Cloud Security] بالتخلص من العمليات اليدوية الشاملة، وتمكنت من القيام في دقائق معدودة بما كان يستغرق إنجازه شهورًا من شخصين أو ثلاثة من موظفي مجال الأمن.

- Tenable Cloud Security