Tenable

CIEM

البنية التحتية السحابية وإدارة الاستحقاقات

في السحابة العامة، تمثل الهويات والاستحقاقات أكبر خطر على البنية التحتية السحابية التي لديك. يعمل Tenable CIEM، وهو جزء من منصة حماية التطبيقات السحابية الأصليةCNAPP، على عزل هذه المخاطر والقضاء عليها.. وبذلك يمكنك تحقيق أقل قدر من الامتيازات على نطاق واسع أثناء تعزيز اعتماد السحابة.

منصة عملية لأمان السحابة الخاصة بالمخاطر المرتبطة بالسحابة

تحديد مصادر السحابة

اكتشف موارد الحوسبة والهوية والبيانات في سحابتك، واحصل على رؤية سياقية حول كيفية الوصول إلى الموارد المهمة.

كشف مخاطر السحابة الخطيرة

احصل على السياق الذي تحتاجه للتركيز على المخاطر ذات الأولوية الناجمة عن المزيج الضار من التكوينات الخاطئة، والامتيازات المفرطة، والثغرات الأمنية، والبيانات الحساسة.

تقليص المخاطر المرتبطة بالسحابة

يمكنك تقليص مخاطر السحابة من خلال التخلص من المخاطر ذات الأولوية بأقصى سرعة ودقة - حتى لو كان لديك خمس دقائق فقط لحل المشكلة.

تأمين السحابة الخاصة بك من المهاجمين الذين يستغلون الهويات، والوصول المفرط، والأذونات المفرطة

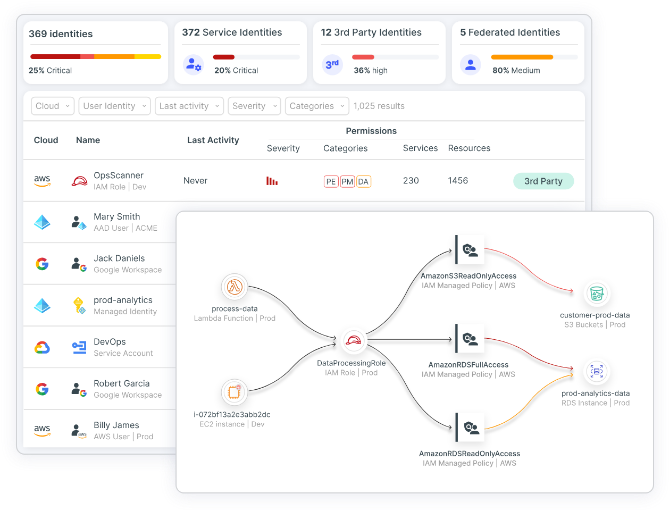

تعرف على المستخدمين — البشر أو الآلات أو الخدمات — الذين لديهم إمكانية الوصول إلى الخدمات السحابية

تتسبب الهويات المُستغلة في حدوث جميع خروقات البيانات تقريبًا. تستهدف الجهات الخبيثة امتيازات إدارة الهوية والوصول (IAM) المُدارة بشكل سيء للوصول إلى بياناتك الحساسة. لسوء الحظ، فإن جميع أذونات السحابة تقريبًا تتمتع بامتيازات مفرطة - حادث على وشك الحدوث. التعقيد السحابي - بما في ذلك الآلاف من الخدمات الصغيرة التي تحتاج إلى الوصول إلى الموارد وطبقات السياسات التي تتغير بصورة متكررة - يجعل فهم مخاطر الوصول والأذونات أمرًا صعبًا.

يوصي كبار المحللين بأن تقوم المؤسسات بأتمتة إدارة الاستحقاقات والامتيازات الأقل كجزء أساسي من إستراتيجيتها السحابية. يمكن لإدارة استحقاقات البنية التحتية السحابية (CIEM) من Tenable أن تفعل هذا بالضبط.

قراءة ورقة البياناتيتجاوز حل [Tenable Cloud Security] مجرد الاطلاع على الأذونات للكشف عن سياق مخاطر الهوية وإدارة الأصول (IAM)الذي يُخبر فريقنا من DevOps المشغول، مما يُسهل جهودهم في التخفيف من المخاطر وتقليل الاضطراب.

احصل على الهويات السحابية الرائدة في الصناعة وأمان الاستحقاقات مع Tenable

تقدم إدارة استحقاقات البنية التحتية السحابية (CIEM) من Tenable الحل الأكثر شمولًا لإدارة الهويات البشرية وهويات الخدمة بشكل آمن في البيئة السحابية لديك. يمكنك تصور جميع الهويات والاستحقاقات، باستخدام التحليل المؤتمت للكشف عن المخاطر وتحديد أولوياتها، بما في ذلك الأذونات المفرطة والمجموعات الضارة، بدقة وضمن السياق. كما يمكنك جمع رؤى دقيقة حول إمكانية الوصول اللازمة لأداء مهمة ما، ومعالجة المخاطر باستخدام مسارات العمل الآلية، والاختبار المبكر للامتيازات الأقل والتحقيق في السلوك المشبوه.

باستخدام إدارة استحقاقات البنية التحتية السحابية (CIEM) من Tenable، يمكنك الإجابة على أسئلة الأمان السحابية المهمة المتعلقة بالهوية، مثل:

- من لديه حق الوصول إلى الموارد الموجودة في السحابة؟

- أين تكمن أكبر المخاطر التي أواجهها؟

- ما الذي يجب علي فعله للتخفيف من المخاطر وعلاجها؟

- كيف يمكنني ضمان الامتثال في السحابة؟

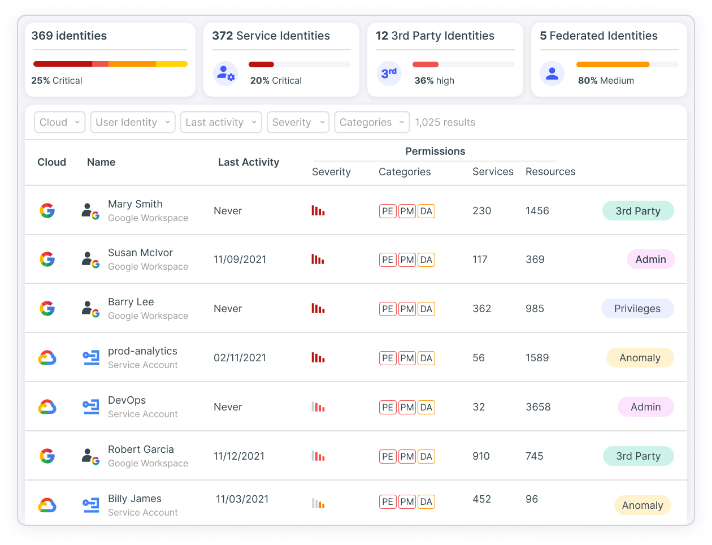

إدارة الأصول متعددة السحابات وتقييم المخاطر الشامل

اكتشف وتصور المخزون الكامل باستمرار لجميع الهويات والاستحقاقات والموارد والتكوينات السحابية في بيئة السحابة الخاصة بك، بما في ذلك إدارة الهوية والوصول (IAM) والمستخدمون الخارجيون والتابعون لجهات خارجية. تطبق إدارة استحقاقات البنية التحتية السحابية (CIEM) من Tenable تحليلًا متكاملًا يقوم بتقييم نماذج أذونات موفر الخدمة السحابية عبر موارد الهوية والشبكة والحوسبة والبيانات لعرض نتائج دقيقة في السياق. احصل على رؤية شاملة للمخاطر المتعلقة بالهوية، بما في ذلك الأذونات المفرطة وتعرُّض الشبكة للمخاطر والمخاطر الخفية.

قراءة المزيدمعالجة آلية مخصصة لاحتياجاتك

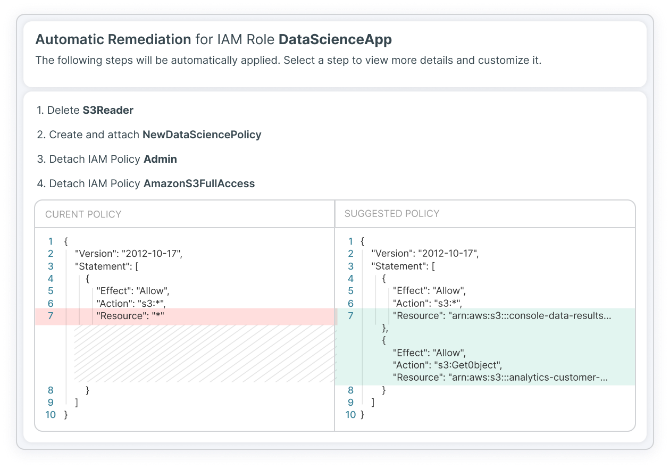

يساعد Tenable CIEM على تخفيف الامتيازات المحفوفة بالمخاطر - والتكوينات الخاطئة - من خلال أدوات المعالجة الآلية والمساعدة. تخلص من الاستحقاقات غير المقصودة وأصلح التكوينات الخاطئة بسرعة لتقليل المخاطر المرتبطة بهما.

- استخدام المعالجات التي تعرض خطوات المعالجة وخيارات المعالجة التلقائية

- يمكنك إدراج السياسات المُحسّنة التي تم إنشاؤها تلقائيًا وإصلاحات التكوين في مسارات عمل DevOps الحالية مثل Jira أو ServiceNow

- تقليل متوسط الوقت اللازم للمعالجة (MTTR) من خلال تقديم مقتطفات برمجية ذات حجم مناسب وأقل امتيازات للمطورين

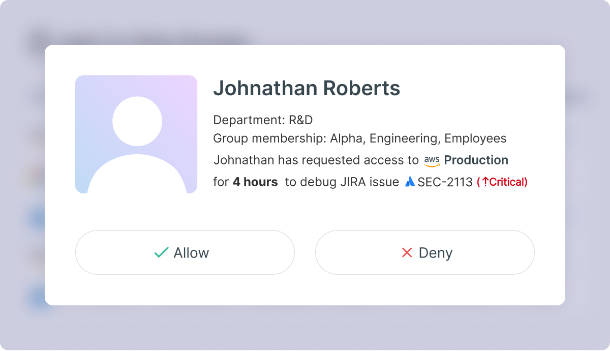

تمكين الابتكار دون التضحية بالأمان من خلال الوصول في الوقت المناسب (JIT).

تحتاج فرقك الهندسية في بعض الأحيان إلى وصول مميز للغاية إلى البيئات السحابية الحساسة، مثل تصحيح الأخطاء أو النشر اليدوي للخدمة. يمكن أن يؤدي منح الوصول الواسع النطاق إلى مخاطر إذا لم يتم إلغاؤه عندما لا تكون هناك حاجة إليه. تمكنك Tenable Just-in-Time (JIT) من التحكم في وصول المطورين بناءً على مبررات العمل. باستخدام خدمة الوصول في الوقت المناسب من Tenable، يمكنك فرض سياسات أقل الامتيازات الدقيقة وتجنب الامتيازات طويلة الأمد، مما يقلل من سطح الهجوم السحابي لديك. يمكنك تمكين المطورين من إرسال الطلبات بسرعة وإخطار مسؤولي الاعتماد والحصول على حق الوصول المؤقت. يمكنك الحفاظ على التحكم من خلال تتبع النشاط أثناء الجلسة وإنشاء تقارير وصول مفصلة إلى JIT.

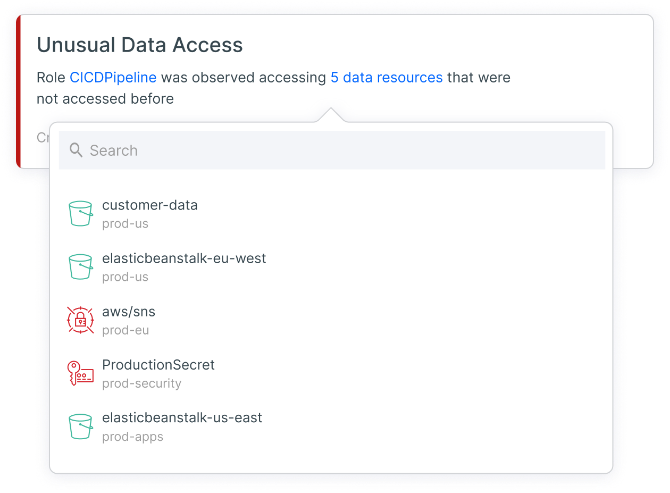

معرفة المزيدالتحقيق في التهديدات والكشف عن الحالات غير الطبيعية

باستخدام Tenable CIEM، يمكنك إجراء تحليل مستمر للمخاطر السحابية ضد الخطوط الأساسية السلوكية لاكتشاف الحالات غير الطبيعية والأنشطة المشبوهة. يُحدد Tenable CIEM التهديدات القائمة على الهوية مثل النشاط غير الطبيعي المتعلق بالوصول إلى البيانات وإدارة الوصول إلى الشبكة وإدارة الأذونات وتصعيد الامتيازات والمزيد. ومن خلال الاستعلام عن السجلات الغنية، يمكنك فهم المخاطر وعرضها والتحقيق فيها حسب الحاجة. يمكنك أيضًا تقليل متوسط وقت المعالجة (MTTR) من خلال عمليات التكامل مع إدارات المعلومات الأمنية والفعاليات (SIEMs) (مثل Splunk وIBM QRadar) ومع أنظمة إصدار التذاكر/الإخطارات (مثل ServiceNow وJira).

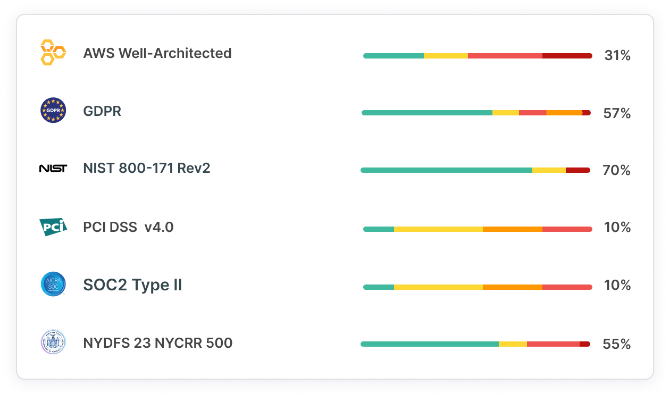

قراءة المزيدإدارة الوصول المستمر والامتثال

تتطلب لوائح الأمان والخصوصية مثل CIS وSOC2 وHIPAA من المؤسسات أن تتمتع بقدرات أمان سحابية للتحكم في سياسة الوصول وفرض أقل الامتيازات. تعمل عناصر التحكم الفعالة على تمكين التدقيق المستمر وإعداد التقارير الآلية حول كيفية استخدام الهويات السحابية المميزة. يبدأ طريقك إلى أقل قدر من الامتيازات والتغيير الكامل بصورة كاملة ودقيقة لجميع الاستحقاقات. تُحلل إدارة استحقاقات البنية التحتية السحابية (CIEM) من Tenable كيفية وصول المستخدمين من البشر والآلات إلى الموارد السحابية وإنشاء سياسات الوصول تلقائيًا بناءً على الاحتياجات الفعلية التي تتكامل مع مهام سير عمل المعالجة لديك. التحقق من حالة الامتثال باستمرار وإصدار تقارير مفصلة بسهولة.

معرفة المزيدموارد ذات صلة

معرفة المزيد حول Tenable Cloud Security

سمح لنا استخدام أتمتة [Tenable Cloud Security] بالتخلص من العمليات اليدوية الشاملة، وتمكنت من القيام في دقائق معدودة بما كان يستغرق إنجازه شهورًا من شخصين أو ثلاثة من موظفي مجال الأمن.

- Tenable Cloud Security