إدارة التعرض للمخاطر من Tenable مقابل CrowdStrike Falcon

تأمين سطح الهجوم بشكل استباقي - وليس فقط نقاط النهاية

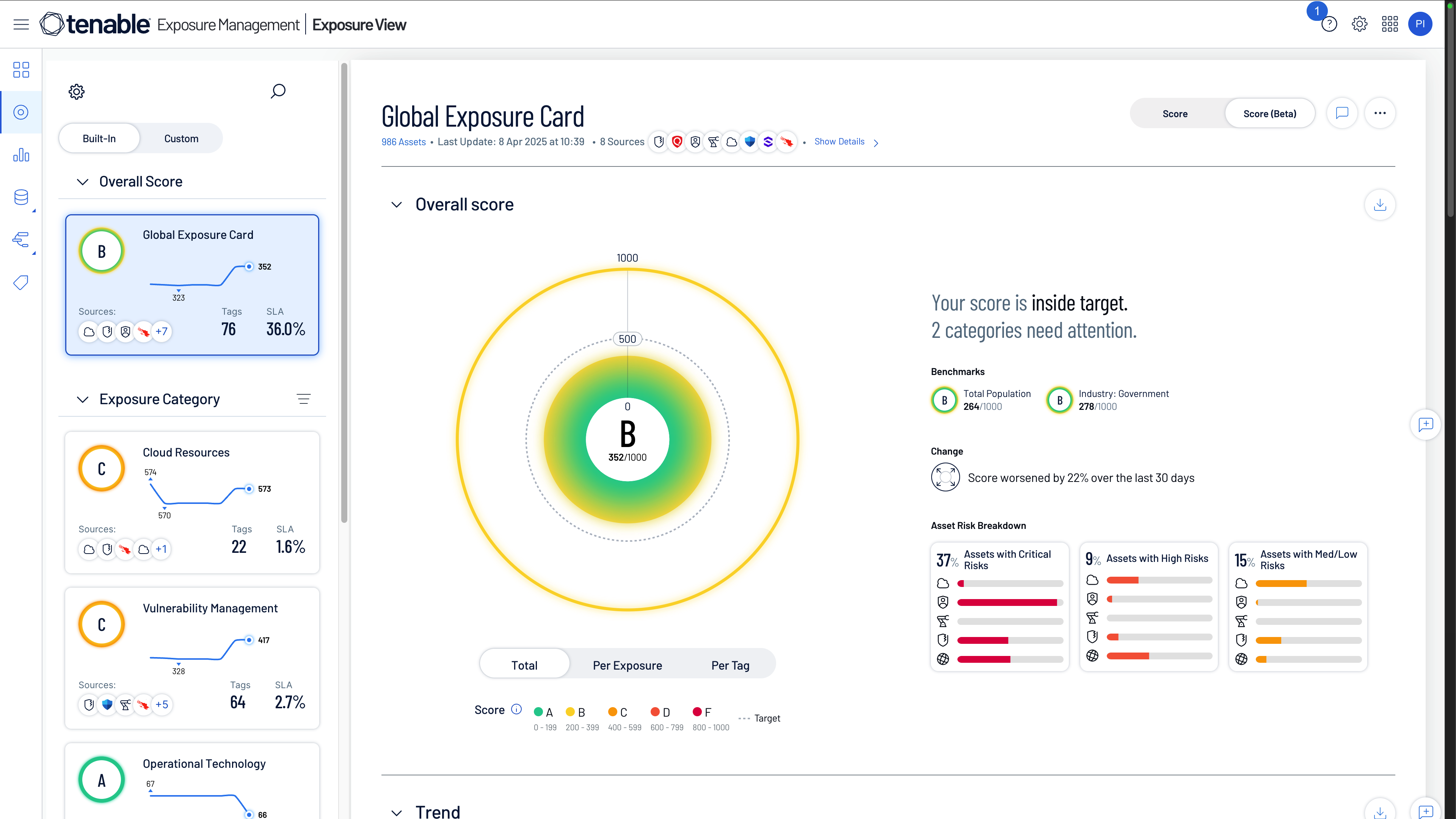

لقد قامت شركة Tenable بتعريف الأمان الاستباقي من خلال تقديم منصة إدارة الثغرات الأمنية الأفضل في فئتها لأكثر من عقدين من الزمن. والآن، إننا نقود الطريق نحو إدارة التعرض للمخاطر. في حين تتخصص CrowdStrike في الاستجابة التفاعلية للحوادث من خلال اكتشاف نقاط النهاية والاستجابة لها (EDR)، فإننا نعمل على تمكين قادة الأمن من تحديد المخاطر الإلكترونية وإعطائها الأولوية والتخفيف منها بشكل فعال قبل أن يتمكن المهاجمون من استغلالها.

تعرف على Tenable على أرض الواقع

هل تريد معرفة كيف يمكن لشركة Tenable مساعدة فريقك في الكشف عن الثغرات الأمنية ذات الأولوية التي تعرض عملك للخطر والتخلص منها؟

أكمل هذا النموذج للحصول على عرض أسعار مخصص أو عرض توضيحي.

لماذا يختار العملاء Tenable بدلاً من CrowdStrike

مقارنة Tenable Exposure Management

مع CrowdStrike Falcon Exposure Management

التركيز الأساسي

واجهة موحدة للتعرض للمخاطر عبر تكنولوجيا المعلومات والسحابة والهوية والتكنولوجيا التشغيلية

التعرض للمخاطر من نقطة النهاية وقياس الهوية

تحليلات إدارة التعرض للمخاطر

يجمع بين المقاييس المتكاملة عبر إدارة الثغرات القائمة على المخاطر، وفحص تطبيقات الويب (WAS)، وأمان السحابة، وتعرض الهوية للمخاطر، وأمان التكنولوجيا التشغيلية، وEASM وبيانات الجهات الخارجية

يفتقر إلى الفحص الشامل للشبكة وأمان تطبيقات الويب (WAS) وبيانات الهوية والسياق الشامل خارج نقاط النهاية

جرد الأصول

رسم بياني موحد للأصول عبر تكنولوجيا المعلومات والسحابة والتكنولوجيا التشغيلية والهويات

يعتمد على الأصول الخارجية المُدارة المكتشفة ونقاط النهاية

ميزة الاستجابة للتعرض للمخاطر

الاستجابة للتعرض للمخاطر لتتبع معالجة المخاطر باستخدام اتفاقيات مستوى الخدمة - بدلاً من درجات المخاطر التراكمية - وسير عمل واحد شامل ونهج قائم على المخاطر، بغض النظر عن توفر التصحيح

غير معروض

الامتثال

يغطي مجموعة متنوعة من أطر الامتثال عبر أنظمة التشغيل المختلفة

دعم محدود لمعايير CIS

تغطية الثغرات الأمنية

التغطية الأوسع في الصناعة منشورة على https://www.tenable.com/plugins

غير منشور

مقارنة الأقران

مقارنة المخاطر الإلكترونية مع الأقران في الصناعة والتعرف بسرعة على نقاط الضعف والقوة

غير معروض

نطاق التغطية

تغطية لمجموعة متنوعة من أنواع الأصول - نقاط النهاية، وأجهزة الشبكة، والتكنولوجيا التشغيلية، وأعباء العمل السحابية، وتطبيقات الويب

التركيز بشكل أساسي على نقاط النهاية التي تحتوي على وكيل Falcon وأجهزة الشبكة المرئية لوكيل Falcon

تقنيات الفحص

الفحص القائم على الوكيل، والفحص بدون وكيل، وفحص الشبكة

الفحص القائم على الوكيل وفحص الشبكة للأجهزة المرئية لوكيل Falcon

إمكانية توحيد الأدوات

مرتفع - يحل محل أدوات الفحص، وإدارة وضع امان السحابة (CSPM)، وأدوات مخاطر إدارة الهوية والوصول (IAM)، ومخططات الهجوم، ولوحات معلومات مخصصة

منخفض - يضيف سياق التعرض إلى Falcon ولكنه لا يحل محل أدوات الأمان الأساسية

اكتشف سبب ريادة شركة Tenable في إدارة الثغرات الأمنية

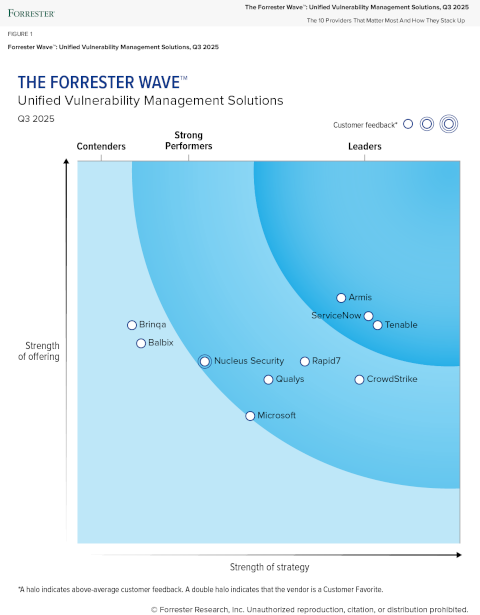

تم اختيار شركة Tenable كشركة رائدة في The Forrester Wave™: Unified Vulnerability Management, Q3 2025

تواصل شركة Tenable توسيع نطاق عروض تقييم الثغرات الأمنية الراسخة لديها لتشمل إدارة التعرض للمخاطر من خلال منصة Tenable One

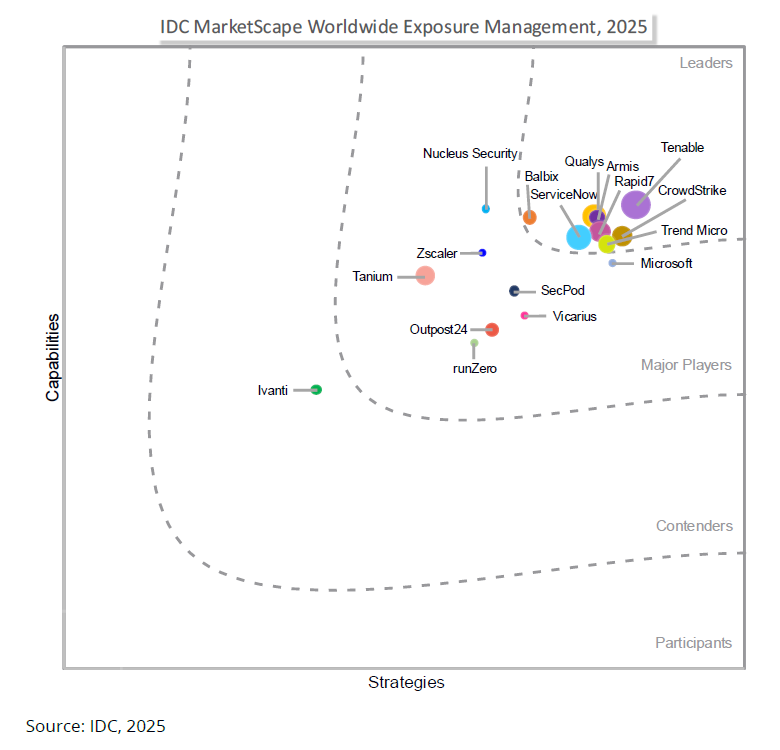

تم اختيار شركة Tenable كشركة رائدة في تقييم البائعين في IDC MarketScape Worldwide Exposure Management 2025

"يجب على المؤسسات التفكير في منصة Tenable One عند البحث عن منصة موحدة لإدارة التعرض للمخاطر توفر تغطية واسعة للأصول عبر بيئات تكنولوجيا المعلومات والسحابة والتكنولوجيا التشغيلية/إنترنت الأشياء والهوية والتطبيقات." (ترجمة لشركة Tenable)

قراءة التقريربدء استخدام Tenable One

لقد ساعد Tenable One مهندسينا على تقليل الوقت الذي يقضونه في المهام اليدوية بنسبة 75%، مما يسمح لهم بالتركيز على العمل الهندسي الفعلي.