إدارة التعرض للمخاطر: كيفية التغلب على المخاطر الإلكترونية

دور إدارة التعرض للمخاطر في بناء برامج الأمن الإلكتروني

تمنح إدارة التعرض للمخاطر رؤية واسعة عبر سطح الهجوم الحديث لديك؛ حتى تتمكن مؤسستك من فهم المخاطر الإلكترونية التي تتعرض لها مؤسستك بشكل أفضل واتخاذ قرارات أكثر استنارة في مجال الأعمال. من خلال فهم ما يبدو عليه سطح الهجوم لديك والأماكن التي تتعرض فيها لأكبر المخاطر، تتمكن فرق تكنولوجيا المعلومات وفرق الأمن لديك من معالجة الثغرات الأمنية وحالات التعرض المخاطر الأخرى بشكل أكثر فعالية من وجهة نظر تقنية وتجارية.

في قاعدة المعرفة هذه، ألقِ نظرة متعمقة على مفهوم إدارة التعرض للمخاطر، ودور إدارة الثغرات الأمنية القائمة على المخاطر، واستكشف كيفية حمايتها لمؤسستك من الهجمات الإلكترونية.

تعرف على المزيد عن:

7 فوائد لمنصة إدارة التعرض للمخاطر

يمكن لمنصة شاملة لإدارة التعرض للمخاطر أن توفر لك الرؤية اللازمة لتقليل المخاطر الإلكترونية، دون الحاجة إلى أدوات متفرقة تعزل البيانات الأمنية الحرجة.

معرفة المزيدالحصول على الرؤية، ومنع الهجمات، والإبلاغ عن المخاطر

كيف يساعد السياق التنبُّئِي للتهديدات والمقاييس الموضوعية في منع الهجمات الإلكترونية.

معرفة المزيدالأسئلة المتكررة عن إدارة التعرض للمخاطر

هل لديك أسئلة عن إدارة التعرض للمخاطر؟ راجع الأسئلة الشائعة هذه.

معرفة المزيدكيفية بناء برنامج إدارة التعرض للمخاطر

من خلال خمس خطوات، ستكون في طريقك إلى بناء برنامج إدارة التعرض للمخاطر.

معرفة المزيدانضم إلى مجتمع إدارة التعرض للمخاطر

انضم إلى المحترفين الآخرين المهتمين بمعرفة المزيد عن إدارة التعرض للمخاطر.

معرفة المزيدفوائد إدارة التعرض للمخاطر

استكشف بعض الفوائد العديدة لإستراتيجية إدارة التعرُّض للمخاطر.

معرفة المزيداختيار حل إدارة التعرض للمخاطر

فيما يلي بعض الأشياء التي يجب أن تبحث عنها في حل إدارة التعرض للمخاطر.

معرفة المزيدتوقع الهجمات. قلل من المخاطر بشكلٍ استباقي.

إن منصة Tenable One هي المنصة الوحيدة لإدارة التعرض للمخاطر التي ستحتاجها للحصول على رؤية واحدة وموحدة لسطح الهجوم الحديث الخاص بك. مع منصة Tenable One، ستُمنح القدرة على توقع عواقب الهجمات الإلكترونية ومعالجة المخاطر الإلكترونية وإدارتها بشكل استباقي لجميع أصولك في كل مكان.

رؤى إدارة التعرض للمخاطر

دراسة التعرض للمخاطر الإلكترونية الخاصة بـ Tenable: الدفاع ضد برامج الفدية

تعتمد الجهات التي تشكل تهديدًا على احتمال عدم معالجة مؤسستك الثغرات الأمنية البرمجية الشائعة والمعروفة. وتريد استخدام نقاط الضعف هذه لاختراق أنظمتك، وغالبًا ما يكون ذلك بنيّة خبيثة لإصابة أصولك ببرامج الفدية.

تنشأ العديد من الإصابات ببرامج الفدية من هذه الثغرات الأمنية، وفي مكان ما غالبًا ما تغفل عنه فرق الأمن - Active Directory (AD).

إذا كان بإمكان المهاجمين النجاح في استغلال نقطة ضعف أمنية واحدة فقط في Active Directory، يمكنهم بسهولة تصعيد الامتيازات. إذا كانت مؤسستك تعاني من ضعف السلامة الإلكترونية، فهناك احتمال كبير بأن يتمكن المهاجمون بسهولة من التسلل إلى سطح الهجوم لديك ونشر برامج الفدية.

إذًا، ما الذي يمكنك فعله؟ استكشف هذه الدراسة من Tenable لمعرفة المزيد عن:

- معظم نواقل الهجوم وعمليات الاستغلال المستهدفة

- كيفية تحديد أولويات المعالجة للتركيز على الثغرات الأمنية التي تشكل أكبر تهديد لمؤسستك

- كيف يمكن لمنصة Tenable One مساعدتك في تحديد الثغرات الأمنية وحالات التعرض الأخرى لـ Active Directory (AD).

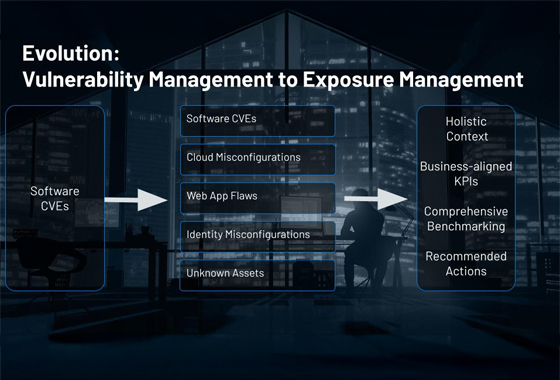

تقرير من Gartner "How to grow vulnerability management into exposure management"

إن إعطاء الأولوية لقائمة لا تنتهي من الثغرات الأمنية الحرجة أو عالية الخطورة لن يؤدي أبدًا إلى حل عملي لمشكلة التعرض للمخاطر الإلكترونية لديك، خاصةً إذا كنت لا تزال تعتمد على أدوات تقييم الثغرات الأمنية التقليدية وممارسات إدارة الثغرات الأمنية القديمة.

والحقيقة هي أن الأساليب الحالية لإدارة سطح الهجوم لا تواكب بيئات اليوم الواسعة والمعقدة، الأمر الذي يتطلب التحول إلى إدارة الثغرات الأمنية القائمة على المخاطر.

هذا النهج في إدارة التعرض المستمر للتهديدات يتجاوز مجرد تقييم المخاطر الإلكترونية. ينبغي لبرامج إدارة الثغرات الأمنية المتطورة أن تفهم أيضًا التهديدات الإلكترونية ضمن السياق التجاري. هذا أمر بالغ الأهمية لإدارة التعرض للمخاطر وإستراتيجيات تحديد الأولويات والمعالجة الخاصة بك.

يشرح تقرير إدارة الثغرات الأمنية هذا الصادر عن مؤسسة Gartner بالتفصيل كيف يمكنك تطوير برنامج إدارة الثغرات الأمنية إلى إدارة التعرّض للمخاطر. اقرأ المزيد لمعرفة كيفية القيام بما يأتي:

- تحديد نطاق ووتيرة تقييمات الثغرات الأمنية

- تعزيز اكتشاف الأصول ليشمل السحابة والأصول الرقمية

- استخدام إستراتيجيات تحديد الأولويات والتحقق من الصحة؛ للتركيز على حالات التعرض للمخاطر التي تستغلها الجهات التي تشكل تهديدًا بشكل نشط

- كيفية دمج عمليات إدارة المخاطر الخاصة بك ضمن عمليات سير العمل الحالية والعمل بشكل أكثر تعاونية بين فرق العمل

كيف تؤثر التحديات المتعلقة بالأفراد والعمليات والتكنولوجيا سلبًا على فرق الأمن الإلكتروني

أجرت شركة Tenable دراسة بالتعاون مع شركة Forrester للحصول على آراء أكثر من 800 من المتخصصين في مجال تكنولوجيا المعلومات والأمن الإلكتروني حول كيفية إعاقة التحديات التي تواجه الأشخاص والعمليات والتكنولوجيا لإستراتيجيات الحد من المخاطر.

يسلط هذا التقرير الضوء على سبب أهمية تحول المؤسسات من الأمن التفاعلي إلى الأمن الوقائي.

من بين بعض النتائج الرئيسية

- في المتوسط، تمكنت المؤسسات من التصدي للهجمات الإلكترونية بشكل وقائي بنسبة تقل عن 60% خلال العامين الماضيين.

- يقول أكثر من نصف قادة تكنولوجيا المعلومات والأمن إن البنية التحتية السحابية هي الأكثر تعرضًا للمخاطر في مؤسساتهم.

- يقول ستة من كل عشرة من محترفي الأمن الإلكتروني وتقنية المعلومات، إن فرق الأمن لديهم مشغولة جدًا في التعامل مع الحوادث الحرجة، ولا تملك الوقت الكافي لاعتماد نهج وقائي لتقليل التعرض للمخاطر.

يُرجى قراءة هذا التقرير للتعرف على المزيد عن:

- أدوات الأمن الإلكتروني الأكثر استخدامًا

- الحاجة إلى المزيد من موارد الأمن الإلكتروني

- تعقيدات أمن السحابة العامة والخاصة والمتعددة السحابة وأمن السحابة الهجينة

خمس خطوات لتحديد أولويات التعرض الحقيقي للأعمال التجارية

لا يهتم المهاجمون بعزلك بين أقسام أعمالك. في الواقع، إنهم يأملون أن يكون لديك انقطاع في الاتصال بين فرق تكنولوجيا المعلومات وفرق الأمن لديك. يعد الأمن المنعزل تطورًا طبيعيًا للتبني السريع للتكنولوجيا، خاصةً مع قيام فرقك بدمج المزيد من أصول التكنولوجيا التشغيلية وإنترنت الأشياء والسحابة في عمليات سير العمل لديك.

وإلى جانب هذا النمو، يزخر القطاع بأدوات متباينة لإدارة الثغرات الأمنية، كل منها مصمم لمعالجة جزء واحد فقط من سطح الهجوم بأكمله لديك. يعمل القليل منها كحل أمني شامل ومتكامل. وهذا يتركك مع بيانات متباينة ورؤية غير مكتملة ونقاط عمياء يأمل المهاجمون بفارغ الصبر، العثور عليها قبل أن تصل إليها أنت.

ستبحث الجهات التي تشكل تهديدًا عن نقاط الضعف الأمنية لديك، ثم تستخدمها للتحرك بشكل جانبي عبر شبكتك، وغالبًا ما لا يتم اكتشافها.

اقرأ هذا الكتاب الإلكتروني لمعرفة المزيد عن كيفية توحيد الأمن عبر سطح الهجوم، بما في ذلك:

- الدروس المستفادة من الانتهاكات السابقة

- عقبات إدارة التعرض للمخاطر الشائعة

- خمس طرق يمكنك من خلالها تحسين إستراتيجيات تحديد أولويات الثغرات الأمنية لمنع الاختراقات.

مجمتع Tenable Connect: المورد المفضل لديك لإدارة التعرض للمخاطر

انضم إلى Tenable Connect للمشاركة مع الآخرين الذين لديهم اهتمامات مماثلة في معرفة المزيد عن إدارة التعرّض للمخاطر أو كيفية إنضاج البرامج الحالية لإدارة الثغرات الأمنية القائمة على المخاطر إلى إستراتيجية فعالة لإدارة التعرض للمخاطر.

مرحبًا بك في دليل نشر Tenable One

تُعد منصة Tenable One منصة لإدارة التعرض للمخاطر تساعد المؤسسات في الحصول على رؤية عبر سطح الهجوم الحديث، وتركيز الجهود لمنع الهجمات المحتملة، والإبلاغ الدقيق عن مخاطر حالات التعرض لدعم الأداء الأمثل للأعمال.

قراءة المزيدنصائح سريعة للاستجابة الفعالة للتعرض للمخاطر

في المشهد الرقمي سريع الوتيرة اليوم، تُعد إدارة الثغرات الأمنية من الأمور الضرورية - ولكن الأمر يتعلق بأكثر من مجرد تحديد نقاط الضعف. تتطلب الإدارة الفعّالة للثغرات الأمنية تحديد أولويات المخاطر ومعالجتها بطرق تؤدي إلى تحسينات أمنية وتمنع حالات التعرض للمخاطر الكبيرة.

قراءة المزيدأمن السحابة الهجينة مع Tenable One

لا يقتصر أمن السحابة في Tenable على أمن السحابة فقط. إنه جزء من نظام إدارة التعرُّض للمخاطر من Tenable الأوسع نطاقًا البيئي - وهذا يمكن أن يُحدث فرقًا كبيرًا. نظرًا لأن المخاطر لا تعيش في عزلة والخصوم لا يهاجمون في صندوق، فإن القدرة على استخدام حلول من بائع واحد لأنواع مختلفة من البنية التحتية (في مكان العمل، السحابة، التكنولوجيا التشغيلية، ...) لاكتشاف مسارات الهجوم المحتملة أمر بالغ الأهمية.

المشاهدة الآنالأسئلة المتداولة عن إدارة التعرض للمخاطر

هل أنت جديد في استخدام إدارة التعرض للتهديدات؟ هل لديك أسئلة، ولكنك لست متأكدًا من أين تبدأ؟ اطلع على الأسئلة المتداولة هذه عن إدارة التعرُّض للمخاطر الإلكترونية.

ما هي إدارة التعرض للمخاطر؟

ماذا تفعل إدارة التعرض للمخاطر؟

كيف يمكن لإدارة التعرض أن تطور برنامج الأمن الإلكتروني الخاص بي؟

لماذا أحتاج إلى إدارة التعرض للمخاطر؟

ما الأدوار الرئيسية في برنامج إدارة التعرض للمخاطر؟

كيف يمكنني البدء باستخدام إدارة التعرض للمخاطر؟

- تعرّف على أمن جميع أصولك وحدد الثغرات.

- انظر إلى سطح الهجوم لديك بالكامل من منظور المهاجم.

- قم بتحديد أولويات المعالجة بناءً على المخاطر المؤسسية الفعلية (وليس درجات النظام العام لنقاط الثغرات الأمنية (CVSS) التعسفية).

- قم بقياس عمليات المعالجة لديك مع التحسين المستمر.

- قم بالإبلاغ عن المخاطر بفعالية، واتخذ الإجراءات اللازمة لتقوية سطح الهجوم لديك.

اذكر بعض فوائد إدارة التعرض للمخاطر.

- رؤية شاملة عبر سطح الهجوم لديك.

- الانتقال من الأمن التفاعلي إلى توقع عواقب الهجمات الإلكترونية.

- وضع بيانات الأمن في سياقها لتحديد أولويات المعالجة.

- الإبلاغ الأكثر فعالية في جميع أنحاء مؤسستك، وصولًا إلى المديرين التنفيذيين ومجلس الإدارة.

اذكر بعض الأمور التي يمكنني القيام بها للتغلب على المخاطر الإلكترونية.

كيف تساعد إدارة التعرض للمخاطر على توجيه قرارات أفضل للأعمال التجارية؟

كيف يمكنني تقليل التعرض للمخاطر الإلكترونية بشكل استباقي؟

ما الذي يجب أن أبحث عنه في منصة إدارة التعرض للمخاطر؟

- يجعل رؤية جميع أصولك سهلة، في كل مكان، في منصة واحدة.

- يساعدك على فهم بيانات الأمن الإلكتروني ويوفر تحليلًا ذكيًا عن التهديدات، بدعم الذكاء الاصطناعي والتعلم الآلي؛ لتمكينك من توقع التهديدات وتحديد أولويات المعالجة بفعالية.

- يساعدك على الإبلاغ الفعال عن المخاطر الإلكترونية؛ حتى تتمكن من اتخاذ قرارات أمنية وتجارية أفضل.

ما الذي يمكنني تعلمه من إدارة التعرض للمخاطر؟

- ما مدى أماننا؟

- ما الذي يجب أن نعطيه الأولوية؟

- كيف نحد من تعرضنا للمخاطر بمرور الوقت؟

- وكيف نُقارَن بأقراننا؟

هل يمكن لإدارة التعرض للمخاطر أن تعطل مسارات الهجوم؟

لماذا يعد جرد الأصول مهمًا لإدارة التعرض للمخاطر؟

كيفية بناء برنامج إدارة التعرض للمخاطر

في حين أن الانتقال إلى نهج قائم على المخاطر يمكن أن يساعد مؤسساتك على تطوير برنامج لإدارة الثغرات الأمنية، إلا أن السؤال الحقيقي اليوم هو - هل هذا كافٍ؟

الإجابة غير مرجح.

بدلًا من ذلك، يمكن أن يساعدك برنامج إدارة التعرّض للمخاطر على تحويل برنامج الأمن الإلكتروني الخاص بك من برنامج تفاعلي ومغرق في الاستجابة للحوادث إلى برنامج استباقي يمنح فريقك رؤية شاملة لسطح الهجوم بأكمله. سيساعدك ذلك على مواكبة مشهد التهديدات المتغير باستمرار، وما يعنيه ذلك بالنسبة لاحتياجاتك التنظيمية الفريدة.

نفّذ هذه التوصيات الخمس لفهم جميع حالات التعرض للمخاطر بشكل أفضل؛ حتى تتمكن من تقليل المخاطر الإلكترونية بشكل استباقي:

-

قم بتقييم أصولك الحالية، سواء داخل الشركة أو في السحابة (تكنولوجيا المعلومات، والتكنولوجيا التشغيلية، وإنترنت الأشياء، وتطبيقات الويب، وما إلى ذلك).

اسأل: هل تعمل تقنياتنا معًا وتمنحنا رؤية شاملة لجميع حالات التعرض للمخاطر لدينا؟ أم أنها لا تزال منعزلة؟

-

افهم الرؤية الخاصة بسطح الهجوم لديك.

اسأل: ما الذي يمكننا رؤيته؟ ما الذي نحتاج إلى رؤيته؟

-

حدد أولويات الجهود.

اسأل: ما الذي يجب أن نفعله أولًا؟ كيف يمكن أن تكون إستراتيجياتنا العلاجية أكثر تنبُّئِية؟ هل تستخدم التحليل الذكي للتهديدات؟ هل يمكننا تحليل جميع مسارات الهجوم لأصولنا الأكثر أهمية؟

-

قم بقياس عمليات المعالجة.

اسأل: ما مدى جودة تعاملنا مع حالات التعرض للمخاطر التي نجدها الآن؟ ما الذي يمكننا فعله لجعل هذا الأمر أكثر فعالية؟ كيف تبدو جهودنا مقارنةً بنظرائنا في المجال؟

-

تواصل واتخذ إجراءات.

اسأل: ما مدى أماننا؟هل يمكننا إيصال وضعنا الأمني بفعالية إلى المديرين التنفيذيين وأصحاب المصلحة الرئيسيين وغيرهم؟ كيف نستخدم البيانات لاتخاذ قرارات عمل أكثر فعالية؟

ما منصة إدارة التعرض للمخاطر المناسبة لمؤسستك؟

لطالما كان العثور على حل موثوق وفعّال للأمن السيبراني أمرًا محبطًا، ويستغرق وقتًا طويلًا. وفي كثير من الأحيان، حتى بعد أن تقوم بتقييم حل ما وتنفيذه بشق الأنفس، قد يكون جعل الجميع يستخدمونه ويحققون الفوائد الكاملة أكثر صعوبة.

وذلك لأن هذه الحلول كانت تقليديًا صعبة الاستخدام، أو لأنها تقدم كميات هائلة من البيانات التي لا تعرف الفرق كيفية التعامل معها أو الاستفادة منها جميعًا.

اختيار حل إدارة التعرُّض للمخاطر والحصول على دعم فريقك لا يجب أن يكون أمرًا معقدًا أو مرهقًا. فيما يلي ثلاث ميزات رئيسية يجب البحث عنها لتبسيط العملية:

-

يجعل الحل رؤية جميع أصولك سهلة، في كل مكان، في منصة واحدة.

نعم، في مكان العمل وفي السحابة على حد سواء. يجب أن يكون الحل أكثر من مجرد وسيلة لجرد أصولك. ويجب أن يحدد الحل الفعال لإدارة التعرّض للمخاطر أيضًا الثغرات الأمنية المتعلقة بالأصول، والتكوينات الخاطئة وغيرها من المشكلات الأمنية الأخرى، وأن يتيح المراقبة المستمرة حتى تعرف دائمًا ما لديك، وأين قد تكون هناك حالات تعرض للمخاطر.

ابحث عن حل يمنحك رؤية موحدة لسطح الهجوم الحديث لديك بالكامل؛ حتى تتمكن من التخلص من النقاط العمياء ومعرفة ما تحتاج إلى القيام به لإدارة المخاطر الإلكترونية بفعالية.

-

يساعدك الحل على فهم البيانات الأمنية وتوقع التهديدات وتحديد أولويات المعالجة.

ابحث عن نظام إدارة التعرض للمخاطر الذي يساعدك على استخدام التحليل الذكي للتهديدات وغيرها من البيانات ذات الصلة لتوقع عواقب أي هجوم إلكتروني - كما ينطبق مباشرةً على مؤسستك.

ابحث عن حل يحدد العلاقات عبر سطح الهجوم لديك بين الأصول وحالات التعرض والامتيازات والتهديدات، ويمكنه أن يساعدك على تحديد أولويات إدارة المخاطر والمعالجة. يجب أن يكون الحل الخاص بك قادرًا أيضًا على تحديد مسارات الهجوم التي تشكل أكبر خطر للاستغلال بشكل مستمر، حتى مع تغير سطح الهجوم وتوسعه بسرعة. ستجعل هذه الميزات من الأسهل على فرقك تقليل المخاطر بشكل استباقي بأقل جهد ممكن لمنع الهجمات.

-

يجب أن يساعدك الحل على الإبلاغ الفعال عن المخاطر الإلكترونية؛ حتى تتمكن من اتخاذ قرارات أمنية وتجارية أكثر استنارة.

ابحث عن حل لإدارة التعرض للمخاطر ينطوي على رؤية مركزية ومتوافقة مع الأعمال لحالات التعرض للمخاطر، إلى جانب مؤشرات أداء رئيسية واضحة لقياس التقدم المحرز بمرور الوقت.

يجب أن يقدم الحل أيضًا رؤية تتجاوز النظرة العامة الشاملة؛ حتى يتسنى لك التعمق في التفاصيل من مستوى الأصول أو القسم أو المستوى التشغيلي. ابحث أيضًا عن حل ينطوي على قدرات القياس المعياري؛ حتى تتمكن من فهم مدى جودة أداء برنامجك مقارنةً بنظرائه في المجال.

فوائد إدارة التعرض للمخاطر

تتمحور إدارة التعرض للمخاطر حول الانتقال من الأمن التفاعلي إلى إستراتيجية أكثر استباقية تقلل من حالات التعرض للمخاطر. من خلال اعتماد منصة إدارة التعرض للمخاطر، ستكون مؤسستك أكثر استعدادًا لتوقع الهجمات المحتملة مع تقليل المخاطر بشكل استباقي.

فيما يلي بعض فوائد اعتماد إستراتيجية إدارة التعرض للمخاطر:

الحصول على الرؤية الشاملة

من خلال الرؤية الموحدة لسطح الهجوم لديك، يمكنك تحديد جميع أصولك بسرعة وفي كل مكان، واكتشاف المشكلات الأمنية ذات الصلة، وتقليل الوقت والجهد الذي تحتاجه للحد من المخاطر.

توقع عواقب الهجوم الإلكتروني

يمكن لمنصة إدارة التعرض للمخاطر أن تساعدك على فهم أفضل للعلاقات بين الأصول وحالات التعرض والامتيازات والتهديدات عبر سطح الهجوم بأكمله - سواء في مكان العمل أو في السحابة.

تحديد أولويات الإجراءات

من خلال التحديد المستمر للثغرات الأمنية القابلة للاستغلال ومسارات الهجمات والاختراقات والتركيز عليها، يمكنك تحسين قدراتك على تحديد أولويات المخاطر للحصول على رؤية أفضل للمعالجة؛ لتقليل التهديدات الإلكترونية ومنع الهجمات بشكل أكثر فعالية.

تواصل أكثر فعالية

يمكن أن يمنحك برنامج إدارة التعرّض للمخاطر رؤية متوافقة مع أعمالك التجارية حول حالات التعرض للمخاطر؛ حتى تتمكن من التواصل بشكل أكثر فعالية مع أصحاب المصلحة الرئيسيين بطريقة تتماشى مع أهداف أعمالك وغاياتها.

شاهد Tenable One أثناء العمل

تجمع منصة Tenable One بين إدارة الثغرات الأمنية بناءً على المخاطر، وفحص تطبيقات الويب، وأمن السحابة ، وأمن الهوية في منصة واحدة شاملة لإدارة التعرض للمخاطر. فهي تمنحك رؤية موحدة لسطح الهجوم بالكامل؛ حتى تتمكن من معالجة المخاطر وإدارتها بشكل استباقي لجميع أصولك.

مقتطفات مدونة إدارة التعرض للمخاطر

إدارة التعرض للمخاطر: الحد من المخاطر في سطح الهجوم الحديث

العديد من فرق الأمن عالقة في رد الفعل، وغالبًا ما يكون ذلك بسبب أن برامجهم منعزلة ولديها العديد من الأدوات التي تولد الكثير من البيانات التي لا يعرفون ما يجب فعله بها أو ما يجب التركيز عليه أولًا.

تستكشف هذه المدونة كيف يمكن لإدارة التعرّض للمخاطر أن تمنحك الرؤية التي تحتاجها لتوقع التهديدات بشكل أكثر فعالية، وتحديد أولويات المعالجة وتقليل المخاطر. اقرأ المزيد للتعرف على كيفية استخدام منصة إدارة التعرّض؛ لتوحيد البيانات من كل أداة من أدوات التقييم وعناصر التحكم لديك؛ حتى تتمكن من رؤية واضحة لمواضع الاعتماد داخل بيئتك الرقمية. والنتيجة هي القدرة على فهم الطبيعة الحقيقية للمكان الذي قد تتعرض فيه للهجوم وتأثيره المحتمل بشكل أكثر فعالية.

إدارة التعرض للمخاطر: 7 فوائد لنهج المنصة

تقليديًا، استخدم معظم ممارسي الأمن مجموعة متنوعة من الأدوات المتباينة، كل منها مصمم خصيصًا لجانب واحد فقط من جوانب سطح الهجوم. على سبيل المثال، أداة واحدة لتكنولوجيا المعلومات وأداة واحدة للتكنولوجيا التشغيلية. أداة واحدة للسحابة. ولكن هل هذا هو النهج الأكثر فعالية؟ غالبًا ما تقوم هذه الأدوات بتجميع البيانات في منصات خاصة، مما يجعل من المستحيل الحصول على رؤية شاملة لكل الأصول والثغرات الأمنية في بيئتك الواسعة.

تتناول هذه المدونة السؤال: ما هو الأكثر فعالية؟ هذه الأدوات أم حل موحد؟ بالنظر عن كثب إلى إيجابيات وسلبيات كل منهما، تعرف على المزيد عن سبعة أسباب تجعلك تفكر في منصة شاملة لإدارة التعرض للمخاطر؛ لتحل محل هذه الحلول النقطية.

كيف يمكن لإدارة التعرض للمخاطر أن تجعل اختبار الاختراق أكثر فعالية

كيف يمكنك الاستفادة أكثر من اختبارات الاختراق وجعلها أكثر فعالية؟ تلقي هذه المدونة نظرة فاحصة على كيفية تعزيز إستراتيجية إدارة التعرّض للمخاطر لاختبارات الاختراق؛ لتحسين وضع الأمن الإلكتروني لديك. على سبيل المثال، باستخدام منصة إدارة التعرض للمخاطر، يمكنك إجراء عمليات فحص روتينية للثغرات الأمنية بدلًا من انتظار نتائج اختبارات الاختراق.

اقرأ هذه المدونة لمعرفة المزيد عن مزايا إدارة التعرض للمخاطر، وكيف يمكنك اكتشاف جميع أصولك والثغرات الأمنية ذات الصلة، وتركيز اختبارات الاختراق على تحديد النقاط العمياء؛ حتى تتمكن من إحكام دفاعاتك قبل أن تستغل الجهات التي تشكل تهديدات حالات التعرض للمخاطر لديك.

كيفية تأمين أصول تكنولوجيا المعلومات والتكنولوجيا التشغيلية وأصول إنترنت الأشياء، من خلال منصة إدارة التعرض للمخاطر

ثغرات الرؤية شائعة في بيئات تكنولوجيا المعلومات/التكنولوجيا التشغيلية المتقاربة. وذلك لأن أدوات أمن تكنولوجيا المعلومات التقليدية قد تتغاضى عن الثغرات الأمنية في التكنولوجيا التشغيلية، في حين أن أدوات أمن التكنولوجيا التشغيلية قد لا تأخذ في الاعتبار أصول تكنولوجيا المعلومات التابعة.

تستكشف هذه المدونة تداعيات ثغرات الرؤية داخل بيئة التكنولوجيا التشغيلية الخاصة بك، مثل الهويات، مما يزيد من مخاطر الأعمال والمخاطر الإلكترونية. فهي تعرّضك لخطر كبير من التعطل والاضطرابات المحتملة، مما قد يؤدي إلى خسارة في الإيرادات أو ظروف عمل غير آمنة، أو حتى في أسوأ الحالات، خسارة في الأرواح. اقرأ هذه المدونة لمعرفة المزيد عن القيمة الشاملة لاستخدام منصة إدارة التعرّض للمخاطر في سطح الهجوم الموحد لتكنولوجيا المعلومات/التكنولوجيا التشغيلية.

السياق هو الأساس: من إدارة الثغرات الأمنية إلى إدارة التعرض للمخاطر

إن برنامج إدارة الثغرات الأمنية هو المفتاح لإستراتيجيات الأمن الإلكتروني الاستباقية؛ ومع ذلك، تجد معظم المؤسسات نفسها غارقة في كم هائل من بيانات الثغرات الأمنية التي تفتقر إلى السياق المتعلق بالمخاطر الفعلية على مستوى الأعمال. دون هذا السياق، لا يمكنك تحديد أولويات حالات التعرّض للمخاطر العالية بشكل فعّال عبر سطح الهجوم الخاص بك.

تستكشف هذه المدونة القيمة الأوسع لإستراتيجية إدارة التعرّض للمخاطر؛ للتغلب على التحديات الشائعة مثل كثرة الثغرات الأمنية وبطء الاستجابة للمعالجة. اقرأ هذه المدونة لتتعرف أكثر على كيفية التحوّل من عقلية إدارة الثغرات الأمنية إلى نهج إدارة التعرض للمخاطر، بما يشمل فهم سياق الأصول، ودور الهويات، وسياق التهديدات.

تعيين مسارات الهجوم القابلة للتطبيق وإغلاقها قبل بدء الاختراقات

يمكن لمسارات الهجمات الهجينة أن تعبر بسهولة بين مجالات الأمن المختلفة. إذا كنت تستخدم حلولًا أمنية نقطية، فقد يعني ذلك أنك تتجاهل مسارات الهجوم هذه. تأمل الجهات التي تشكل تهديدات أن تفعل ذلك. هذه الجهات حريصة على الاستفادة من غفلتك؛ حتى يتمكنوا من التحرك بشكل جانبي، دون أن يتم اكتشافهم عبر شبكاتك.

تلقي هذه المدونة نظرة متمعقة على الدروس المستفادة من المهاجمين في العالم الحقيقي، وكيف تحدّ أدوات النقاط من الرؤية التي تحتاجها لكشف الثغرات الأمنية وسدها عبر سطح الهجوم لديك. اقرأ هذه المدونة لتتعرف أكثر على أحدث الهجمات البارزة، وكيف يمكن لإستراتيجية إدارة التعرض للمخاطر أن تساعد فرق الأمن الإلكتروني لديك على تحقيق نتائج أمنية أفضل.

إدارة حالات التعرض للمخاطر عند الطلب

رؤية الخصم لسطح الهجوم لديك

من خلال التفكير كمهاجم، ستكون فرقك الأمنية مستعدة بشكل أفضل لتأمين سطح الهجوم لديك بشكل استباقي.

تستعرض هذه الندوة المتاحة عند الطلب سبب كون اكتشاف سطح الهجوم بشكل شامل يمثل تحديًا لمعظم فرق الأمن الإلكتروني. شاهدها الآن لمعرفة المزيد عما يلي:

- كيف تبدو مؤسستك من وجهة نظر المهاجمين

- الدروس المستفادة من ثلاث هجمات إلكترونية، بما في ذلك التكتيكات ونواقل الهجوم

- كيف يمكنك تعزيز إستراتيجيات تحديد الأولويات والمعالجة من خلال زيادة التعاون بين فرق العمل

كيف تؤثر التحديات المتعلقة بالأفراد والعمليات والتكنولوجيا سلبًا على فرق الأمن الإلكتروني

تزداد اللوائح الأمنية في القطاعات الصناعية والحكومية تعقيدًا بشكل مستمر وهذا يجعل من الصعب على محترفي الأمن الإلكتروني مواكبة متطلبات الامتثال المتطورة.

تستكشف هذه الندوة عبر الإنترنت المتاحة عند الطلب الطرق التي يمكن لفرق الأمن لديك من خلالها تحسين ممارسات إدارة التعرّض للمخاطر. شاهدها الآن لمعرفة المزيد عما يلي:

- أهم العزلات التشغيلية والتقنية التي تعوِّق الأمن الاستباقي

- الخطوات التي تتخذها المؤسسات المتطورة لتحسين إستراتيجياتها وثقافتها الأمنية الوقائية

- التوصيات التي يمكنك تنفيذها بسرعة، بغض النظر عن التطور الحالي لبرنامجك الحالي

مشهد تهديدات الأمن الإلكتروني: أين أنت الآن؟

يتطور سطح الهجوم الحديث لديك باستمرار، مما يجعل من الصعب تقليل التعقيدات لحماية أعمالك من الاختراقات الإلكترونية المحتملة.

تستكشف هذه الندوة عبر الإنترنت المتاحة عند الطلب الطرق التي تساعدك على التفوق على المهاجمين، من خلال فهم وضعك الأمني الحالي أولًا. شاهد هذه الندوة عبر الإنترنت لمعرفة المزيد عما يلي:

- تحديات الرؤية بشأن سطح الهجوم

- كيف تحمي مؤسستك من التهديدات الإلكترونية

- فوائد إدارة التعرض للمخاطر

- كيفية تجنب المزالق في أثناء تنقلك بين إستراتيجيات الأمان المتطورة

عندما يتعلق الأمر بالثغرات الأمنية، فإن كلمة "حرجة" لا تعني دائمًا فعليًا "حرجة..."

كلما زاد عدد الأصول لديك عبر سطح الهجوم لديك، زادت احتمالية إغفالك لبعض الثغرات الأمنية. إذا كنت لا تعرف جميع الأصول التي لديك والثغرات الأمنية المرتبطة بها، فإن ذلك يقلل بسرعة من فعالية عمليات إدارة التصحيحات لديك.

تستكشف هذه الندوة عبر الإنترنت المتاحة عند الطلب كيفية تقليل الاحتكاك بين فرق أمن المعلومات وتكنولوجيا المعلومات لديك؛ لتعزيز وضع الأمن الإلكتروني لديك. شاهد هذه الندوة عبر الإنترنت لمعرفة المزيد عما يلي:

- ما الذي يجعل الثغرة الأمنية الحرجة حرجة فعليًا

- كيف يمكن لأنظمة تسجيل الثغرات الأمنية الشائعة أن تعوِّق عملية التصحيح الفعَّالة

- لماذا يجب عليك سد ثغرة الاتصال بين فرق الأمن وتكنولوجيا المعلومات والامتثال لديك

- كيفية تبسيط عملية التصحيح لتحسين عملية المعالجة

تحديد المخاطر الإلكترونية ومعالجتها بشكلٍ استباقي

تواجه العديد من فرق الأمن الإلكتروني صعوبة في منع الهجمات الإلكترونية. وذلك لأنهم غالبًا ما يغرقون في بيانات ثغرات أمنية تفتقر إلى السياق، ولا يمتلكون الرؤية الضرورية لسطح الهجوم لديهم.

وهذا يعني أنهم غالبًا لا يعرفون ما الذي يحتاج إلى اهتمامهم أولًا، ولا كيف يمكنهم معالجة المشكلات الأمنية ذات التأثير الأكبر المحتمل على مؤسستهم.

يجب أن تنتقل فرق الأمن السيبراني الحديثة الأكثر فعالية من نهج إدارة الثغرات الأمنية التفاعلي، إلى إستراتيجية إدارة التعرض للمخاطر الاستباقية. ويبدأ ذلك بتفكيك العزلة بين البيانات والأنظمة التي منعت فرق الأمن من الحصول على الرؤية الشاملة لسطح الهجوم، وهي الرؤية التي يحتاجونها للحفاظ على التفوق على الهجمات الإلكترونية.

تعرف على سطح الهجوم

يعتمد الأمن الإلكتروني الفعال والاستباقي على رؤية سطح الهجوم. يمكن لمنصة إدارة التعرض أن تمنحك رؤية موحدة لجميع أصولك عبر سطح الهجوم لديك بالكامل؛ حتى تتمكن من تحديد الثغرات الأمنية ذات الصلة، والتكوينات الخاطئة، وغيرها من المشكلات الأمنية الأخرى. تعد هذه المعلومات جزءًا مهمًا لفهم أماكن تعرضك للخطر؛ حتى تتمكن من تحديد الأولويات والتخطيط لما يجب القيام به حيالها.

فهم تعرضك للمخاطر

من المهم أن تفهم تعرضك للمخاطر؛ حتى تتمكن من اتخاذ قرارات قابلة للتنفيذ بشأن كيفية معالجتها. يمكن أن تساعد إدارة التعرض للمخاطر في قياس وضعك الأمني الحالي، وتقييم مدى كفاءة فرقك في العثور على العيوب الحرجة، ومدى سرعة معالجة المشكلات التي تقلل من أكبر قدر من المخاطر التي تتعرض لها مؤسستك. من خلال تحديد مدى تعرضك للخطر، يجب أن تكون قادرًا على الإجابة عن أسئلة مثل "ما مدى أماننا؟"، و"أين نحن من جهود الوقاية والتخفيف من المخاطر؟

تصوّر مسارات الهجوم

التقييم القائم على المخاطر، الذي يأخذ في الاعتبار أهمية الأصول وشدة التهديدات، يقلل الضوضاء بنسبة 23:1، ويُحدد أولويات المعالجة استنادًا إلى خطر التعرض الحقيقي على مستوى عملك.

مقارنة المخاطر

تمنحك إدارة التعرّض للمخاطر رؤية متوافقة مع الأعمال للمخاطر الإلكترونية. على سبيل المثال، يمكنك إعداد مؤشرات الأداء الرئيسية التي تقيس مدى جودة أداء برنامجك داخليًا بمرور الوقت، وقياس تطور البرنامج مقارنةً بنظرائه في المجال. سيساعدك على مواءمة برنامج الأمن مع أهداف مؤسستك التجارية، وتحسين التواصل مع الإدارة التنفيذية وأصحاب المصلحة الرئيسيين لديك.

شاهد Tenable One أثناء العمل

اكتساب رؤية شاملة عبر سطح الهجوم الحديث. تركيز الجهود لمنع الهجمات المحتملة. اتخاذ قرارات أمنية وتجارية مستندة إلى البيانات.

- Tenable One