كيفية تأمين أصول تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء لديك باستخدام منصة إدارة التعرض للمخاطر: رؤية كاملة مع جرد الأصول واكتشافها

اكتشف كيف يساعد Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء المؤسسات على البقاء في المقدمة في مشهد التهديدات المتطور اليوم من خلال الحصول على الرؤية الشاملة وتحديد أولويات المخاطر الإلكترونية عبر تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء.

تُعد الرؤية بمثابة حجر الزاوية للأمن، حيث توفر للمؤسسات الوسائل اللازمة لمراقبة البنية الرقمية للمؤسسات وتحليلها وحمايتها بشكل فعال. ومن خلال الحفاظ على جرد شامل لأجهزة تكنولوجيا المعلومات، والتكنولوجيا التشغيلية، وإنترنت الأشياء، يمكن للمؤسسات الحصول على رؤى حول هيكل شبكتها، وتحديد نقاط الضعف المحتملة وضمان الالتزام بسياسات الأمان. وعلاوة على ذلك، فإن الحصول على رؤية فورية يُمكن فرق الأمن من التخفيف من التهديدات بشكل استباقي قبل أن تتفاقم لتصبح أزمة كاملة.

ومع ذلك، فإن الحصول على الرؤية في مجالات تكنولوجيا المعلومات والتكنولوجيا التشغيلية يمثل تحديًا، ويتفاقم بسبب الطبيعة المتنوعة لهذه الأجهزة وأنظمتها المتباينة. لا تفي التدابير الأمنية التقليدية المصممة لبيئات تكنولوجيا المعلومات بالغرض عند تطبيقها على الخصائص الفريدة لأنظمة التكنولوجيا التشغيلية وإنترنت الأشياء. ويخلق هذا الحاجة إلى حلول متخصصة مصممة خصيصًا لتلبية متطلبات المؤسسة المحددة. في المنشورين الأول والثاني من سلسلة المدونات المكونة من ثلاثة أجزاء، سلطنا الضوء على التحديات الرئيسية التي تحد من قدرة المؤسسات الحديثة على حماية أصول تكنولوجيا التشغيل وإنترنت الأشياء لديها. وفي هذا المنشور، نتعمق في أربع إستراتيجيات للحصول على رؤية كاملة لأصول تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء، وكيف يمكن لمنصة إدارة التعرض لمخاطر من Tenable تحسين وضعك الأمني.

1. اكتشاف الأصول ومراقبة المخاطر

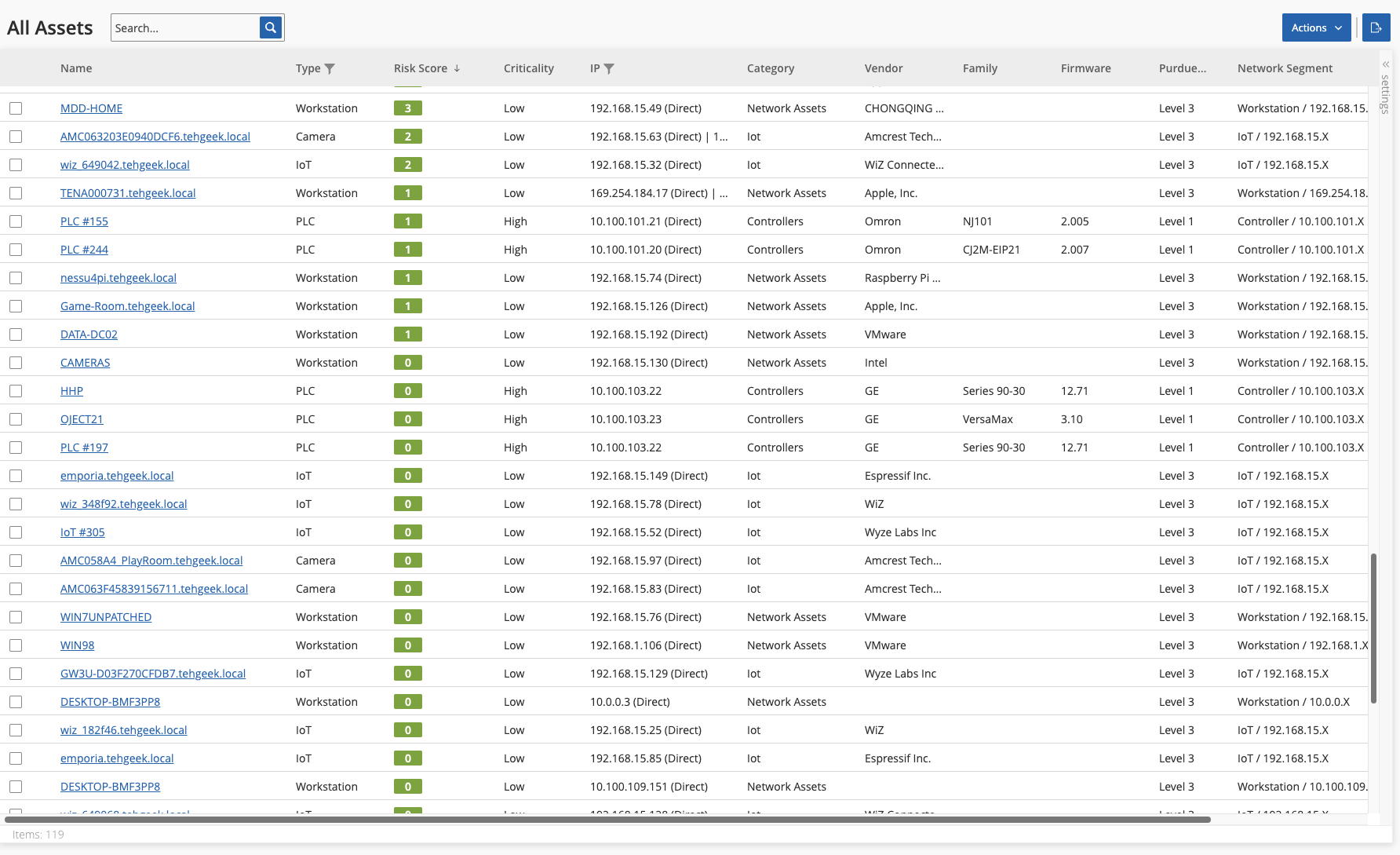

وتشتمل بيئات التكنولوجيا التشغيلية وإنترنت الأشياء على مجموعة متنوعة من الأجهزة ذات أساليب إدارة وبروتوكولات اتصال مختلفة. وللتعامل مع هذه المتطلبات الفريدة، ينبغي تطبيق مزيج من أساليب الاكتشاف والمراقبة السلبية والإيجابية للحصول على جرد دقيق وحديث، ولتحديد المخاطر المرتبطة بالأصول، مثل التكوينات الخاطئة والثغرات الأمنية.

ومع ذلك، تتمتع أجهزة التكنولوجيا التشغيلية وإنترنت الأشياء بخصائص فريدة، لذلك إذا حاولت اكتشافها باستخدام أدوات الكشف المصممة لأصول تكنولوجيا المعلومات، فقد ينتهي بك الأمر إلى حدوث أخطاء وتحميل زائد على الذاكرة وتوقف غير متوقع. ولهذا السبب، يجب عليك استخدام الأدوات المصممة لاكتشاف أصول التكنولوجيا التشغيلية وإنترنت الأشياء من أجل الحفاظ على وقت التشغيل والموثوقية.

على سبيل المثال، يمكن استخدام تقنيات الاكتشاف السلبي التي تراقب حركة مرور الشبكة لتحديد أصول التكنولوجيا التشغيلية وإنترنت الأشياء بأمان. تراقب هذه الطريقة اتصالات الشبكة وتحلل الأنماط لتحديد تواجد الأجهزة. ويتمتع الاكتشاف السلبي بفائدة إضافية تتمثل في اكتشاف الأجهزة الجديدة عند إضافتها إلى الشبكة، بالإضافة إلى الأصول التي قد تتصل ومن ثم يتم فصلها بشكل دوري والتي تشكل أيضًا خطرًا. ويمكن أيضًا للمراقبة للمخاطر السلبية تحديد بعض الخصائص الفريدة للأصول، والتي يمكن استخدامها لتحديدها ولملء مجموعة فرعية من تفاصيل الأصول.

ومن خلال الفهم الأساسي لأصول إنترنت الأشياء والتكنولوجيا التشغيلية في الشبكة، وخصائصها التعريفية، يمكننا تطبيق الاتصالات الأصلية - تلك المصممة خصيصًا للتفاعل مع أصل معين - لاكتشاف تفاصيل الأصول الإضافية بشكل فعال، مثل إصدار البرنامج الثابت وتكوينه، بالإضافة إلى مخاطر الأصول، بما في ذلك الثغرات الأمنية والتكوينات الخاطئة والتغييرات في التكوين.

ومن خلال المراقبة المستمرة للشبكة من خلال مراقبة للمخاطر السلبية وإجراء الاستعلامات النشطة بشكل دوري، يمكن للمؤسسات تكييف إجراءاتها الأمنية مع مشهد التهديدات المتطور والتغيرات في بيئة الشبكة.

2. الحفاظ على جرد الأصول وتفاصيل المخاطر

تؤدي تفاصيل الأصول دورًا رئيسيًا في دعم الوظائف المختلفة عبر المؤسسة، وهي حيوية لتوسيع نطاق تحديد الأولويات ومعالجة المخاطر الأمنية بشكل فعال. نستكشف بعض السمات الرئيسية أدناه وصلتها بالأمان.

معلومات الجهاز

- نوع الجهاز: يوفر تحديد نوع الجهاز (على سبيل المثال، وحدات التحكم المنطقية القابلة للبرمجة (PLC)، أو نظام التحكم الإشرافي وتحصيل البيانات (SCADA)، أو مستشعر،أو جهاز إنترنت الأشياء) نظرة ثاقبة حول وظائفه والغرض منه داخل الشبكة.

- النوع والطراز: تساعد معرفة نوع الجهاز وطرازه على فهم مواصفاته وإمكانياته والثغرات الأمنية المحتملة.

- إصدار البرنامج الثابت/البرنامج: يُعد تتبع إصدارات البرنامج الثابت أو البرامج أمرًا ضروريًا لتحديد الثغرات الأمنية المعروفة والتأكد من تحديث الأجهزة باستخدام تصحيحات الأمان.

- الرقم التسلسلي: يؤدي تعيين معرفات فريدة للأجهزة إلى تسهيل تتبع الأصول وتحديد مالك الأصول وإدارتها.

اتصال الشبكة

- عنوان IP:يتيح تسجيل عناوين IP إمكانية تخطيط الشبكة ويسهل مراقبة وإدارة اتصال الجهاز.

- عنوان MAC: تساعد عناوين MAC في تحديد الأجهزة بشكل فريد على الشبكة ويمكن استخدامها لأغراض التحكم في الوصول والأمان.

- تكوين المنفذ: يساعد فهم المنافذ التي تستخدمها أجهزتك في تقييم نواقل الهجوم المحتملة وتأمين نقاط الوصول إلى الشبكة.

- تجزئة الشبكة: يساعد تحديد قطاعات الشبكة التي تنتمي إليها أجهزتك في تنفيذ ضوابط الأمان وإجراءات العزل المناسبة.

التكوين والإعدادات

- بيانات الاعتماد الافتراضية: يساعد تحديد الأجهزة ذات بيانات الاعتماد الافتراضية أو الضعيفة في التخفيف من مخاطر الوصول غير المصرح به والهجمات المستندة إلى بيانات الاعتماد.

- معلمات التكوين: ويضمن توثيق تكوينات الجهاز، مثل بروتوكولات الاتصال وإعدادات التشفير وضوابط الوصول، الاتساق ويسهل عملية التدقيق الأمني.

- ضوابط الوصول: إن فهم من لديه حق الوصول لتكوين الأجهزة أو التفاعل معها، ومستوى الأذونات التي يمتلكها، أمر بالغ الأهمية لفرض سياسات الأمان ومنع التغييرات غير المصرح بها.

البيانات التشغيلية

- الحالة التشغيلية: توفر مراقبة الحالة التشغيلية للأجهزة رؤى حول سلامتها وأدائها ومدى توفرها.

- بيانات المستشعر: بالنسبة لأجهزة إنترنت الأشياء، قد يكون الحصول على بيانات المستشعر مثل قراءات درجة الحرارة أو الرطوبة أو الضغط أمرًا بالغ الأهمية للمراقبة التشغيلية واتخاذ القرارات.

- تدفق البيانات: يساعد فهم كيفية جمع البيانات ومعالجتها ونقلها بواسطة الأجهزة في تقييم مخاطر أمان البيانات ومتطلبات الامتثال.

الموقع الفعلي

- الموقع الجغرافي: تساعد معرفة الموقع الفعلي للأجهزة في تتبع الأصول وتخطيط الصيانة والاستجابة لحوادث الأمان المادية.

- الظروف البيئية: يساعد توثيق العوامل البيئية مثل درجة الحرارة والرطوبة والتعرض للظروف الخطرة في تقييم موثوقية الجهاز وعمره.

معلومات دورة الحياة

- تاريخ التركيب: يوفر تتبع وقت تركيب الأجهزة رؤى حول دورة حياتها ويساعد في تخطيط جداول الصيانة واستبدالها.

- تاريخ انتهاء الصلاحية/الدعم: يتيح تحديد الأجهزة التي تقترب من نهاية عمرها الافتراضي أو نهاية فترة دعمها اتخاذ تدابير استباقية للتخفيف من المخاطر المرتبطة بالتكنولوجيا القديمة.

مراقبة المخاطر والنشاط:

- الثغرات الأمنية: يُعد تحديد الثغرات الأمنية المعروفة في الأصول مفيدًا لتحديد تصنيف أولوية الثغرات الأمنية (VPR).

- نشاط الشبكة: يُعد تحديد مصدر حركة المرور ونوعها ووجهتها وحجمها مفيدًا في تحديد الاتصالات الغريبة، مثل الاتصالات ذات الوجهات الخارجية.

- المحادثات: يُعد تحديد المحادثات المكتشفة في الشبكة، مع تفاصيل حول وقت حدوثها والأصول المعنية مفيدًا في تعيين الأصول.

3. تصور مسارات الهجوم لتحديد أولويات المخاطر

تُعد تفاصيل الأصول ومعلومات المخاطر والاتصالات أمورًا حيوية أيضًا لتخطيط الشبكة وتحديد أولويات المخاطر. في كثير من الأحيان، تنشأ الانتهاكات في بيئات التكنولوجيا التشغيلية وإنترنت الأشياء من أصول تكنولوجيا المعلومات المخترقة، والتي عند اختراقها تمنح المتسللين امتيازات عالية وتسمح لهم بتنفيذ هجمات، مثل برامج الفدية. يُعد فهم علاقات الأصول أمرًا حيويًا لتخطيط وتصور نواقل الهجوم أو المسارات المعرضة لخطر الاستغلال. ولتحديد ناقل الهجوم الأكثر أهمية، من الضروري مراعاة معلمات متعددة واستخدام نهج قائم على المخاطر. عند التخطيط، تسمح عوامل مثل مستوى مخاطر الأصول وطول مسار الهجوم وطرق الاتصال والاتصال الخارجي مقابل الاتصال الداخلي بتحسين تحديد الأولويات والمعالجة. وبهذه الطريقة يمكنك، على سبيل المثال، تقليل أو الحد من الوصول إلى الشبكات الخارجية، أو إغلاق المنافذ وإزالة الخدمات غير الحيوية، التي تساهم في زيادة التعرض للمخاطر.

في حين أن جميع الهويات من الناحية الفنية هي أصول يجب إدارتها، فمن المهم الإشارة إلى أن معظم أدوات الأمان الخاصة بالمجال تفتقر إلى الاكتشاف والرؤية للهويات والمخاطر المرتبطة بها. على سبيل المثال، لا تُحدد هذه الأدوات عادةً التكوينات الخاطئة التي يمكن أن تؤدي إلى توفير أذونات زائدة، أو التي يمكن أن تجعل الهويات عرضة للاستغلال، مثل كلمات المرور الضعيفة.

وفي عالم التكنولوجيا التشغيلية على وجه الخصوص، يمكن أن تكون الآثار المترتبة على فجوات الرؤية بالنسبة للهويات والمخاطر كبيرة لأن توقف الأصول يمكن أن ينتج عنه تكلفة عالية ويؤدي في بعض الأحيان إلى ظروف عمل غير آمنة أو حتى حدوث خسائر في الأرواح. ويمكن أن تكون أدوات أمان التكنولوجيا التشغيلية/إنترن الأشياء، وأدوات أمان الهوية التي يمكن أن تتكامل مع منصة شاملة لإدارة التعرض للمخاطر، ذات قيمة كبيرة، لأنها يمكن أن تُغذي جميع معلومات الأصول ذات الصلة اللازمة لإجراء تحليل مسار الهجوم عبر النطاقات. وللحصول على مزيد من الأفكار حول هذا الموضوع، يرجى قراءة المقالة الثانية من سلسلة المدونات هذه بعنوان "كيفية تأمين جميع أصولك - تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء - باستخدام منصة إدارة التعرض للمخاطر: أهمية تحديد الأولويات السياقية"

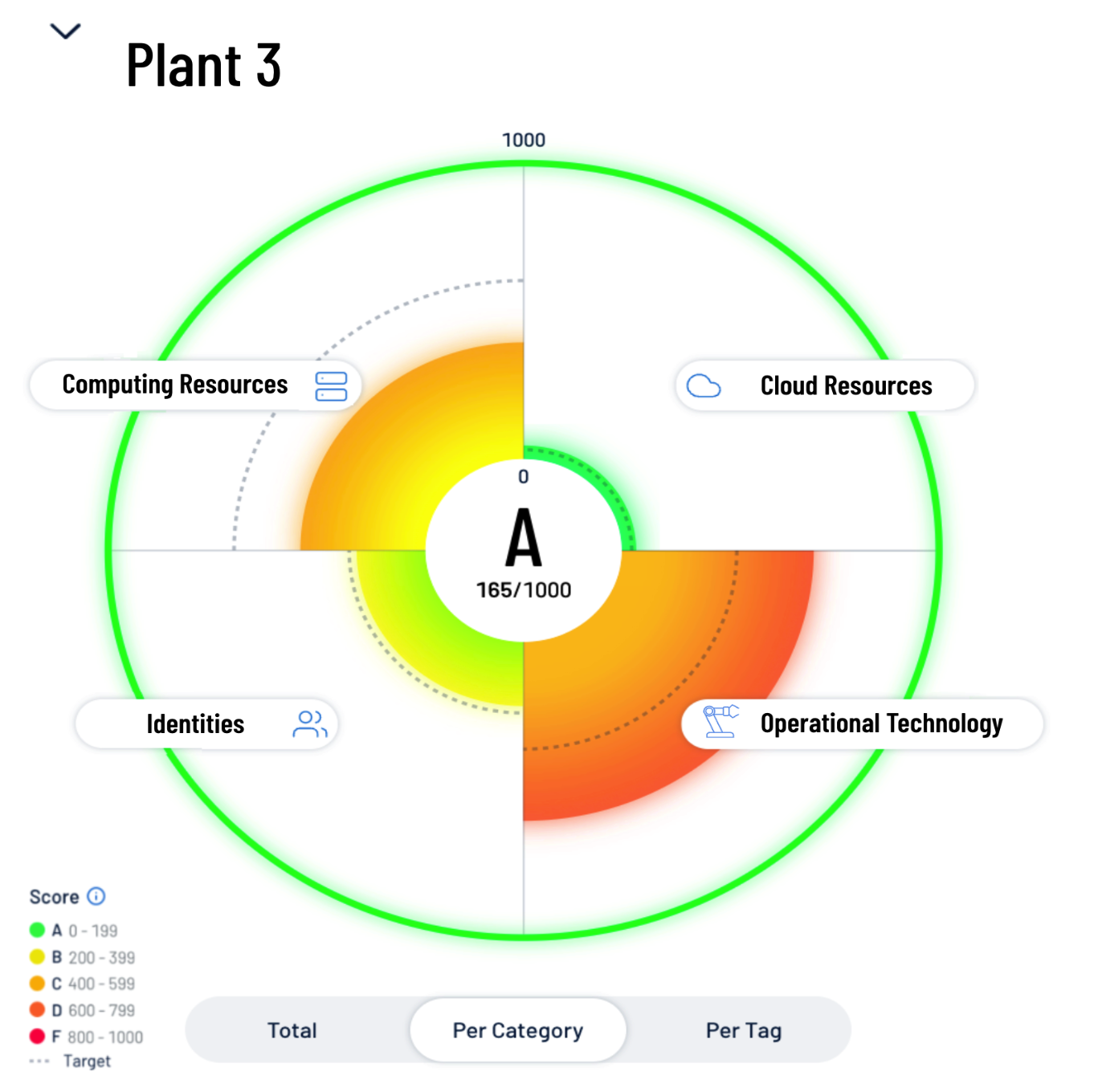

4. قياس تعرض الأعمال باستخدام علامات الأصول

كما أوضحنا في تلك المدونة الثانية، تُعد القدرة على تجميع الأصول ووضع علامات عليها بشكل منطقي داخل Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء عنصرًا مهمًا لتحديد تصنيف أهمية الأصول (ACR). يمكن استخدام نوع الجهاز وطرازه والموقع الفعلي وقطاع الشبكة لتجميع الأصول المرتبطة ببيئات التكنولوجيا التشغيلية وإنترنت الأشياء ذات المهام الحرجة. على سبيل المثال، يمكن استخدام تجزئة الشبكة التي تُشير إلى أن نظام التبريد جزء من منطقة التصنيع، بدلاً من جزء من الكافيتريا، لزيادة تصنيف أهمية الأصول (ACR). وبالمثل، يمكن لمحطة عمل في مصنع الإنتاج أن تسبب ضررًا أكبر من كمبيوتر محمول شخصي في شبكة الضيوف.

ويمكن أيضًا استخدام علامات الأصول في Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء لتجميع مجموعات أصول متعددة لإنشاء بطاقات تعرض تتماشى مع وظائف العمل المهمة ولتحديد الدرجة الشاملة للتعرض الإلكتروني (CES) لوظيفة الأعمال. وبالمثل، يمكن مواءمة الهويات البشرية والآلية التي تتمتع بإمكانية الوصول إلى نفس قطاعات الشبكة مثل أصول التكنولوجيا التشغيلية وإنترنت الأشياء باستخدام نفس بطاقة التعرض للمخاطر. وبهذه الطريقة، يمكن التعرف على إجمالي المخاطر واستخدامها لتحديد أولويات الموارد والاستثمارات.

احصل على رؤية كاملة عبر سطح الهجوم بأكمله

تساعد منصة Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء المؤسسات في الحصول على رؤية عبر سطح الهجوم الحديث – أصول تكنولوجيا المعلومات، والتكنولوجيا التشغيلية، وإنترنت الأشياء، وتسعى لتركيز جهودها من أجل منع الهجمات المحتملة، والإبلاغ الدقيق عن المخاطر الإلكترونية لدعم الحصول على الأداء الأمثل للأعمال. وتجمع المنصة بين أوسع تغطية للثغرات وتشمل أصول تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء والموارد السحابية والحاويات وتطبيقات الويب وأنظمة الهوية، وتعتمد على سرعة واتساع تغطية الثغرات الأمنية من Tenable Research وتضيف تحليلات شاملة لتحديد أولويات الإجراءات والإبلاغ عن المخاطر الإلكترونية.

يتيح حل Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء للمؤسسات ما يلي:

- احصل على رؤية شاملة لجميع الأصول والثغرات الأمنية الخاصة بها، سواء أكانت محلية أم في السحابة، وافهم أين تتعرض الأصول للمخاطر.

- توقع التهديدات وحدد أولويات الجهود المبذولة لمنع الهجمات باستخدام الذكاء الاصطناعي التوليدي وأكبر مجموعة بيانات في الصناعة حول سياق الثغرات الأمنية والتعرض لها.

- يمكنك الإبلاغ عن مخاطر التعرض لقادة الأعمال والجهات المعنية من خلال مؤشرات أداء رئيسية واضحة ومعايير ورؤى قابلة للتنفيذ.

- استفد من أوسع تغطية للثغرات الأمنية والتي تشمل أصول تكنولوجيا المعلومات والموارد السحابية والحاويات وتطبيقات الويب وأنظمة الهوية.

- التكامل مع مصادر بيانات الجهات الخارجية وأدواتها لتحسين تحليل التعرض ومعالجته.

يعمل حل Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء على نقل المؤسسات إلى ما هو أبعد من الحلول النقطية والصوامع التنظيمية للحصول على رؤية كاملة وجرد دقيق لأصول تكنولوجيا المعلومات عبر سطح الهجوم الحديث بالكامل، بما في ذلك أجهزة التكنولوجيا التشغيلية وإنترنت الأشياء.

حدد موعدًا للحصول على استشارة مجانية وعرض توضيحي

هل تريد معرفة ما يمكن أن يقدمه Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء لمؤسستك؟ حدد موعدًا لتلقي عرض توضيحي تقني سريع ومناقشة كيف يمكننا المساعدة في تحسين برنامج الأمان ونتائجه.

للحصول على مزيد من المعلومات حول حل Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء، تفضل بزيارة Tenable.com/products/tenable-one وسجل الاشتراك في ندوتنا عبر الإنترنت"The Invisible Bridge: "إدراك المخاطر التي تشكلها بيئات تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء المترابطة" للتعمق في المواضيع التي يغطيها هذا المنشور.

معرفة المزيد

- كيفية تأمين جميع أصولك - تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء - باستخدام منصة إدارة التعرض للمخاطر (مدونة)

- كيفية تأمين جميع أصولك - تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء - باستخدام منصة إدارة التعرض للمخاطرأهمية تحديد الأولويات السياقية (مدونة)

- تقدم Tenable رؤية رائدة عبر مجالات تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء لإلقاء الضوء بشكل كامل على نواقل الهجوم والمخاطر (البيان الصحفي)

- الجسر غير المرئي:التعرف على المخاطر التي تشكلها بيئات تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء المترابطة (ندوة عبر الإنترنت)

- Exposure Management

- OT Security

- SCADA