اكتشف جميع مخاطر أمن السحابة لديك. تخلص من الثغرات الأمنية سريعًا.

احصل على سياق مخاطر لا مثيل له - من المجموعة الكاملة للسحابة - حتى حماية بيئات السحابة المتعددة والسحابة الهجينة

تعرف بسرعة على المخاطر السحابية مع الحصول على السياق الكامل

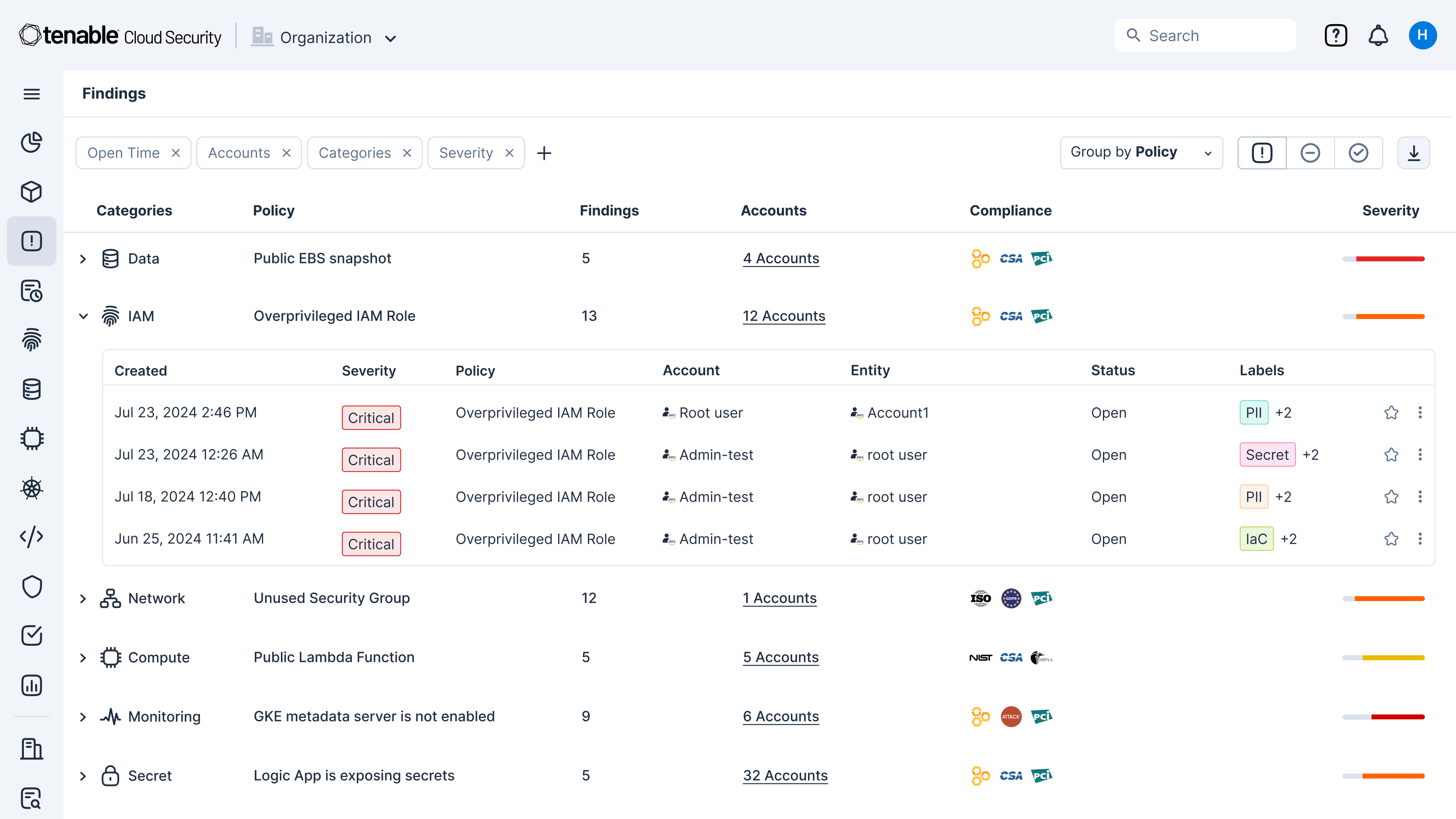

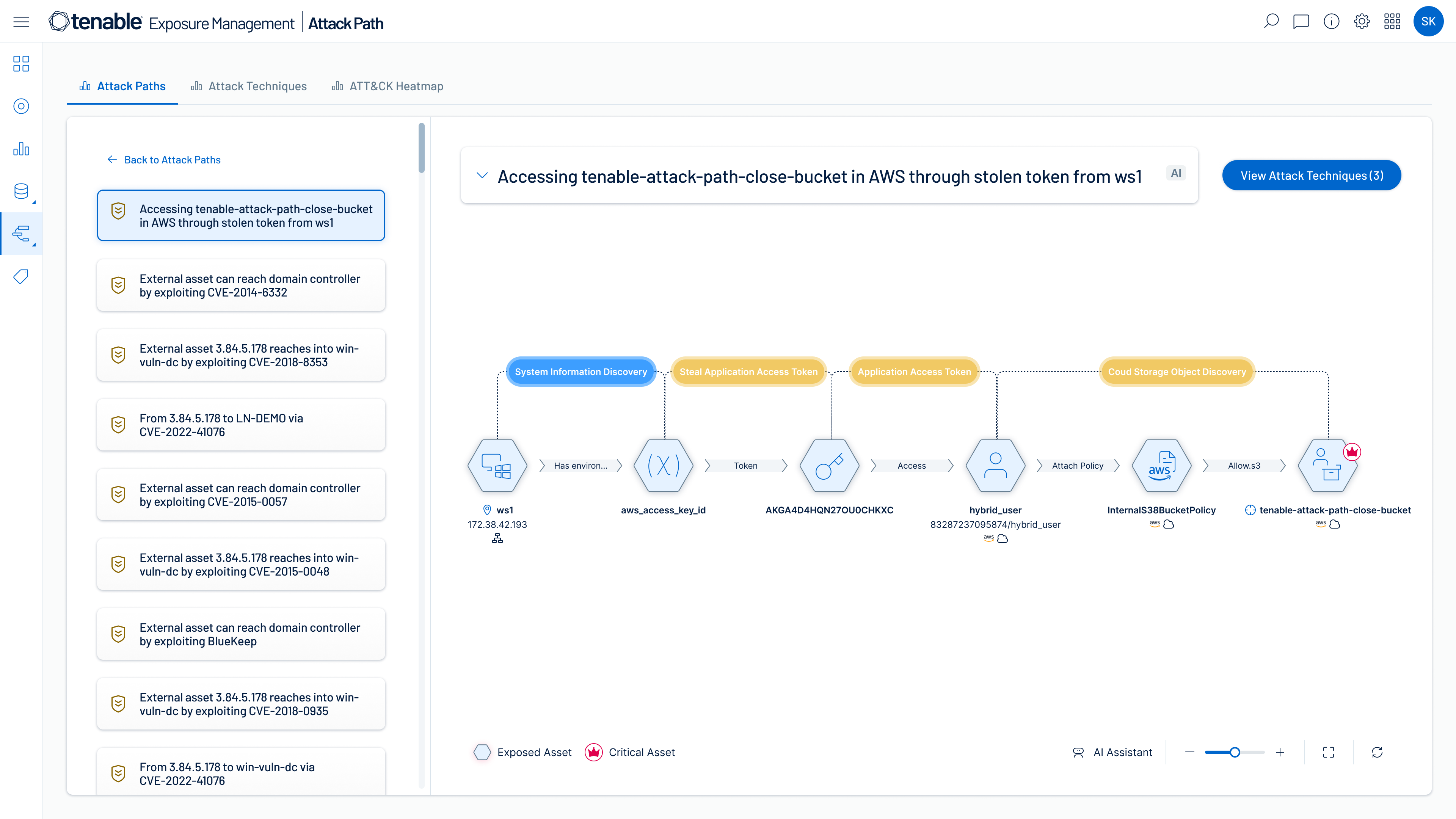

حافظ على أمان السحابة من المخاطر الأربعة الكبرى: التكوينات الخاطئة، والثغرات الأمنية، والهويات غير الآمنة، والبيانات الحساسة المعرضة للخطر. اكتشف التركيبات الضارة لهذه المخاطر لتحديد أولويات خطوات العلاج الحرجة.

توحيد الرؤية لموارد السحابة المتعددة

احصل على مخزون موحد لجميع أصولك السحابية. بدءًا من التطوير إلى وقت التشغيل، اكتشف باستمرار الموارد عبر بيئات السحابة والبيئات الهجينة بما في ذلك البنية الأساسية وأعباء العمل وموارد الذكاء الاصطناعي والهويات والحاويات وKubernetes والبنية التحتية كتعليمة برمجية (IaC).

الحصول على رؤية شاملة للمخاطر

استخدم أدوات أمان السحابة المتكاملة للعثور على الثغرات الأمنية والتكوينات الخاطئة والأذونات المفرطة في بيئات السحابة لديك. استخدم درجات تصنيف أولوية الثغرات الأمنية من Tenable للتركيز على المخاطر الحرجة عبر سطح الهجوم متعدد السحابة والمحلي. إعطاء الأولوية للمخاطر الأكثر أهمية مع تطبيق مبادئ الثقة الصفرية والحد الأدنى من الامتيازات، بما في ذلك من خلال through الوصول في الوقت المناسب (JIT).

البحث عن مخاطر أمن السحابة وتحديد أولوياتها وتقليلها بدقة وثقة

عندما تختار Tenable Cloud Security كجزء من منصة Tenable One Exposure Management — بالإضافة إلى الحصول على نظرة متعمقة لجميع موارد السحابة وهوياتك ومخاطرك - يمكنك توسيع exposure management لتأمين سطح الهجوم بالكامل بما في ذلك بيئات السحابة المتعددة والسحابة الهجينة.

حماية أعباء عمل السحابة (CWP)

إدارة الثغرات الأمنية عبر جميع أعباء عمل السحابة قيد التشغيل

إدارة وضع أمان السحابة (CSPM)

الامتثال والحوكمة لمجموعة السحابة الكاملة

إدارة البنية التحتية للسحابة والاستحقاقات (CIEM)

أقل قدر من امتيازات الوصول وانعدام الثقة

إدارة وضع أمن البيانات (DSPM)

اكتشاف البيانات وتصنيفها وتحديد أولويات المخاطر

البنية التحتية كتعليمة برمجية (IaC)

أمان البنية التحتية كتعليمة برمجية ودعم مهام سير عمل DevOps

إدارة وضع أمن الذكاء الاصطناعي (AI-SPM)

الرؤية والأمان لأعباء عمل الذكاء الاصطناعي والخدمات والبيانات المستخدمة في التدريب والاستدلال

اكتشاف التهديدات عبر السحابة والاستجابة لها (CDR)

تحليل نشاط الخدمة والمضيف

إدارة وضع أمان Kubernetes (KSPM)

أمن الحاويات والامتثال لها في السحابة وفي الموقع (محليًا)

سرِع عمليات البحث والتحليل والعمل باستخدام الذكاء الاصطناعي التوليدي الذي يكشف المخاطر المخفية ويعزز تجربة الأمان في بيئتك.

استفد من أكبر مستودع في العالم لسياق الأصول والتعرض للمخاطر والتهديدات الذي يدعم رؤى ExposureAI التي لا مثيل لها.

نظم البيانات لتقليل التكرار وحسن النزاهة والتناسق والكفاءة.

أثْرِ البيانات برؤى إضافية لجعلها أكثر قابلية للتنفيذ وفائدة.

حدد وأبرز سياق العلاقة الحرجة بين خدمات ووظائف الأعمال الأساسية.

تعرف على حالة أمن السحابة والذكاء الاصطناعي

يوفر تقرير State of Cloud and AI Security 2025 الجديد، الذي تم إعداده بتكليف من شركة Tenable بالشراكة مع CSA، رؤى بالغة الأهمية حول اتجاهات الأمن المتطورة وجاهزية المؤسسات.

لقد صُممت هذه الدراسة للكشف عن كيفية قيام المؤسسات بتكييف استراتيجياتها، وتحديد أولويات المخاطر، وقياس التقدم المُحرز في المجالات الرئيسية:

- الاستجابة الأمنية المتطورة

- تأمين بنية السحابة

- المخاطر والعوائق

- مواءمة القيادة

- الذكاء الاصطناعي في دائرة الضوء

استكشف الاستطلاع لتكون على اطلاع بالتطورات ومدى توافق برنامجك الأمني مع المعرفة والمواقف والآراء المتطورة في الصناعة بشأن اتجاهات أمن السحابة والذكاء الاصطناعي.

قراءة التقريرتخلص من النقاط العمياء في السحابة باستخدام الإمكانيات المتقدمة لإدارة التعرض للمخاطر

تتوفر الآن Tenable Cloud Security من خلال GSA OneGov

توفر اتفاقية GSA وTenable OneGov برنامج Tenable Cloud Security FedRAMP مع توفير كبير في التكاليف للوكالات الفيدرالية.

معرفة المزيد حول Tenable Cloud Security

سمح لنا استخدام أتمتة [Tenable Cloud Security] بالتخلص من العمليات اليدوية الشاملة، وتمكنت من القيام في دقائق معدودة بما كان يستغرق إنجازه شهورًا من شخصين أو ثلاثة من موظفي مجال الأمن.

- Tenable Cloud Security