فرض أقل الامتيازات من خلال الوصول في الوقت المناسب

لديك الآن القدرة على عدم منح حق الوصول المميز إلا عند الحاجة إليه وتعيين حدود زمنية للوصول. يمكنك توفير موافقات الوصول السريع - مع تقليل سطح الهجوم السحابي الخاص بك ومنع الامتيازات الدائمة.

توازن الوصول والمخاطر

قلل من مخاطر استغلال المهاجمين للامتيازات المفرطة، من خلال عدم منح الوصول إلا عند وجود مبررات عمل واضحة ولفترة زمنية قصيرة فقط.

تحديد حالات التعرض للمخاطر من خلال الوصول في الوقت المناسب

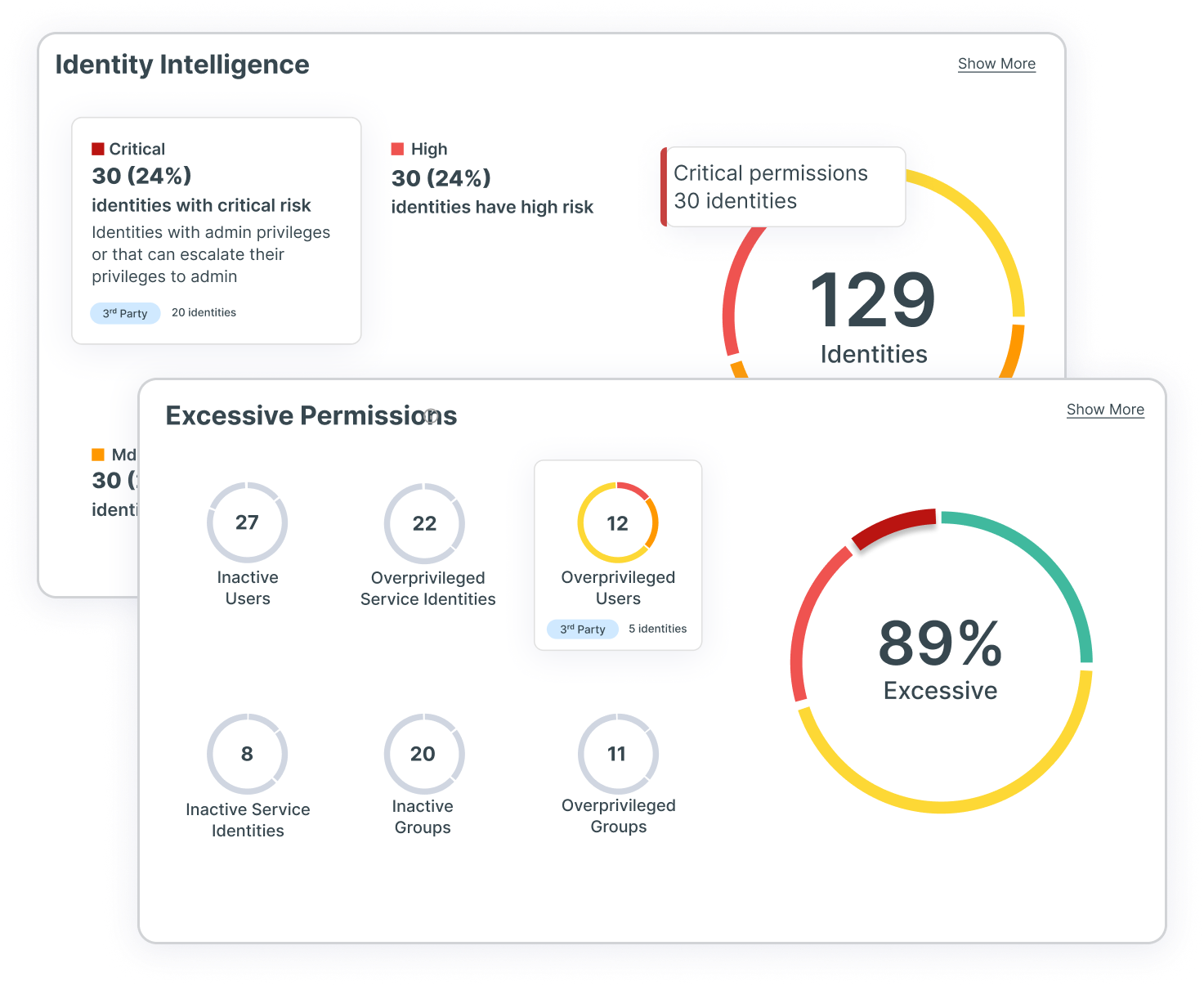

الحصول على رؤى مستندة إلى الهوية لتقييم المخاطر بشكل كامل

من خلال إمكانات إدارة استحقاقات البنية التحتية السحابية (CIEM) الرائدة التي توفر رؤية كاملة للسُحُب المتعددة للهويات والأذونات، يمكن لفريق الأمن الخاص بك ضمان حصول المستخدمين على حق الوصول المناسب فقط إلى الموارد المناسبة في الوقت المناسب - وللأسباب المناسبة. يمكنك الاستفادة من التحليل الشامل الذي يقيّم نماذج أذونات موفر الخدمات السحابية عبر موارد الهوية والشبكة والحوسبة والبيانات لعرض نتائج دقيقة في السياق. باستخدام Tenable Cloud Security، يكتسب فريقك رؤية شاملة حول المخاطر المتعلقة بالهوية، بما في ذلك الأذونات المفرطة وتعرض الشبكة للمخاطر والمخاطر الخفية.

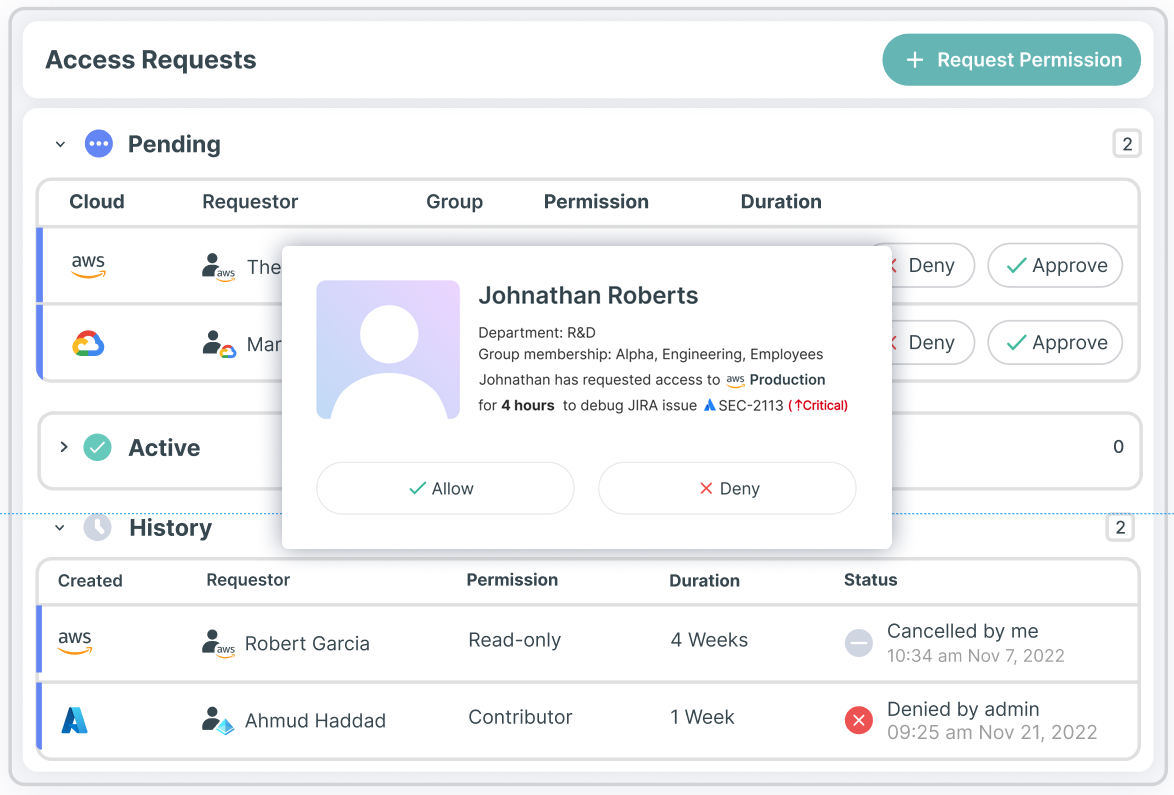

العمل بشكل أسرع وأكثر أمانًا من خلال عمليات سير العمل للخدمة الذاتية في الوقت المناسب

يمكنك دفع عمليات سير عمل الخدمة الذاتية باستخدام بوابة الوقت المناسب الخاصة بـ Tenable Cloud Security وتمكين فرقك الهندسية من طلب الوصول المصرح به إلى الموارد المطلوبة والحصول عليها بسهولة. كما يمكنك تحسين وضع أمان السُحُب المتعددة لديك من خلال مراقبة الامتثال باستمرار. حافظ على سجل المراجعة والتحقيق في الأنشطة المتعلقة بالوصول، بما في ذلك:

- من كان لديه حق الوصول

- ما الذي وصلوا إليه

- متى وصلوا إليه

- ما الإجراءات التي قاموا بها

- من حصل على أذونات مفرطة (ومتى فعلوا ذلك)

- مبرر العمل

- الجهة المصدِّقة

الاستفادة من الأمن في الوقت المناسب للتدقيق المستمر وحوكمة الوصول

باستخدام التقارير المضمنة، يمكن للفرق لديك التواصل مع أصحاب المصلحة بشأن الامتثال الداخلي والمراجعات الخارجية وأنشطة الأمن اليومية بما يتضمن نشاط المستخدم في أثناء الجلسات مرتفعة الامتيازات والطلبات السابقة وعملية التفويض الأساسية.

- إظهار قدرتك على تلبية متطلبات خصوصية البيانات الرئيسية، بما في ذلك PCI-DSS وGDPR وHIPAA والمزيد

- إنتاج تقارير شاملة للامتثال الداخلي والتدقيق الخارجي والأنشطة الأمنية اليومية

- تقليل وقت الاستجابة والتحقيق في حالة وقوع حادث أمني

الحصول على إمكانية الوصول في الوقت المناسب باستخدام Tenable Cloud Security

معرفة المزيد حول Tenable Cloud Security

سمح لنا استخدام أتمتة [Tenable Cloud Security] بالتخلص من العمليات اليدوية الشاملة، وتمكنت من القيام في دقائق معدودة بما كان يستغرق إنجازه شهورًا من شخصين أو ثلاثة من موظفي مجال الأمن.

- Tenable Cloud Security