تحويل البيانات إلى إجراء: Intelligence-Driven Vulnerability Management

لقد كان تحديد أولويات الثغرات الأمنية باستخدام السياق دائمًا تحديًا لفرق إدارة الثغرات الأمنية - ولا تصبح هذه المهمة أسهل مع استمرار نمو الثغرات الأمنية الشائعة المنشورة. ولعلاج هذه المشكلة، تضطر العديد من الشركات إلى الاستثمار في المنتجات والخدمات لحماية بيئاتها باستخدام بيانات وأدوات ذكاء مختلفة. في هذه المدونة، نشرح كيف يساعد Tenable Vulnerability Intelligence وExposure Response المؤسسات على اتخاذ قرارات تعتمد على البيانات لتحديد أولويات برامجها وتشغيلها بشكل أفضل.

تُشكل إدارة الثغرات الأمنية عقبة تبدو غير قابلة للتغلب عليها بالنسبة للمؤسسات: كيفية التعامل مع العدد الهائل والمتزايد بسرعة من الثغرات الأمنية وحالات التعرضات الشائعة (CVEs) المنشورة. وباعتبارها مؤسسة ركزت على إدارة الثغرات الأمنية منذ البداية، تتعامل Tenable أيضًا مع هذه المشكلة ولكن بتعقيد إضافي: نظرًا لقاعدة عملائنا الكبيرة، نحتاج إلى تغطية أكبر عدد ممكن من الثغرات الأمنية الشائعة في أكبر عدد ممكن من المنتجات مع الحفاظ على سياق المخاطر والدقة والموثوقية.

لا يكمن الحل في محاولة التحقق من كل مجموعة ممكنة من الثغرات الأمنية الشائعة والمنتجات المتأثرة. يتعين علينا إعطاء الأولوية للثغرات الأمنية الأكثر خطورة ضمن سياق دقيق ومستهدف.ولاتخاذ هذه القرارات بسرعة ودقة، تستفيد Tenable من قاعدة بيانات كبيرة يمكن البحث فيها تحتوي على معلومات حول الثغرات الأمنية من مصادر خارجية ومن Tenable Research. وهذا هو مصدر البيانات نفسه الذي يُحرك الأداة الجديدة في منتج Tenable Vulnerability Management التي باسم Vulnerability Intelligence، وتهدف إلى مساعدة العملاء على تشغيل برامج إدارة الثغرات الأمنية الخاصة بهم بشكل أفضل واتخاذ قرارات سريعة لتحديد الأولويات بناءً على البيانات.

إنه أمر سيء ويزداد سوءًا

لقد وصلنا إلى منتصف عام 2024 فقط، وإننا نسير بخطى حثيثة لتجاوز 30 ألف ثغرة أمنية شائعة منشورة هذا العام. ويزيد من تعقيد الأمور أننا نشهد عددًا متزايدًا من الثغرات الأمنية الشائعة في المكونات الأساسية والأطر ومكتبات اللغات. وهذا يعني أن المؤسسات لا تعمل على إصلاح تطبيق واحد، بل تعمل على تعقب وإصلاح كل تطبيق يستغل المكون الضعيف المتأثر.

الاستفادة من Tenable Vulnerability Intelligence لبناء استراتيجيات لتحديد الأولويات

في Tenable، بالإضافة إلى جهودنا اليومية لتوفير تغطية محدثة للثغرات الأمنية لإصدارات المنتجات الرئيسية، فإننا نبحث باستمرار عن الثغرة الأمنية الرئيسية التالية لضمان قدرتنا على الاستجابة لها في أسرع وقت ممكن. تُعد الاستفادة من البيانات السياقية من Tenable Vulnerability Intelligence أمرًا بالغ الأهمية لضمان قدرتنا على اتخاذ قرارات مستنيرة ومدروسة بسرعة. فضلاً عن ذلك، مع التراكم الكبير الذي تواجهه قاعدة بيانات الثغرات الوطنية (NVD)، فقد سمحت لنا مجموعة بيانات Tenable Vulnerability Intelligence بمواكبة أحدث الثغرات والمخاطر لأننا لسنا مرتبطين بمصدر بيانات واحد.

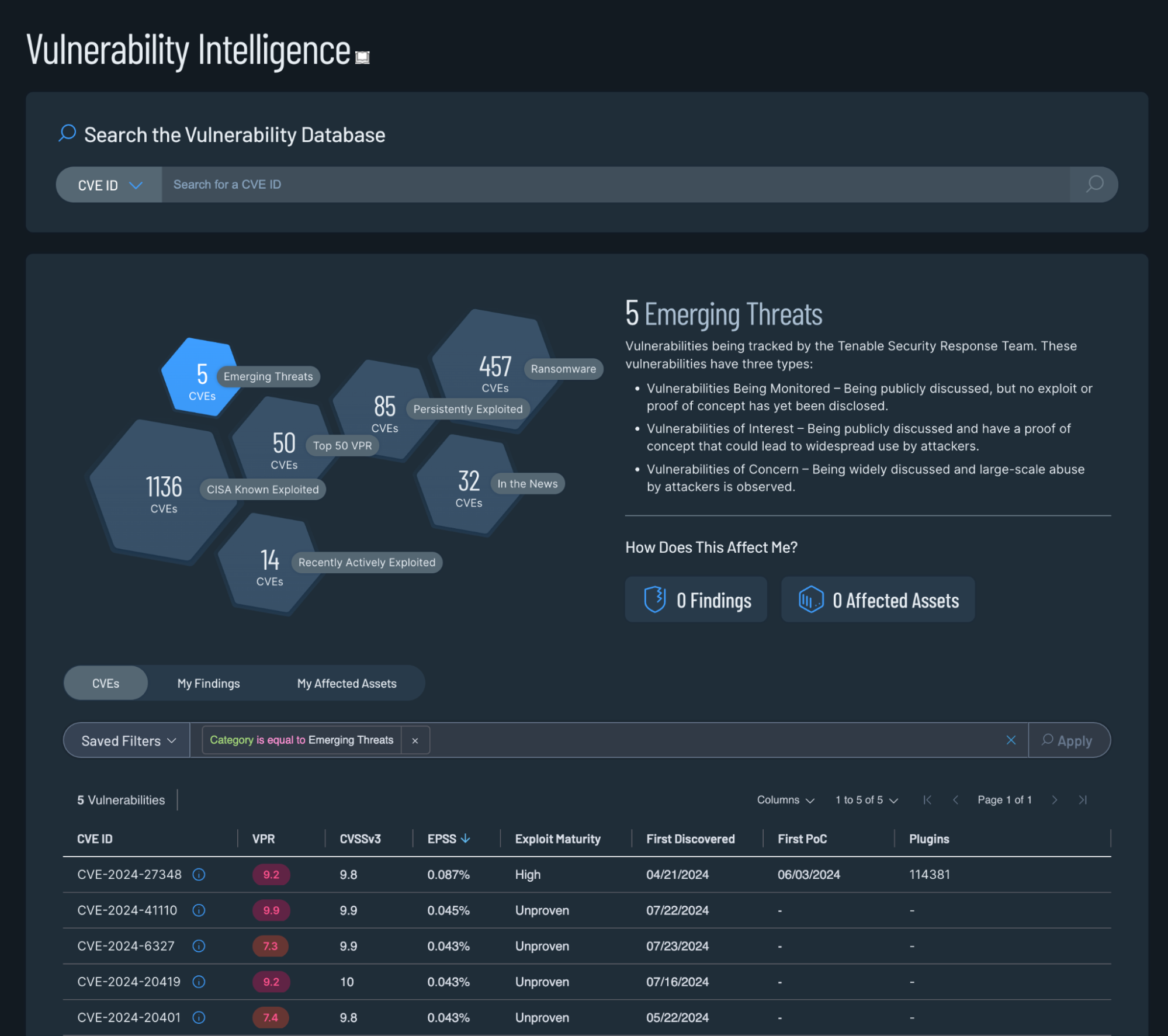

ويؤدي استخدام Tenable Vulnerability Intelligence إلى التنبؤ بمجموعة من السداسيات التي تمثل فئات المخاطر الخاصة بالثغرات التي نريد تسليط الضوء عليها باعتبارها ذات أعلى مستوى من التهديدات. وعلى الرغم من أن الفئات في Tenable Vulnerability Intelligence لا تعتمد فقط على معايير القرار المستخدمة، إلا أنها تستند إلى نقاط البيانات التي تغذي قاعدة بيانات Tenable Vulnerability والتي توجه قرارات تصنيف المخاطر لدينا.

تتضمن الفئات ما يلي:

- التهديدات الناشئة هي مجموعة من الثغرات الأمنية التي تتم مراقبتها بنشاط من خلال فريق Security Response لدينا وغالبًا ما يكون لها مسار مباشر من ذلك الفريق إلى تطوير المكونات الإضافية لتغطية تلك الثغرات الأمنية، وخاصة تلك الموجودة ضمن فئة الثغرات الأمنية المثيرة للاهتمام والثغرات الأمنية المثيرة للقلق.

- يمنح Tenable Vulnerability Priority Rating (VPR) فرق إدارة الثغرات درجة لإدخالها وفرزها بسرعة، ولكن كما هو الحال مع أي درجة، فإن فهم السياق وراءها يُعد أمرًا بالغ الأهمية.

- برامج الفدية تسلط الضوء على الثغرات الأمنية المرتبطة بهذا النوع من الهجمات، وخاصة في تطبيقات المؤسسات الكبرى، حيث يمكن أن تؤدي إلى هجمات خطيرة بشكل خاص على أي مؤسسة.

وكما هو واضح في لقطة الشاشة الموضحة أعلاه، فإن التركيز على أي من الفئات المستهدفة هذه يمكن أن يُقلل بشكل كبير من أعداد الثغرات الأمنية الشائعة التي يجب التركيز عليها. وبالمقارنة مع حوالي 250 ألف ثغرة أمنية شائعة منشورة، فإن الأرقام المذكورة أعلاه أصبحت أكثر قابلية للإدارة وتوضح المخاطر الحقيقية، على عكس درجات الخطورة التي تأتي من الاستفادة من مقاييس النظام العام لنقاط الثغرات الأمنية (CVSS).

تحويل البيانات إلى استراتيجية لتحديد الأولويات

لا تزال العديد من المؤسسات تبني عملياتها حول المقاييس الأساسية لتحديد الأولوية - سواء أكان ذلك يستهدف منتجات محددة أو درجات النظام العام لنقاط الثغرات الأمنية (CVSS) أو تفويضات الملكية. وغالبًا ما يكون ذلك بسبب الحاجة إلى الالتزام بمعيار امتثال محدد، أو ببساطة بسبب الحاجة إلى وجود شيء يمكن قياسه. وفي حين أن التتبع والقياس باستخدام درجة أو شدة النظام العام لنقاط الثغرات الأمنية (CVSS) البسيطة يمكن أن يكون واضحًا، إلا أنه لا يوفر الكثير من السياق ولا يوفر استراتيجية لها تأثير واضح على المخاطر.

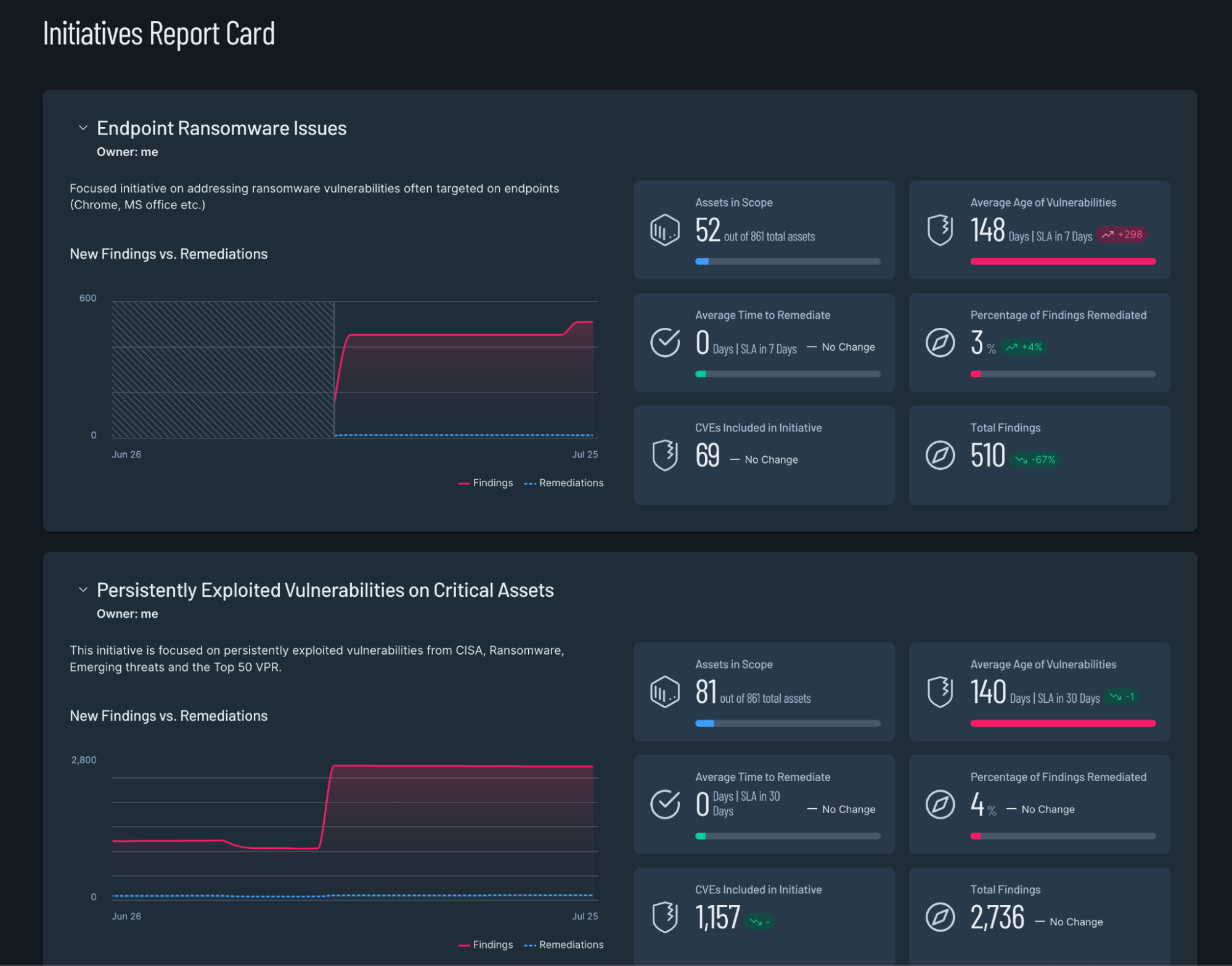

وهذا هو المكان الذي تساعدنا فيه أيضًا Exposure Response الجديدة في Tenable Vulnerability Management. يُمكن حل Tenable Vulnerability Intelligence الفرق من تطوير استراتيجيات لإدارة الثغرات الأمنية التي يمكن قياسها وتعكس المخاطر العفلية. إن أحد أهم الأدوات في أي برنامج لإدارة الثغرات الأمنية هي القدرة على تتبع الأداء. ولسوء الحظ، فإن معظم الرسومات البيانية تبدو في النهاية وكأنها خط مسطح، لأن عدد الثغرات الأمنية الجديدة القادمة يؤدي في النهاية إلى إلغاء عدد الثغرات الأمنية التي يتم علاجها بشكل مستمر. ومن خلال تحديد أهداف أكثر تركيزًا، يمكن قياس الأداء الحقيقي بمرور الوقت وتحديد أهداف اتفاقية مستوى الخدمة القابلة للتحقيق.

مبادرات وكالة الأمن السيبراني وأمن البنية التحتية (CISA) الخاصة بالثغرات الأمنية المعروفة والمستغلة

اعتمدت أصبح كتالوج الثغرات الأمنية المستغلة والمعروفة (KEV) التابع لوكالة الأمن السيبراني وأمن البنية التحتية موردًا قيمًا وشهيرًا يُسلط الضوء على مجموعة معينة من الثغرات الأمنية التي تحتوي على أدلة على استغلالها. وعلى الرغم من أن كتالوج الثغرات الأمنية المستغلة والمعروفة (KEV) ليس شاملاً، فإن المخاطر المرتبطة بهذه الثغرات الأمنية الشائعة على وجه الخصوص، والاهتمام الذي توليه العديد من المؤسسات لكتالوج الثغرات الأمنية المستغلة والمعروفة (KEV)، جعله أحد العديد من المعايير المرجعية التي تستخدمها فرق Tenable Research لدينا لتتبع تغطية الثغرات الأمنية. وباستخدام Tenable Exposure Response، يمكن لفرق إدارة الثغرات الأمنية إنشاء مبادرة قابلة للتتبع تعتمد على CISA KEV لمقارنة جهود الإصلاح الخاصة بهم. وكما ذكرنا سابقًا، تعتبر اتفاقيات مستوى الخدمة والمعايير أمرًا بالغ الأهمية لأي استراتيجية إصلاح. وإننا نسعى جاهدين لتوفير التغطية للثغرات الأمنية الموضحة في كتالوج الثغرات الأمنية المستغلة والمعروفة (KEV) في أسرع وقت ممكن، ومن الأفضل قبل أن تصل إلى KEV، ولكن إذا لم يحدث ذلك، فغالبًا في غضون ساعات من النشر في كتالوج KEV.

يوفر حل Tenable Exposure Response الأدوات الدقيقة اللازمة لوضع هذه الأنواع من القياسات موضع التنفيذ. ونظرًا للوضوح والمخاطر المرتبطة بالثغرات الأمنية المستغلة والمعروفة (KEV)، فقد يكون من المنطقي تعيين اتفاقية مستوى الخدمة لبضعة أيام فقط والهدف هو الحفاظ على معيار يتجاوز 90% من النتائج التي تم علاجها. ويكمن المفتاح في التأكد من أن الاستراتيجيات الموضوعة قابلة للقياس وقابلة للتحقيق.

وعلى عكس 250000 ثغرة أمنية وحالة تعرض للمخاطر شائعة تم نشرها، لا يوجد حتى الآن سوى 1134 ثغرة أمنية وحالة تعرض للمخاطر شائعة في كتالوج CISA KEV. وبفضل إضافة عدد قليل فقط من الثغرات الأمنية الشائعة (CVE) إلى كتالوج KEV كل شهر، فإن هذه مجموعة مؤثرة من الثغرات الأمنية الشائعة (CVE) التي يمكن للفرق قياس الأداء من خلالها بالفعل.

الخاتمة

لقد كان تحديد الأولويات وتفعيل الثغرات الأمنية منذ فترة طويلة تحديًا كبيرًا لفرق إدارة الثغرات الأمنية. وكان العدد الهائل من الثغرات الأمنية غير المنشورة عامًا تلو الآخر يعني أن فرق الأمن ببساطة لا يمكنها مواكبة التطورات، كما أن الافتقار إلى سياق يمكن الوصول إليه بسهولة يعني أن تحديد الأولويات غالبًا ما يكون إما عبارة عن لعبة تخمين أو مقدار هائل من العمل أو جهد محدود لا يكفي، مثل التركيز فقط على شدة النظام العام لنقاط الثغرات الأمنية (CVSS). قدم حل Tenable Vulnerability Management أداة Vulnerability Intelligence مع جميع السياقات المطلوبة في مكان واحد وExposure Response لتشغيل سير عمل إدارة الثغرات الأمنية المستهدفة والقابل للقياس.

تعرف على المزيد

- Exposure Management

- Risk-based Vulnerability Management