اكتشف مكان الثغرات الأمنية وتخلص من المخاطر المهمة

نقدم لك Vulnerability Intelligence وExposure Response، الحل الشامل من Tenable لإدارة حالات التعرض للثغرات الأمنية.

تعمل هذه الإمكانيات المبتكرة معًا لمساعدتك في تحديد سياق الثغرات الأمنية، ومنح الأولوية للإجراءات المهمة، والإبلاغ عن التقدم المحرز في العمل. إنها تُمكن المؤسسات من اتخاذ قرارات مدروسة تعتمد على البيانات بسرعة، وتنفيذ المعالجة باستخدام التذاكر ثنائية الاتجاه، ومواءمة جهود الأمان مع أهداف العمل.

بدء استخدام Tenable

تمتع بالوصول الكامل إلى منصة حديثة سحابية لإدارة الثغرات الأمنية تُمكِّنك من مشاهدة جميع أصولك، وتتبّعها بدقة غير مسبوقة. سجِّل الآن.

إدارة حالات التعرض للثغرات الأمنية باستخدام حل إدارة الثغرات الأمنية رقم 1 في العالم

Tenable Vulnerability Management

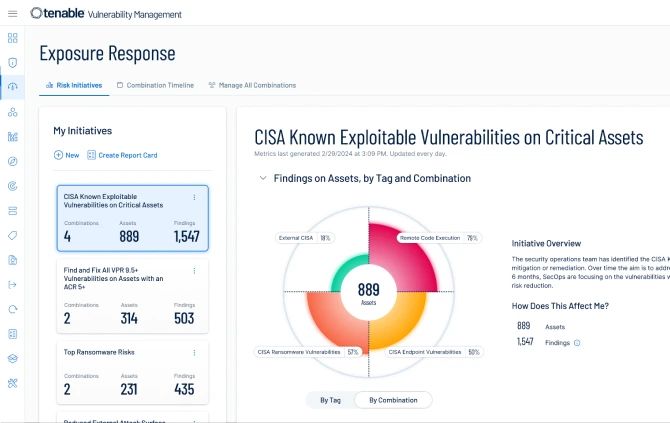

ُيُمكنك تسليط الضوء على حالات التعرض الرئيسية، والتركيز على الإجراءات الصحيحة، والإبلاغ عن مدى التقدم باستخدام Vulnerability Intelligence وExposure Response.

حالات التعرض الرئيسية لسطح الهجوم

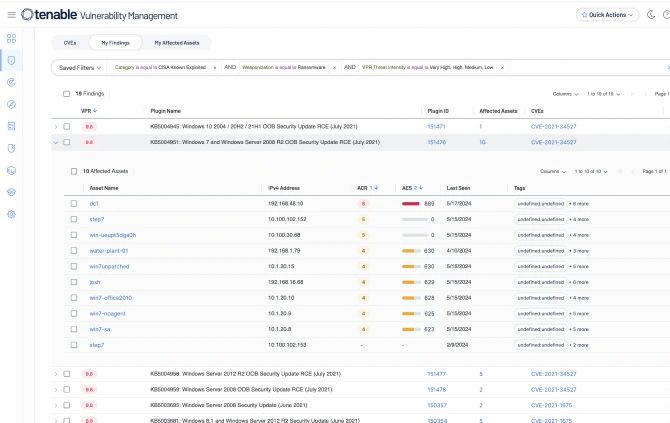

يمكنك البحث بشكل استباقي عن الثغرات الأمنية حسب الاسم أو رقم CVE، وتصفيتها حسب مجموعات التهديدات الرئيسية. ويؤدي البحث باللغة الطبيعية أو الاستعلامات المعقدة إلى الكشف بسرعة عن حالات التعرض ذات الصلة. كما تعمل قاعدة البيانات المُنظمة على تبسيط العمليات وتوفير الرؤية وسياق التهديد.

التركيز على الإجراءات

المهمة

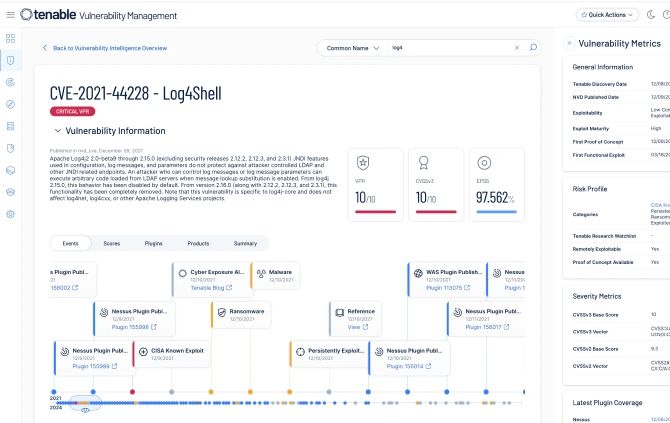

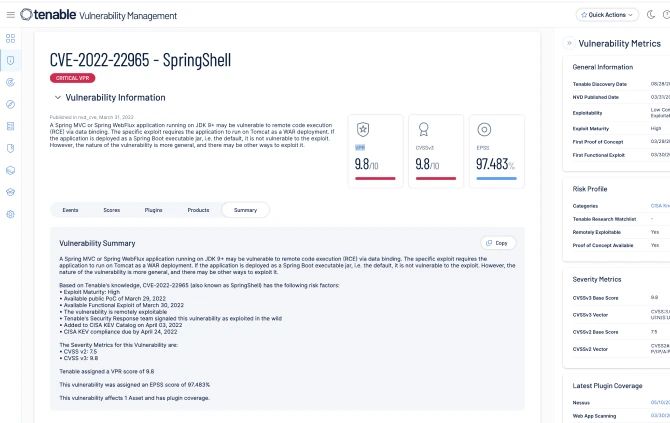

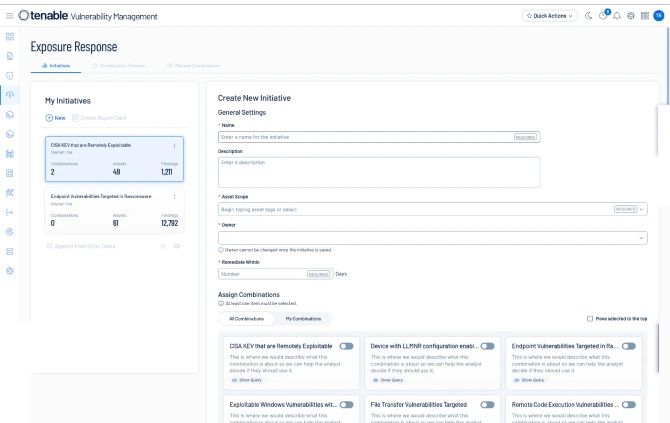

توفر تفاصيل الثغرات الأمنية، بما في ذلك النتائج والجداول الزمنية والمقاييس، سياقًا عميقًا، مما يمكّنك من تحديد الأولويات والاستجابة بشكل فعال. كما يمكنك إنشاء مبادرات محددة لضمان التركيز على حالات التعرض للمخاطرر المهمة حقًا.

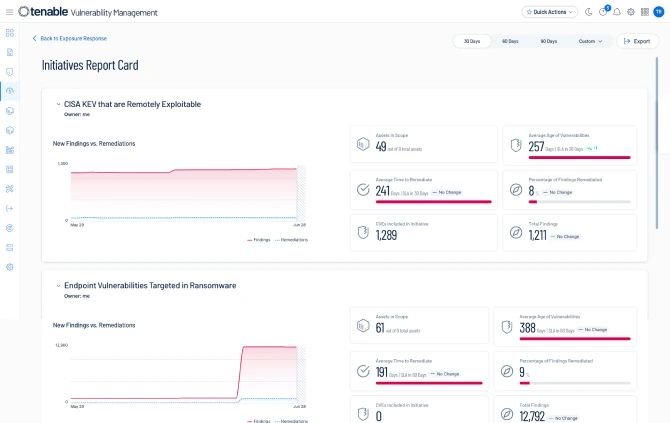

الإبلاغ بمستوى التقدم

تتبع التقارير المعتمدة على اتفاقية مستوى الخدمة فعالية جهود التخفيف من المخاطر، وتحدد الاختناقات، وتساعد في تخصيص الموارد، وتُسهل اتخاذ القرارات المستندة إلى البيانات. ويضمن هذا الوضوح والشفافية المتعلقين بكيفية توافق مبادرات الأمان مع الأهداف الشاملة للشركة.

حدد المخاطر وتتبع الأداء واتخذ الإجراءات

يمكنك بسهولة عرض الثغرات الأمنية حسب الاسم أو رقم CVE، وتصفيتها حسب الفئات الرئيسية، واستخدام اللغة الطبيعية أو الاستعلامات المعقدة. وتعمل قاعدة البيانات المنظمة الخاصة بـ Vulnerability Intelligence على تبسيط الرؤية وسياق التهديد.

وضع التهديدات والمخاطر في سياقها لتحديد أولويات الثغرات الأمنية الحرجة. ويمكنك الحصول على رؤى حول التهديدات الناشئة والثغرات الأمنية التي تُستغل بشكل متكرر. وتتضمن الصفحات التفصيلية للثغرات الأمنية النتائج والجداول الزمنية والمقاييس لتحديد الأولويات والاستجابة لها بفاعلية.

يمكنك تحديد أولوية الثغرات الأمنية حسب المخاطر بثقة. راجع كيفية تأثر الأصول بالثغرات الأمنية وحالات التعرض الشائعة وتعزيز الأمان الاستباقي من خلال حشد المعالجة مباشرة إلى أدوات ITSM. وتتيح معلومات الثغرات الأمنية الحرجة اتخاذ قرارات سريعة ومستنيرة ومدروسة، مما يؤدي إلى تسريع الاستجابة.

أنشئ حملات محددة، مثل "إصلاح جميع الثغرات الأمنية في عملية التنفيذ الخارجي للتعليمات البرمجية عن بُعد"، وتأكد من معالجة حالات التعرض للمخاطر المهمة حقًا.

نفذ المقاييس التي يمكنك تحقيقها وتتبعها. تُتيح الرؤية الواضحة لأداء الفريق مقابل الحملات للقادة إمكانية تنفيذ الممارسات بشكل فعال وتحفيز الفريق من خلال أتمتة تذاكر المعالجة إلى منصات مثل Jira وServiceNow ITSM.

تضمن التقارير المستندة إلى اتفاقية مستوى الخدمة (SLA) تتبع التخفيف الفعال من المهاطر، وتحديد الاختناقات، والمساعدة في تخصيص الموارد، ودعم القرارات القائمة على البيانات لمبادرات الأمان المتوافقة وأهداف العمل.

مخاطر الثغرات الأمنية

اكشف نقاط ضعفك الإلكترونية وتخلص منها باستخدام حل إدارة الثغرات الأمنية رقم 1 في العالم