كيفية تأمين جميع أصولك - تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء - باستخدام منصة إدارة التعرض للمخاطرأهمية تحديد الأولويات السياقية

اكتشف كيف يؤدي تحديد الأولويات السياقية للتعرض للمخاطر إلى إحداث ثورة في أمان التكنولوجيا التشغيلية/إنترنت الأشياء، مما يمكّن المؤسسات من التحول من الوقاية التفاعلية إلى الوقاية الاستباقية من الاختراقات.

وقد أدى اتصال الأصول المادية - مثل أنظمة التدفئة والتهوية وتكييف الهواء (HVAC) في مراكز البيانات ومباني المكاتب، والكاميرات الموجودة في منطقة التصنيع - إلى خلق مساحة واسعة من الهجمات الإلكترونية. ومع تزايد ترابط أصول تكنولوجيا المعلومات والتكنولوجيا التشغيلية (OT) وإنترنت الأشياء (IoT)، يتم إنشاء مسارات للجهات التي تُشكل تهديدًا لاجتياز بيئات تكنولوجيا المعلومات والتكنولوجيا التشغيلية، مما يؤدي إلى نتائج مدمرة. ونتيجة لذلك، يجد كبار مسؤولي تكنولوجيا المعلومات أنفسهم مسؤولين بشكل متزايد ليس فقط عن تأمين بيئات تكنولوجيا المعلومات، ولكن أيضًا بيئات التكنولوجيا التشغيلية وإنترنت الأشياء.

ولمواجهة هذه التهديدات، يجب على مؤسسات تأمين المؤسسات فهم المخاطر التي تتعرض لها الأصول في سياق الأعمال. وكان هذا هو محور الجزء الأول في سلسلة المدونات المكونة من ثلاثة أجزاء، "كيفية تأمين جميع أصولك - تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء - باستخدام منصة إدارة التعرض للمخاطر". وفي هذه المقالة الثانية، سنتوسع في التحديات الرئيسية التي تعيق منع الاختراق بشكل فعال. سنشرح أيضًا كيف يمكن للمؤسسات تفعيل إدارة التعرض للمخاطر (EM) باستخدام منظور المهاجم لتحديد الأولويات، وبهذه الطريقة زيادة عدد الموظفين والموارد المحدودة لفريق الأمن لديهم.

الارتقاء بإدارة الثغرات الأمنية إلى المستوى التالي من خلال إدارة التعرض للمخاطر

تُعد إدارة الثغرات الأمنية (VM) عنصرًا مهمًا في أي برنامج أمان ناجح. ويتطلع إلى تحديد نقاط الضعف بشكل استباقي والتي قد تسمح للمهاجمين باختراق المحيط والتحرك بشكل جانبي وتحقيق الهدف المنشود.تستفيد برامج إدارة الثغرات الأمنية (VM) في كثير من الأحيان من نظام تسجيل الثغرات الأمنية الشائعة (CVSS) لتقييم مدى خطورة الثغرات الأمنية والتعرضات الشائعة (CVEs) التي تم الكشف عنها علنًا وتحديد أولويات ما يجب علاجه أولاً. هذه نقطة انطلاق رائعة.ومع ذلك، فإن درجة النظام العام لنقاط الثغرات الأمنية (CVSS) القياسية لا تأخذ في الاعتبار المتغيرات المهمة الأخرى، مثل أهمية الأصول والعلاقات. ويمكن استخدام ذلك لتحسين تقييم المخاطر وتحديد تعرض الأعمال الحقيقية بدقة أكبر. ونتيجة لذلك، قد ينتهي الأمر بإرهاق فرق الأمن، حيث تطارد جبلًا لا نهاية له من النتائج الحرجة والعالية الخطورة.

ولمواجهة هذا التحدي، يقدم برنامج إدارة التعرض للمخاطر (EM) طبقات إضافية من الرؤية والتي تعتبر حيوية لتحديد الأولويات بشكل فعال. على سبيل المثال، يتطلع برنامج إدارة التعرض للمخاطر (EM) إلى تحديد سطح الهجوم بالكامل، والذي لا يشمل فقط أصول تكنولوجيا المعلومات التقليدية، مثل أجهزة الكمبيوتر المحمولة والخوادم، ولكن أيضًا أصول التكنولوجيا التشغيلية وإنترنت الأشياء، بما في ذلك تلك غير المرئية وغير المُدارة، بالإضافة إلى الهويات البشرية والآلية - جميعها منها أهداف محتملة للمهاجمين. تبحث إدارة التعرض للمخاطر (EM) أيضًا في جميع أشكال المخاطر الثلاثة التي يمكن الوقاية منها - الثغرات الأمنية، والتكوينات الخاطئة، والامتيازات المفرطة - التي تسمح للمهاجمين ليس فقط بالوصول الأولي ولكن أيضًا بالتحرك أفقيًا. ومع هذا الأساس المتمثل في الرؤية الواسعة والعميقة للأصول والمخاطر عبر سطح الهجوم، يمكن لبرنامج إدارة التعرض للمخاطر (EM) تطبيق طبقات إضافية من السياق، تتجاوز النظام العام لنقاط الثغرات الأمنية (CVSS)، لتقييم التعرض للمخاطر الحقيقية وتحديد أولوياته بشكل أكثر فعالية.

تفعيل إدارة التعرض للمخاطر لتحسين تحديد الأولويات والمعالجة

توفر منصة Tenable One Exposure Management رؤية للتعرض الإلكتروني من أعلى إلى أسفل ومتوافقة مع الأعمال.تتماشى الأصول والهويات (بغض النظر عن المجال أو العزلة) مع أكثر الأمور أهمية بالنسبة للمؤسسة - مصنع التصنيع أو عمليات الأعمال أو التطبيقات ذات المهام الحرجة التي تدعمها.

في هذه المدونة، نوضح أهمية وجود رؤية سياقية لتعرض الأعمال للمخاطر، ونناقش كيف يمكنك الاستفادة من هذا السياق من أعلى إلى أسفل لتحديد أولويات العلاج بشكل أكثر فعالية ودقة - وبهذه الطريقة تقلل بشكل كبير من المخاطر التي تتعرض لها مؤسستك.

التعرض الإلكتروني المتوافق مع الأعمال

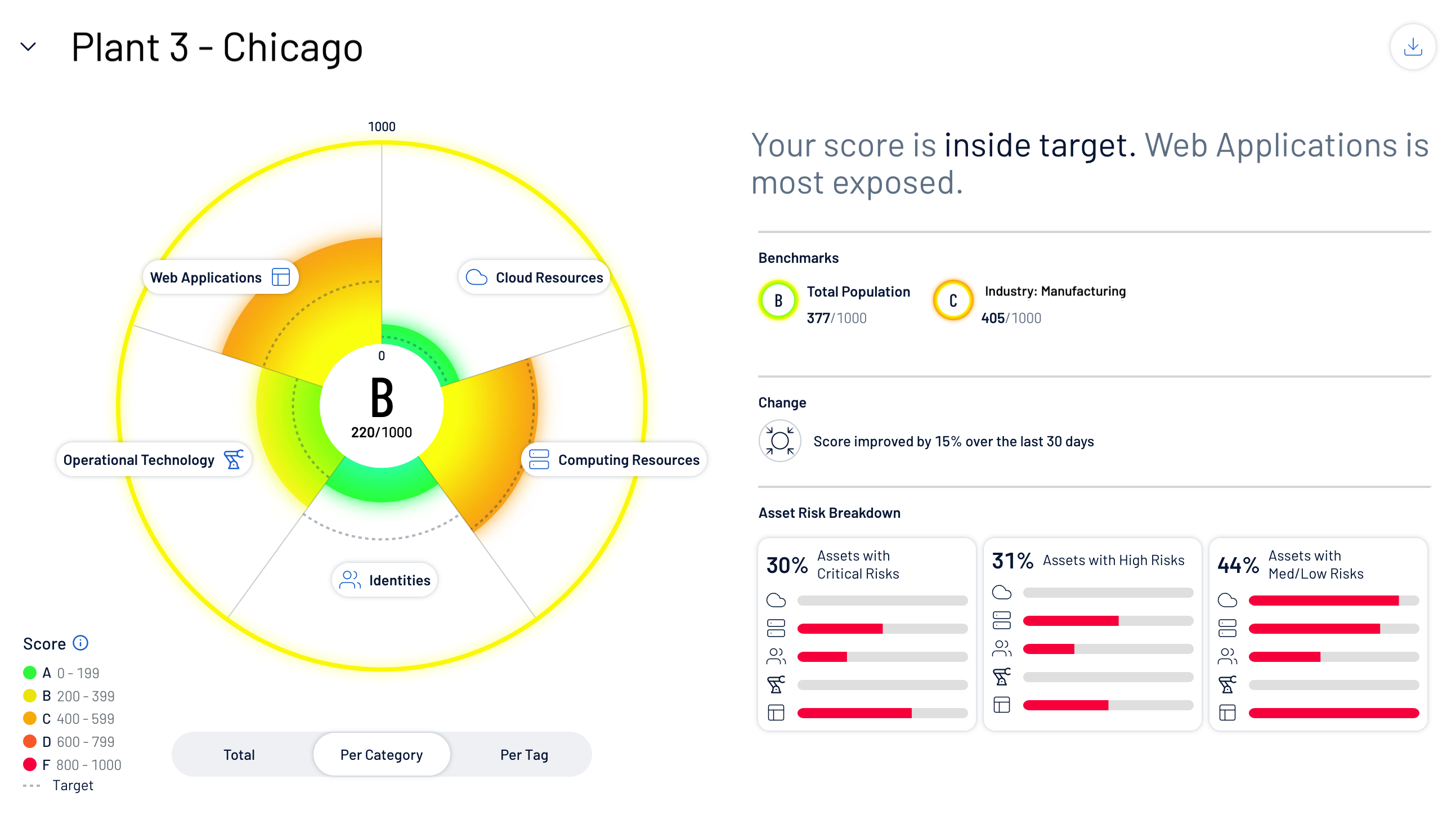

باستخدام Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء، بدلاً من البحث يدويًا عن المخاطر عبر كامل سطح الهجوم للأصول التي تواجهها داخليًا وخارجيًا، يمكن للمؤسسات أن ترى على الفور بطاقات التعرض للمخاطر المتوافقة مع الأعمال، مما يعكس إجمالي نقاط التعرض الإلكتروني (CES) لكل مجال بالغ الأهمية من العمل. في المثال الافتراضي أدناه، يمكننا أن نرى مصنعًا للتصنيع في شيكاغو يمثل مصدرًا رئيسيًا للإيرادات للمنظمة. يحتوي المصنع على إجمالي درجة تعرض إلكتروني تبلغ 220/1000 (B). وهذا يعلمنا أن التعرض النسبي للمصنع بشكل عام منخفض.ويمكننا أن نقيم بسرعة فئة الأصول التي تمثل أكبر خطر على المصنع.

بالإضافة إلى ذلك، يمكن استخدام درجة التعرض الإلكتروني الخاصة بالمصنع 3 كمعيار عند تقييم المخاطر عبر مواقع متعددة، وهو أمر يعتبر مفيدًا في تحديد أولويات الاستثمارات المستقبلية في عدد الموظفين اللازمين للمعالجة.

تعرض الأصول المتوافق مع الأعمال

ولكن باعتبارنا المحرك الأساسي للإيرادات، نحتاج أيضًا إلى فهم الأصول المحددة التي قد تمثل تعرضًا مستمرًا للمخاطر لمصنع التصنيع. من بطاقة العرض الخاصة بالمصنع 3 - شيكاغو، يمكننا الوصول إلى عرض مخزون الأصول المرتبط الموضح أدناه. يعكس جرد الأصول جميع الأصول المتوافقة مع المصنع، بالإضافة إلى درجة تعرض الأصول (AES) لكل أصل. تم تصميم درجة التعرض للمخاطر للأصول (AES) لتوفير عرض بسيط وسهل الفهم ومحدد الأولوية للأصول التي تمثل أكبر مخاطر التعرض.

تجدر الإشارة إلى أنه يتم حساب درجة التعرض الإلكتروني (CES) لبطاقة التعرض للمخاطر المذكورة أعلاه تلقائيًا عن طريق تجميع وتحديد قيمة درجة تعرض الأصول للمخاطر (AES) لجميع الأصول المتوافقة مع هذا المصنع المحدد من خلال استخدام خوارزميات التعلم الآلي.

سياق الأصول العميقة

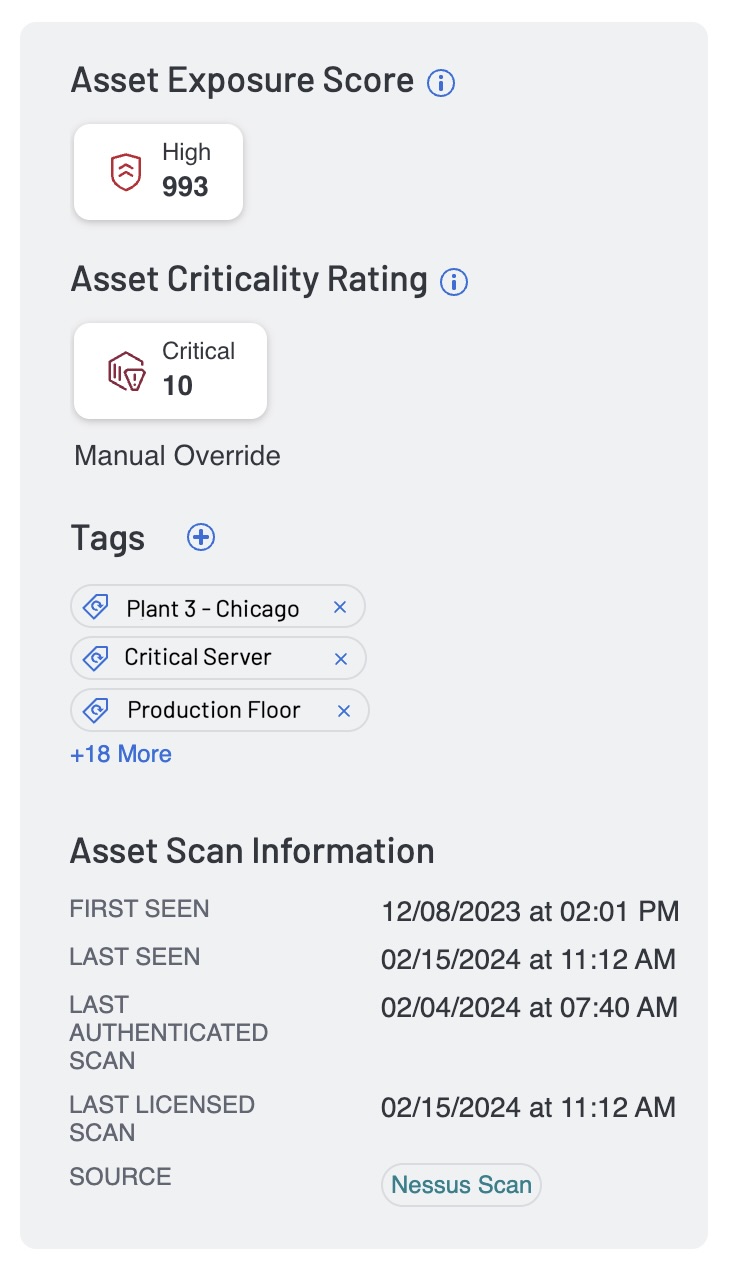

وإذا أردنا الاستفادة من درجة تعرض الأصول للمخاطر كوسيلة رئيسية لتحسين تحديد الأولويات، فمن المهم أن نفهم كيفية حساب درجة تعرض الأصول للمخاطر وأن يكون لدينا إمكانية الوصول المباشر إليها. أول جزء مهم من السياق المستخدم لاشتقاق درجة تعرض الأصول للمخاطر هو تصنيف أهمية الأصول (ACR). يقيس تصنيف أهمية الأصول (ACR) الأهمية النسبية والتأثير المحتمل للأصل. يعتمد تصنيف أهمية الأصول (ACR) على العديد من المقاييس الرئيسية مثل الغرض التجاري ونوع الأصول والموقع والاتصال والإمكانيات وبيانات الجهة الخارجية. على سبيل المثال، يجب أن يتمتع الخادم بأهمية أصول أعلى من أصول إنترنت الأشياء مثل الطابعة. وعلاوة على ذلك، يجب أن يحصل الأصل المرتبط بمصنع ذا مهام مهمة على تصنيف أهمية أعلى من الأصل الذي لا يتوافق مع إنشاء الإيرادات. يمكن ضبط تصنيف أهمية الأصول (ACR) يدويًا لتلبية المتطلبات المحددة للمؤسسة باستخدام وضع علامات على الأصول، كما هو موضح في المثال الموضح أدناه. يتم التعبير عن تصنيف أهمية الأصول (ACR) كعدد صحيح من 1 إلى 10، حيث تكون القيم الأعلى المقابلة للأصل أكثر أهمية للأعمال.

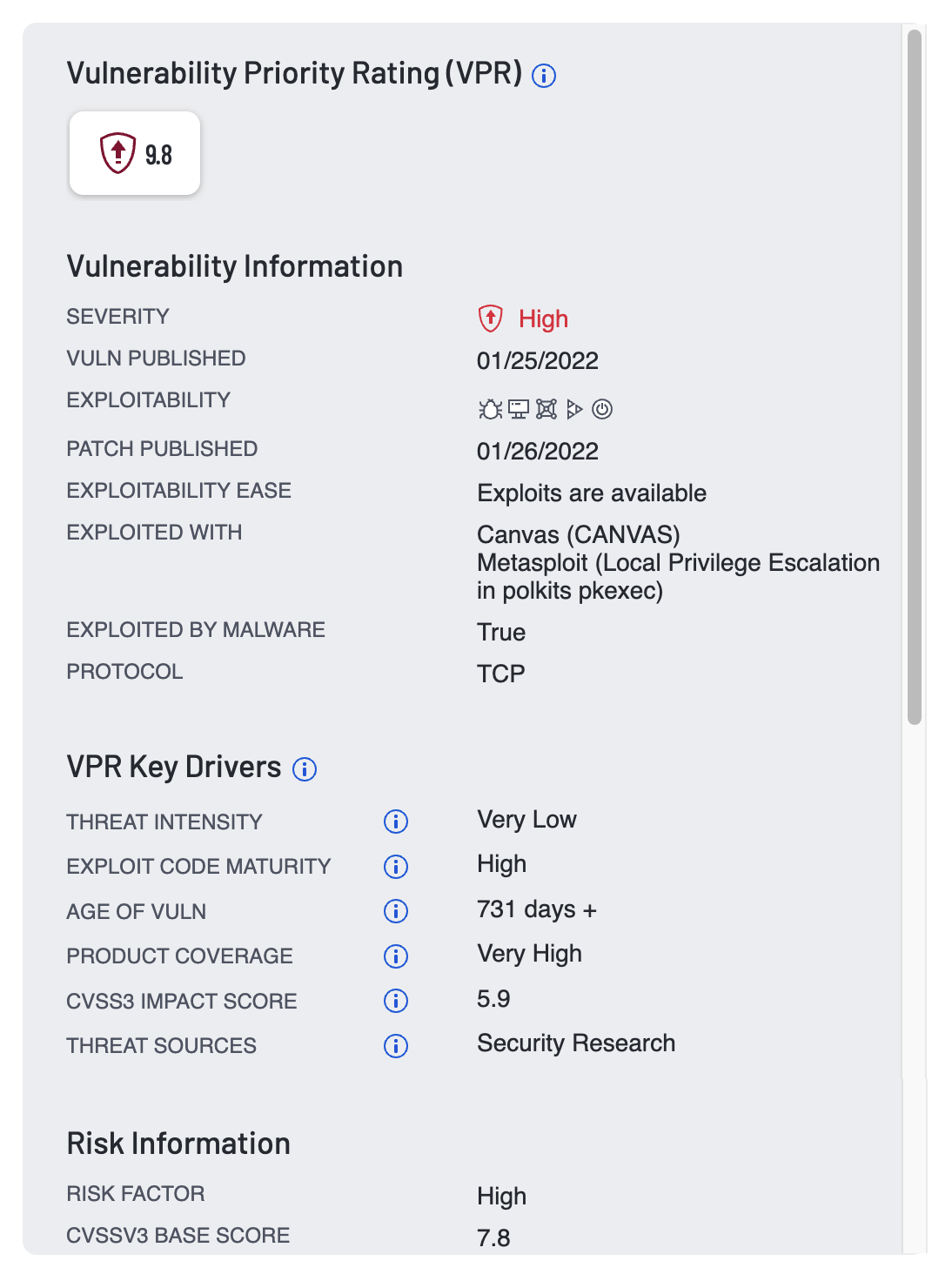

الجزء الثاني من السياق المستخدم لاشتقاق درجة تعرض الأصول لمخاطر (AES) هو تصنيف أولوية الثغرات (VPR). يمثل تصنيف أولوية الثغرات (VPR) خطورة وإمكانية استغلال ثغرة أمنية معينة. يأخذ تصنيف أولوية الثغرات (VPR) في الاعتبار مجموعة من المتغيرات الثابتة (مثل النظام العام لنقاط الثغرات الأمنية) والديناميكية لحساب احتمالية استغلال خطر معين، مثل ثغرات الأمن والتعرّض للمخاطر (CVE) أو التكوين الخاطئ. تشمل المتغيرات الرئيسية المستخدمة لحساب تصنيف أولوية الثغرات (VPR) لخطر معين مدى توفر كود الاستغلال في مجموعات وأطر الاستغلال، والإشارات إلى الاستغلال على الويب المظلم ومنتديات المتسللين، وتقارير الاستغلال على وسائل التواصل الاجتماعي، وأبحاث إثبات المفهوم العامة (PoC) واكتشاف تجزئات البرامج الضارة المستغلة. تُعد معلومات التهديد هذه أمرًا أساسيًا في تحديد أولويات نقاط الضعف التي تُشكل أكبر خطر على المؤسسة. يتم التعبير عن تصنيف أولوية الثغرات (VPR) كرقم من 0.1 إلى 10، عندما تكون القيمة أعلى تتوافق مع احتمال أكبر للتسوية وتأثير أكبر على أصل معين.

نظرًا لأنه ليس من غير المعتاد أن يحتوي أصل واحد على نقاط ضعف متعددة، يقوم حل Tenable One بتجميع تصنيف أولوية الثغرات (VPR) لجميع نقاط الضعف المرتبطة بأصل معين، جنبًا إلى جنب مع تصنيف أهمية الأصول (ACR) لحساب درجة تعرض الأصول للمخاطر (AES) الشاملة. ويضمن هذا أن إجمالي المخاطر ينعكس في الدرجة الإجمالية لتعرض الأصول للمخاطر (AES). ونتيجة لذلك، تتيح درجة تعرض الأصول للمخاطر (AES) إمكانية التحديد السريع للأصول التي تشكل أكبر خطر لتعرض الأعمال للخطر، دون الحاجة إلى البحث يدويًا عن جميع المتغيرات المحتملة الموجودة في الواقع. يوفر سياق الأعمال وتحديد الأولويات، في حد ذاته، تحسنًا كبيرًا مقارنة بالمناهج الأقل ديناميكية وشمولية.

تعزيز تحديد الأولويات من خلال تحليل مسار الهجوم

الآن بعد أن أصبح لدينا فهم أساسي لكيفية حساب درجة تعرض الأصول للمخاطر (AES)، دعنا نرى كيف يمكننا تشغيل درجة تعرض الأصول للمخاطر (AES)، وتعزيز تحديد الأولويات بشكل أكبر من خلال النظر في تعرض الأصول من منظور المهاجم.

في البيئات التي تعتمد على التكنولوجيا التشغيلية الثقيلة، مثل مصنع التصنيع الافتراضي الخاص بنا، ليس من غير المألوف رؤية مقطع عرضي من أصول تكنولوجيا المعلومات والتكنولوجيا التشغيلية وحتى أصول إنترنت الأشياء. سيكون لدينا أيضًا هويات بشرية وآلية يمكنها الوصول إلى الشبكة. كما رأينا في العديد من الانتهاكات، لا تتيح أصول التكنولوجيا التشغيلية عادةً الوصول الأولي للمهاجم. وغالبًا ما تكون أصول تكنولوجيا المعلومات التي تحتوي على ثغرات أمنية، المعروفة أحيانًا، وفي أحيان أخرى غير مرئية أو غير مُدارة، هي التي توفر الباب المفتوح للثغرات الأمنية. وبالمثل، يمكن أن تتعرض الهويات البشرية والآلية للخطر بسبب سوء السلامة أو الافتقار إلى السياسات، بما في ذلك كلمات المرور الضعيفة، وعدم وجود مصادقة متعددة العوامل، وحتى بسبب اختراق الأصول الضعيفة التي يستخدمها بائعو الجهات الخارجية للوصول إلى الشبكة.

في حين أن درجة تعرض الأصول للمخاطر (AES) توفر أساسًا متينًا لتحديد الأصول التي يجب تحديد أولوياتها ولماذا، فإن الطريقة المثلى لتقليل تعرض الأعمال للمخاطر هي الحصول على رؤية لمسار الهجوم الكامل، بحيث يمكنك تحديد المخاطر التي يجب معالجتها أولاً.

توفر إمكانيات تصور مسار الهجوم وتحديد الأولويات في Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء استجابة استباقية لإزالة المسارات التي قد يتخذها المهاجمون. وهو يؤدي هذه الوظيفة عن طريق تعيين المخاطر الحرجة لإطار عمل MITRE ATT&CK، مما يسمح لفرق الأمان بتصور جميع مسارات الهجوم المرئية بشكل مستمر. يكشف هذا عن رؤى مهمة حول الأصول الخارجية والمضافة حديثًا وأنماط الاتصال والعلاقات ونواقل الهجوم غير المعروفة سابقًا. تتيح هذه الرؤية لفرق الأمان تنفيذ الضوابط للتخفيف من مخاطر الاختراق.

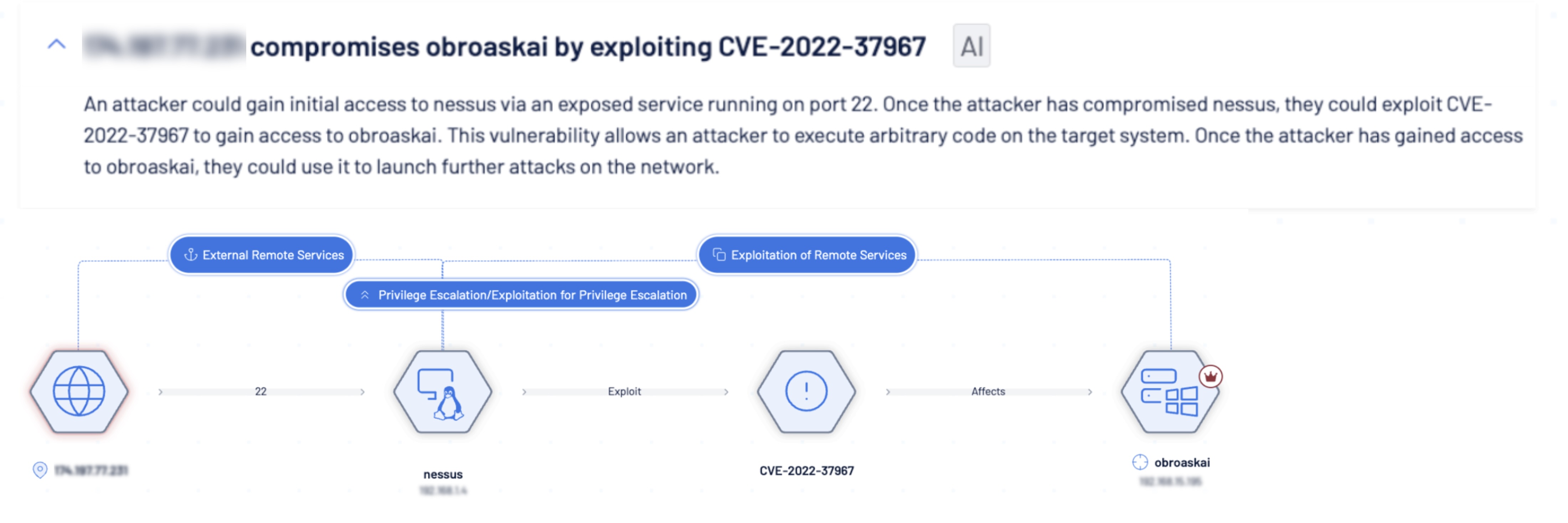

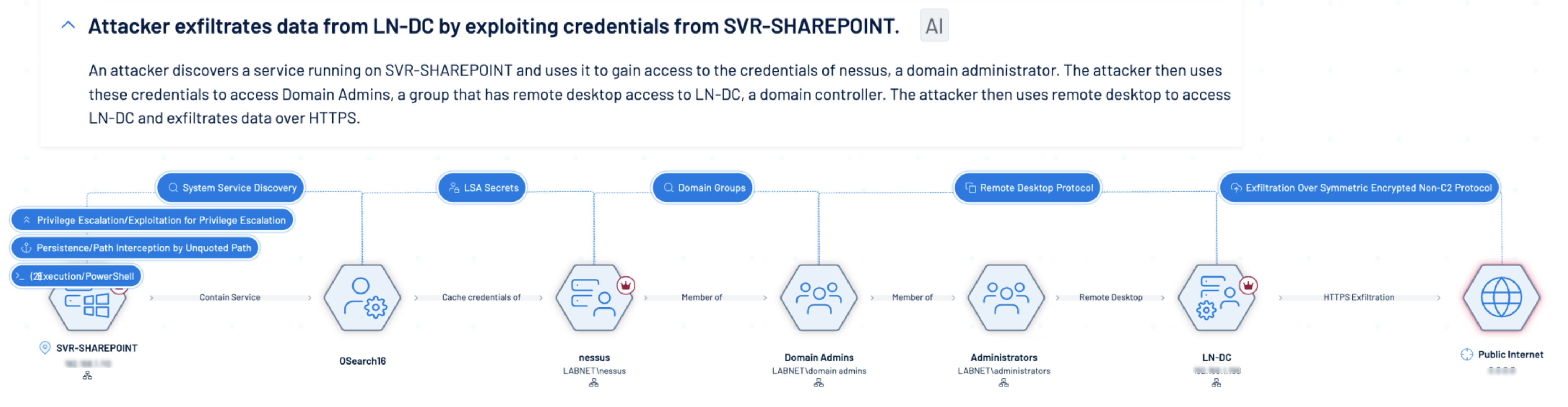

استغلال الثغرات الأمنية للأصول

اختراق هوية الآلة

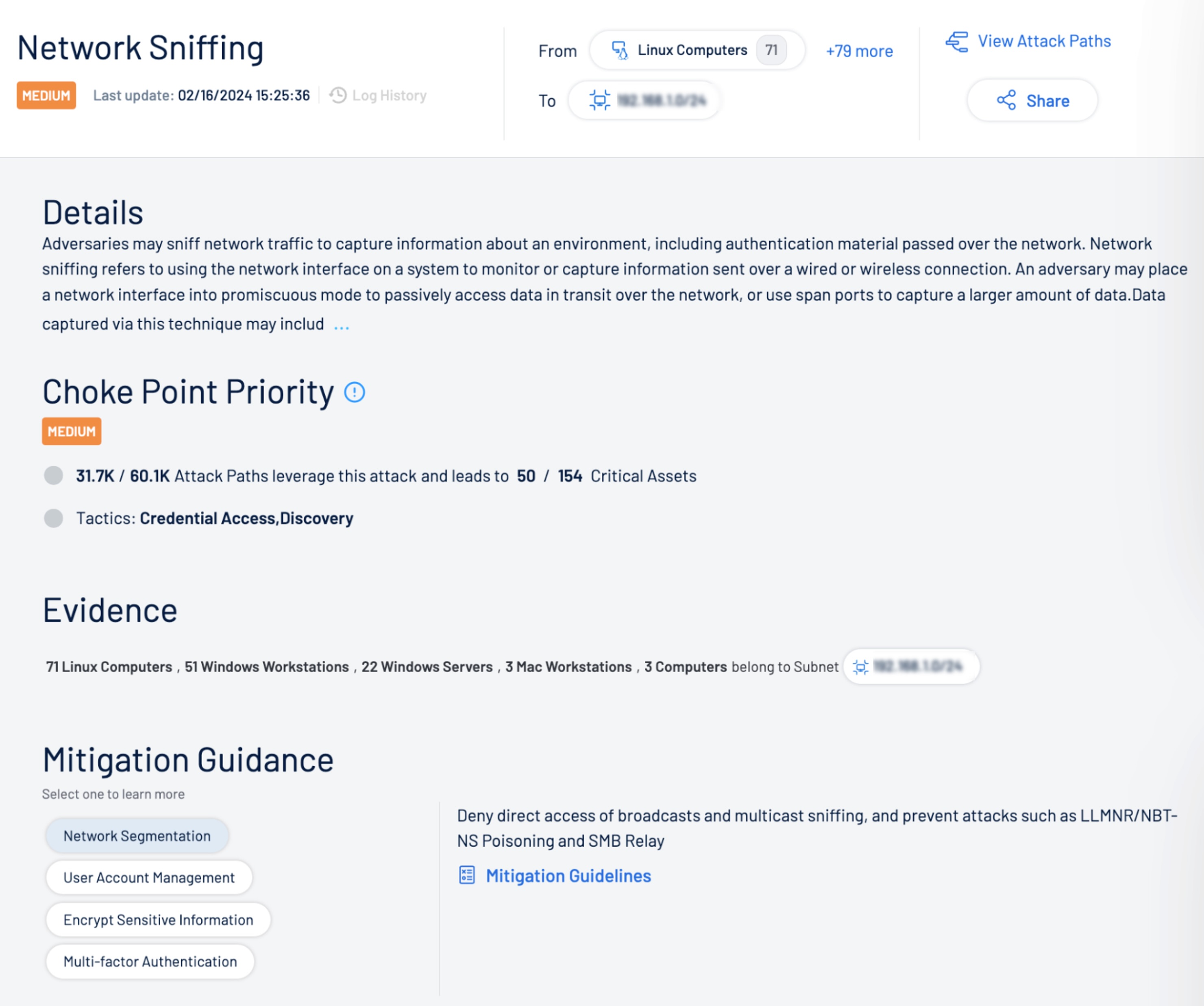

على سبيل المثال، يمكن لفرق الأمان رؤية الهويات البشرية التي تتضمن امتيازات عالية، والتي إذا تم اختراقها بسبب ضعف جودة كلمة المرور، يمكن أن تسمح للمهاجمين بخرق هوية ذات امتيازات عالية. وبالمثل، يمكنهم تحديد الأماكن التي قد تكون الشبكات المعزولة متصلة بالإنترنت، من خلال منافذ مفتوحة وغير مقيدة، مما يمنح المهاجمين وسيلة لاجتياز الشبكة في نهاية المطاف وتهديد أصول التكنولوجيا التشغيلية المهمة. وبنفس القدر من الأهمية، يسمح حل Tenable One للممارسين بتحديد نقاط الاختناق تلقائيًا، مما يسمح بالمعالجة ذات الأولوية للمخاطر الأكثر خطورة والتي سيكون لها أكبر الأثر على تقليل التعرض الإجمالي.

تحديد أولويات نقطة الاختناق

ومن خلال تسليح موظفي الأمن برؤية ذات أولوية لتعرض الأصول في سياق الأعمال، ومسارات الهجوم ونقاط الاختناق المرتبطة بها، وخطوات العلاج التفصيلية وتكاملات سير العمل، يعمل حل Tenable One على تقليل الضوضاء مع تقليل تعرض الأعمال بشكل ملموس.

حدد موعدًا للحصول على استشارة مجانية وعرض توضيحي

هل تريد معرفة ما يمكن أن يقدمه Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء لمؤسستك؟ حدد موعدًا لتلقي عرض توضيحي تقني سريع ومناقشة كيف يمكننا المساعدة في تحسين برنامج الأمان ونتائجه.

لمزيد من المعلومات حول حل Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء، تفضل بزيارة tenable.com/products/tenable-one أو سجل الاشتراك في ندوتنا القادمة على الويب “الجسر غير المرئي: "إدراك المخاطر التي تشكلها بيئات تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء المترابطة" من أجل تعمق الخبراء في الموضوعات التي تم استكشافها في هذا المنشور.

معرفة المزيد

- الجسر غير المرئي:التعرف على المخاطر التي تشكلها بيئات تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء المترابطة (ندوة عبر الإنترنت)

- كيفية تأمين جميع أصولك - تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء - باستخدام منصة إدارة التعرض للمخاطر (مدونة)

- تقدم Tenable رؤية رائدة عبر مجالات تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء لإلقاء الضوء بشكل كامل على نواقل الهجوم والمخاطر (البيان الصحفي)

- ما هو تصنيف أولوية الثغرات (VPR) وكيف يختلف عن النظام العام لنقاط الثغرات الأمنية (CVSS)؟ (منشور المدونة)

- Exposure Management

- Internet of Things

- OT Security