كيفية تأمين جميع أصولك - تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء - باستخدام منصة إدارة التعرض للمخاطر

تواجه فرق أمان المؤسسات عقبات خطيرة في حماية البنية التحتية الحيوية لتكنولوجيا التشغيل/إنترنت الأشياء، وتتضمن تلك العقبات الرؤية المجزأة والمخاطر غير المتوقعة وصوامع البيانات.اكتشف كيف يمكن للحلول المصممة خصيصًا لغرض إدارة التعرض لمخاطر التكنولوجيا التشغيلية/إنترنت الأشياء أن تُساعد المؤسسات على تعزيز الرؤية وتحديد أولويات جهود الأمن الإلكتروني والإبلاغ عن المخاطر الإلكترونية في الهياكل التنظيمية بشكل فعال.

قد يكون تصميم والإبقاء على برنامج أمان استباقي وشامل يغطي مجموعة متنوعة من مجالات وأصول تكنولوجيا المعلومات أمرًا مرهقًا. وكما لو أن ذلك لم يكن صعبًا بما فيه الكفاية، فإن مسؤولي أمن المعلومات يقع على عاتقهم مسؤولية حماية سطح الهجوم الإلكتروني بالكامل، والذي يتضمن أجهزة التكنولوجيا التشغيلية/إنترنت الأشياء المهمة للأعمال، من التهديدات الإلكترونية.ومع ذلك، تجعل الصوامع العميقة داخل المؤسسات والخطوط غير الواضحة للملكية والمسؤولية من هذا الأمر تحديًا.

توجد ثلاثة تحديات رئيسية تحد من قدرة المؤسسات الحديثة من حماية بيئة تكنولوجيا التشغيل/إنترنت الأشياء الخاصة بها:

- الرؤية المجزأة – في كثير من الأحيان، يُنشر العديد من هذه التقنيات خارج نطاق اختصاص فرق تكنولوجيا المعلومات وفرق الأمن، مما يجعلها غير مرئية وغير آمنة. كيف يمكن للمؤسسات إدارة المخزون وإجراء الصيانة المستمرة باستخدام هذا المزيج المتنوع من أجهزة التكنولوجيا التشغيلية/إنترنت الأشياء؟ كيف يمكنك التأكد من أن الأنظمة آمنة وقابلة للتشغيل مع استمرار المهاجمين في استهداف أصول التكنولوجيا التشغيلية وإنترنت الأشياء بشكل متكرر؟

- المخاطر غير المتوقعة– العديد من تقنيات التكنولوجيا التشغيلية غير آمنة من حيث التصميم، مع وجود اتصال مفتوح لتحقيق أقصى قدر من المرونة.وبالمثل، تُعطى الأولوية للوظائف ويتم التغاضي عن الأمان عند نشر معظم أجهزة إنترنت الأشياء.ويعتقد العديد من مالكي أصول التكنولوجيا التشغيلية أن بيئة التكنولوجيا التشغيلية لديهم "معزولة"، ومع ذلك، غالبًا ما يتمكن الموظفون ومصنعو الأجهزة من الوصول إلى أنظمة التكنولوجيا التشغيلية عن بُعد، مما يجعلها عرضة للتهديدات المحتملة.

- صوامع البيانات – مع إضافة المؤسسات الأمنية حلول نقطية لمعالجة فجوات تقنية محددة، تصبح البيانات محاصرة في الصوامع. وتترك الأدوات والبرامج المفككة لقادة الأمن فهمًا محدودًا لبيئتهم وعلاقات المخاطر اللازمة للتحول من مطاردة التهديدات التفاعلية إلى التحديد الاستباقي للتهديدات المحتملة ومعالجتها. كيف تعطي المؤسسات الأولوية للأمن دون معرفة ما إذا كانت المخاطر موجودة في السحابة أو في شبكة الشركة أو مركز البيانات أو بيئة التكنولوجيا التشغيلية؟

تُعد هذه المقالة الأولى في سلسلة مكونة من ثلاثة أجزاء تتناول التحديات التي تواجهها فرق أمان المؤسسات عند حماية البنية التحتية لتكنولوجيا التشغيل/إنترنت الأشياء الخاصة بهم. وسنشارك أيضًا الأفكار والحلول للمساعدة في مواجهة هذه التحديات. في هذه المقالة، سنستكشف كيف يمكن للمؤسسات الحصول على رؤية كاملة عبر سطح الهجوم الإلكتروني بالكامل باستخدام أحدث استراتيجيات وأدوات إدارة التعرض للمخاطر.

بناء استراتيجية شاملة لإدارة التعرض للمخاطر للمؤسسة

بيئات المؤسسات كبيرة ومعقدة ويمكن أن تمتد إلى قطاعات متعددة من الشبكة والمواقع في جميع أنحاء العالم. ظهرت أدوات برامج الأمان المخصصة لمجال معين كحلول نقطية للمؤسسات التي تكافح من أجل إنشاء مخزون شامل للأصول، وتجميع حالات الثغرات الأمنية واكتشاف التغييرات وتقييم التهديدات. يُعد تأمين تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء مهمة هائلة، مع الأخذ في الاعتبار أن أصول التكنولوجيا التشغيلية/إنترنت الأشياء ليست مملوكة تقليديًا لمؤسسات تكنولوجيا المعلومات، بل تتم إدارتها من قبل فرق العمليات (أو لا تتم إدارتها على الإطلاق بالنسبة لبعض أجهزة إنترنت الأشياء).

في حين أن البيانات والرؤى التي تُجمع من الأدوات الخاصة بمجال لا تقدر بثمن بالنسبة للمؤسسات لفهم المخاطر الخاصة بالأصول، فإن العديد من الفرق تواصل نضالها من أجل الإجابة على الأسئلة المهمة المتعلقة بوضعهم الأمني:كيف يمكنك قياس المخاطر والتعرض للمخاطر بدقة لكل أصل من أصول التشغيل أو المنشأة بغض النظر عن نوع الأصول؟ما المخاطر التي تخلقها أنظمة الأعمال التقليدية (مثل أنظمة تخطيط موارد المؤسسات (ERP) وActive Directory وصناديق الانتقال للوصول عن بُعد) لأصول التكنولوجيا التشغيلية/إنترنت الأشياء؟ما التبعيات بين هذه البيئات وكيف يمكن أن تؤثر على سلاسل التوريد؟كيف تؤثر التغييرات في بيئة التكنولوجيا التشغيلية على الأصول الأخرى داخل المنشأة نفسها؟

تقديم Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء

بالنسبة للمؤسسات التي تمتلك أصول التكنولوجيا التشغيلية/إنترنت الأشياء، تفتح إدارة التعرض للمخاطر الشاملة إمكانات فريدة لقياس المخاطر والإبلاغ عنها عبر الصوامع التنظيمية. ومن خلال مواءمة أدوات إدارة التعرض للمخاطر مع نتائج الأعمال، يمكن لفرق الأمان تجاوز إمكانيات أدوات إدارة الثغرات الأمنية التقليدية (لمجال معين) وأدوات أمان التكنولوجيا التشغيلية.ويتيح هذا قياسًا واتصالًا أفضل عبر المؤسسة.

يوفر Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء الرؤية عبر سطح الهجوم الإلكتروني الحديث:أصول تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء. تتيح المنصة للمؤسسات تحديد أولويات الجهود لمنع الهجمات المحتملة والإبلاغ بدقة عن المخاطر الإلكترونية لدعم الأداء الأمثل للأعمال. وتدمج المنصة تغطية الثغرات الأمنية الأوسع نطاقًا التي تمتد لأصول تكنولوجيا المعلومات، والموارد السحابية، والحاويات، وتطبيقات الويب، وأنظمة الهوية، وتعتمد على سرعة تغطية الثغرات الأمنية واتساع نطاقها من Tenable Research، وتضيف تحليلات شاملة لتحديد أولويات الإجراءات والإبلاغ عن المخاطر الإلكترونية.إذا كنت ترغب في التعمق في هذه المواضيع، يرجى تسجيل الاشتراك في ندوتنا القادمة عبر الويب "الجسر الخفي: إدراك المخاطر التي تُشكلها بيئات تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء المترابطة."

اتخاذ قرارات مستنيرة ومدروسة باستخدام وجهات نظر التعرض للمخاطر

يعمل Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء على نقل المؤسسات إلى ما هو أبعد من الحلول النقطية والصوامع التنظيمية لتحقيق رؤية كاملة لحالات التعرض للمخاطر، بما في ذلك أجهزة التكنولوجيا التشغيلية وإنترنت الأشياء. قد تختار المؤسسات قياس المخاطر حسب وحدة التشغيل أو المنشأة. غالبًا ما تحتوي هذه البيئات على مجموعة متنوعة من الأصول، تديرها جهات معنية داخلية مختلفة. يتيح عرض التعرض الكامل والنظام العالمي الموحد لدرجات التعرض للمخاطر لـ Tenable جهودًا أمنية مركزة مع توفير رؤية واضحة للوضع الأمني للمؤسسة.

لأول مرة، يمكن لقادة الأمن في الشركات الصناعية وغير الصناعية الاستفادة من حل واحد لعرض وتقييم وإدارة المخاطر الإلكترونية عبر سطح الهجوم بأكمله. يمكن لكبار موظفي أمن المعلومات التغلب على صوامع البيانات من خلال وجهات نظر الأعمال القابلة للتنفيذ بشأن التعرض للمخاطر الإلكترونية.

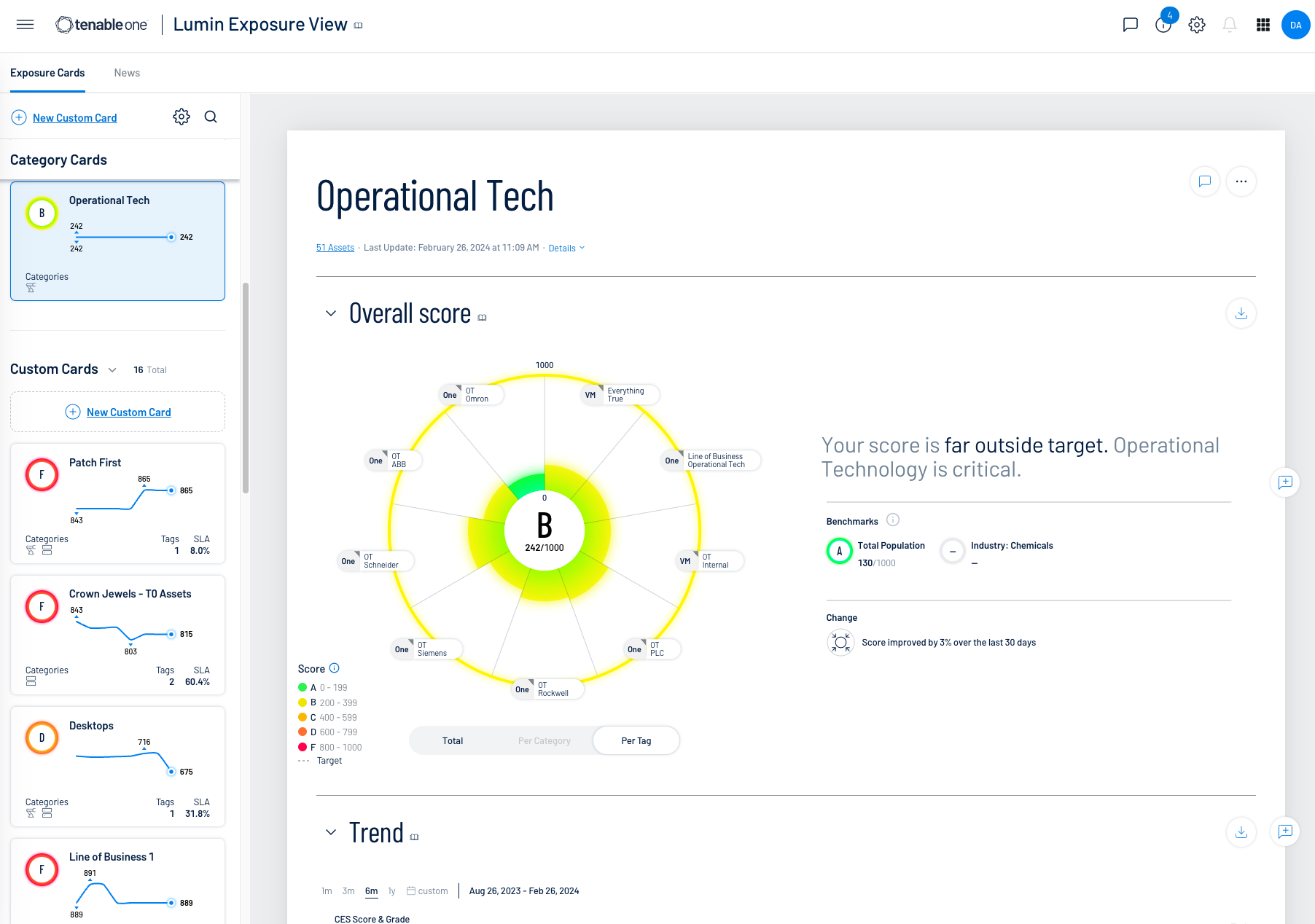

تسمح بطاقات التعرض للتكنولوجيا التشغيلية في Tenable One للمستخدمين بعرض المخاطر وإدارتها والإبلاغ عنها بشكل شامل. تمثل بطاقات التعرض للمخاطر البيانات الواردة من العلامات ومصادر البيانات التي تم تكوينها. تقوم المنصة بتجميع البيانات وتطبيعها لتوفير تصور للتعرض الإلكتروني للمؤسسة والمقاييس المهمة الأخرى. يمكن للمستخدمين إنشاء بطاقات مخصصة (أو استخدام البطاقات الافتراضية التي تقدمها Tenable) للحصول على رؤية وتوجيه بشأن المجالات التي تحتاج إلى اهتمام أكثر. تسمح بطاقات التعرض للمخاطر المخصصة للمستخدمين بتحديد الفئات التي تريد رؤية البيانات الخاصة بها. بمجرد إنشاء بطاقة مخصصة للتعرض للمخاطر، يمكن للمستخدمين تحديدها من مكتبة مركزية لعرض بياناتها في Lumin Exposure View.

يتيح لك Lumin Exposure View في Tenable One عرض درجات التعرض الإلكتروني العالمية (CES) الخاصة بك بسرعة، ورؤية التغييرات والاتجاهات بمرور الوقت، وعرض مقارنات المعايير المهمة، وتقييم المخاطر الإجمالية. يتضمن Lumin Exposure View العديد من الأدوات التي تساعدك على فهم وضع الأمان العام لديك من حيث ارتباطه بسياق عملك، ومدى أهمية أصولك، وفعالية جهودك لمعالجة الثغرات الأمنية عبر مساحة العمل الخاصة بك.

قبل البدء، يرجى إنشاء علامة لوضعها على البطاقة.

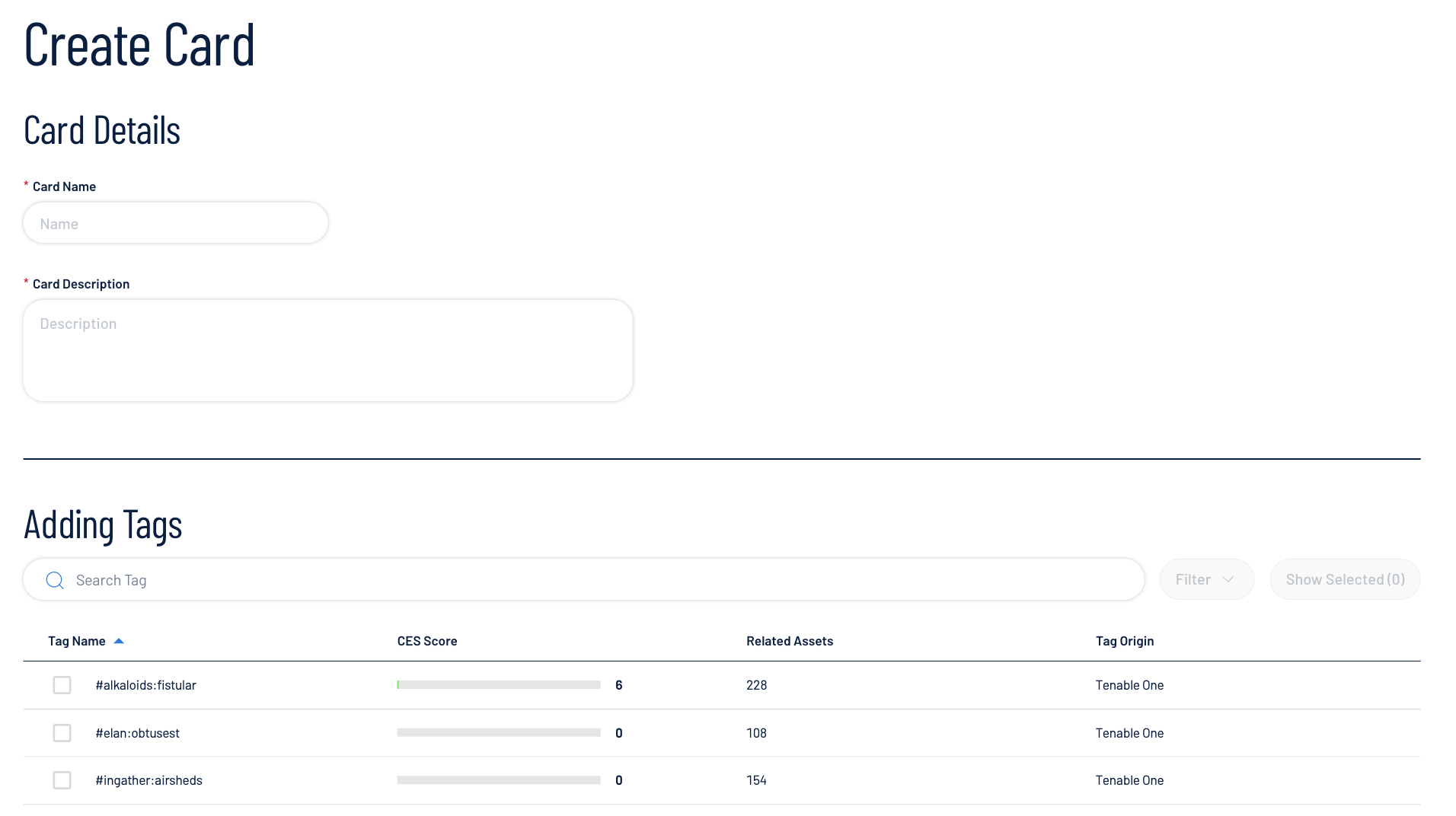

اتبع هذه الخطوات لإنشاء بطاقة مخصصة للتعرض للمخاطر:

- الوصول إلى Lumin Exposure View.

- على الجانب الأيمن من الصفحة، انقر فوق علامة التبويب بطاقات التعرض. تظهر قائمة ببطاقات التعرض للمخاطر.

- في الجزء العلوي من مكتبة بطاقات التعرض للمخاطر أو في قسم البطاقات المُخصصة، انقر فوق الزر بطاقة مخصصة جديدة. تظهر صفحة إنشاء بطاقة.

- في القسم تفاصيل البطاقة، في مربع اسم البطاقة، واكتب اسمًا لبطاقة التعرض للمخاطر.

- في القسم تفاصيل البطاقة، في مربع وصف البطاقة، اكتب اسمًا لبطاقة التعرض للمخاطر.

- في القسم إضافة علامات، حدد العلامات التي تريد استخدامها لتوفير بيانات لبطاقة التعرض للمخاطر (على سبيل المثال، المنطقة، المنشأة، خصائص الأصول المحددة مثل نوع البائع/الجهاز، وما إلى ذلك):

- (اختياري) استخدم مربع البحث للبحث عن علامات محددة.

- حدد مربع الاختيار الموجود بجوار كل علامة تريد استخدامها لتوفير بيانات لبطاقة التعرض للمخاطر.

- (اختياري) لعرض العلامات التي أضفتها فقط إلى بطاقة التعرض للمخاطر، انقر فوق عرض المُحدد.

- انقر فوق حفظ. يحفظ Lumin Exposure View بطاقة التعرض للمخاطر ويضيفها إلى قسم بطاقات مخصصة في مكتبة بطاقات التعرض للمخاطر.

يوفر Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء أيضًا التكامل مع أدوات أمان تكنولوجيا المعلومات التابعة لجهات خارجية شائعة الاستخدام في بيئات المؤسسات، بما في ذلك أدوات إدارة الخدمة وجدران الحماية من الجيل التالي (NGFW) ومنتجات إدارة المعلومات والأحداث الأمنية (SIEM) للوعي الكامل بالموقف.

حدد موعدًا للحصول على استشارة مجانية وعرض توضيحي

للتلخيص، يوفر Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء رؤية وأمانًا كاملين لكل أصل عبر سطح الهجوم الإلكتروني الممتد: أصول تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء. تتيح المنصة الحصول على الرؤية خارج بيئة تكنولوجيا المعلومات إلى سطح الهجوم الحديث، ومعلومات المخاطر للتخفيف من المخاطر التشغيلية، والتخطيط القابل للتنفيذ وصنع القرار.

في المنشور التالي في هذه السلسلة المكونة من ثلاثة أجزاء، سنستكشف كيف يتيح Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء جردًا دقيقًا للأصول، والاستجابة الإلكترونية المستنيرة عبر سطح الهجوم الإلكتروني الكامل، والمزيد.

هل تريد معرفة ما يمكن أن يقدمه Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء لمؤسستك؟ حدد موعدًا للحصول على استشارة مجانية لتلقي عرض توضيحي تقني سريع ومناقشة كيف يمكننا المساعدة في تحسين برنامج الأمان الخاص بك ونتائجه. للحصول على مزيد من المعلومات حول Tenable One للتكنولوجيا التشغيلية/إنترنت الأشياء، يرجى زيارة Tenable.com/products/tenable-one وتسجيل الاشتراك للانضمام إلى ندوتنا القادمة عبر الويب "الجسر غير المرئي: "إدراك المخاطر التي تشكلها بيئات تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء المترابطة"، حيث سنستكشف المزيد من الاستراتيجيات للمؤسسات لتحديد المخاطر التي تشكلها بيئات تكنولوجيا المعلومات/التكنولوجيا التشغيلية/إنترنت الأشياء المترابطة بشكل فعال.

معرفة المزيد

- الجسر غير المرئي:التعرف على المخاطر التي تُشكلها بيئات تكنولوجيا المعلومات/التكنولوجيا التشغيلية/إنترنت الأشياء المترابطة (ندوة عبر الإنترنت)

- تقدم Tenable رؤية رائدة عبر مجالات تكنولوجيا المعلومات والتكنولوجيا التشغيلية وإنترنت الأشياء لإلقاء الضوء بشكل كامل على نواقل الهجوم والمخاطر (البيان الصحفي)

- كيفية إنشاء بطاقة تعرض مخصصة للمخاطر في Tenable One (فيديو)

- Exposure Management

- Internet of Things

- OT Security