Here Are the Answers to 16 Predictive Prioritization Questions

Earlier this year, Tenable introduced Predictive Prioritization, a groundbreaking, data science-based process that re-prioritizes each vulnerability based on the likelihood it will be leveraged in an attack. Here, we answer your 16 most pressing questions about what this capability means for your vulnerability management practice.

There were 16,500 new vulnerabilities disclosed in 2018 — and CVSS categorized the majority as high or critical. With vulnerabilities on the rise, how can you identify the biggest threats to your business – and know what to fix first? Predictive Prioritization is an innovative process that changes how organizations tackle vulnerability overload, enabling you to zero in on remediating the vulnerabilities that matter most. Curious how Predictive Prioritization works? Get answers to this and other common questions.

Q. What is Predictive Prioritization?

A. Predictive Prioritization is the process of re-prioritizing vulnerabilities based on the probability they will be leveraged in an attack.

Q. What is the difference between Predictive Prioritization and a Vulnerability Priority Rating (VPR)?

A. The output of the Predictive Prioritization process is the Vulnerability Priority Rating (VPR), which indicates the remediation priority for an individual vulnerability. VPR operates on a scale of zero to 10, with 10 being the greatest severity. Watch the video below to learn more about VPR.

Q. Why do I need a VPR score? Doesn’t CVSS already prioritize vulnerabilities?

A. CVSS does a good job capturing the scope and impact of vulnerabilities; it offers a sound explanation of what could happen if a given vulnerability is exploited. It also provides a foundation to gauge the likelihood of a vulnerability being exploited. However, its current application fails to deliver the granularity needed to prioritize effectively. Approximately 60% of all CVEs are rated High or Critical by CVSS.

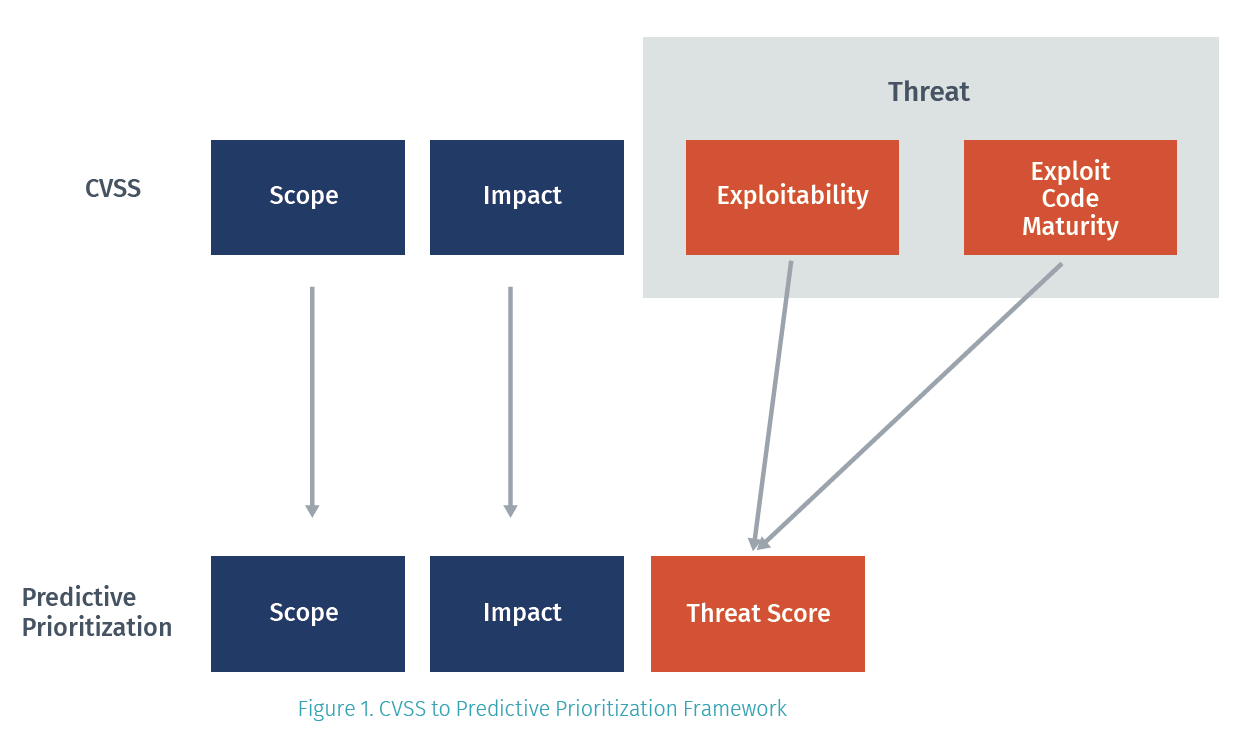

Predictive Prioritization remains true to the CVSS framework (see figure below), but enhances it by replacing the CVSS exploitability and exploit code maturity components with a threat score produced by machine learning – powered by a diverse set of data sources. This means organizations can make remediation decisions based on the vulnerabilities that:

- Are likely to be exploited

- If exploited, will have a major impact

Q. Do VPR scores replace CVSS scores?

A. No. We recommend supplementing your existing processes for prioritization (e.g., CVSS) with VPR.

Q. How do VPR severity bands compare to CVSS severity bands?

A. The same cutoffs are used in CVSS and VPR to create bands. However, the distributions are very different as a result of the prioritization process (see interactive figure below).

Q. Which vulnerabilities get a VPR?

A. Currently, Predictive Prioritization produces a VPR for all vulnerabilities that have a CVE published in the U.S. National Vulnerability Database (NVD). We intend to expand the scope of vulnerabilities scored by Predictive Prioritization in the future.

Q. Can the VPR (score) change?

A. Yes, Predictive Prioritization recalculates VPRs for every CVE every day. They may or may not change, depending on the threat landscape.

Q. Does Predictive Prioritization generate a VPR for CVEs that do not have a CVSS score?

A. Yes. If a CVE has no published CVSS metrics/scores, Predictive Prioritization will generate a VPR using available information (e.g., the vulnerability’s description), which we feed into a model that predicts the scores based on terms that appear in the raw text.

For example, if the vulnerability’s description contains the terms “Adobe” and “arbitrary code execution,” then the model might predict high CVSS scores due to past activity on vulnerabilities with similar characteristics. When the actual CVSS scores become available, they replace our predicted values. This is advantageous, as it typically takes 45 days for NVD to publish CVSS scores following the vulnerability’s publication.

Q. Help me understand VPR scores. What does a Critical (>9) VPR actually mean? And, what does a Low VPR mean?

A. Broadly speaking, a Critical VPR means the vulnerability in question has a high probability of being exploited and/or, if successfully exploited, its impact would be significant.

On the flip side, Predictive Prioritization assigns a Low VPR to vulnerabilities that have a lower probability of exploitation and/or the impact, if successfully exploited, is low. However, please keep in mind we can never say with 100% certainty that a vulnerability will not be exploited.

Q. Tenable says Predictive Prioritization will help me focus on the 3% that matter most. What does that 3% mean?

A. This 3% corresponds to the vulnerabilities with a High or Critical VPR and gives you an idea of which vulnerabilities to prioritize for remediation. We recommend that you start fixing vulnerabilities with Critical and High VPRs and work your way down the list. In no way are we suggesting that you should ignore the other 97% of vulnerabilities.

Q. How is VPR different from the CVSS temporal score?

A. The main difference between the two is that VPR predicts the future while CVSS only looks at the past. VPR not only considers the availability and functionality of exploit code, but it also predicts the likelihood of exploitation in the short-term future. VPR is also more granular in how it accommodates exploitation.

Q. “Predictive” sounds interesting, but why does it actually matter?

A. Instead of just looking at historical data to score vulnerabilities, using historical data and a predictive machine learning–based algorithm helps us anticipate – and plan for – what’s likely to happen (rather than what’s already happened). When managing risk, it’s important to know if something has happened in the past, but it’s much more important to know what’s likely to happen in the future.

Q. Is there a difference between exploitable and being exploited?

A. Yes. Exploitable simply means there is an exploit available and could be as basic as an unreliable proof of concept posted to a public archive. But, an exploited vulnerability is serious – it means an exploit successfully breached a vulnerability.

Q. What if a vulnerability has already been exploited?

A. While a vulnerability may have been exploited in the past, the likelihood of being actively exploited (i.e., used in cyberattacks) in the future can change over time.

Q. Do you analyze the full history of every vulnerability?

A. We look at all available information since the vulnerability’s publication.

Q. What are the inputs into the machine learning model for the threat score?

A. Predictive Prioritization currently uses more than 150 distinct features as inputs into the machine learning model to produce the threat score. A feature (or input) is an attribute of a CVE that allows us to describe or understand it more clearly. Here are a few examples:

- The age of the vulnerability

- Exploit kit availability

- Chatter on the dark web

Broadly speaking, we tend to group features into these categories:

- Past threat patterns (e.g., evidence of exploitation in the past - how recent? how frequent?)

- Past threat sources (e.g., specific sources showing evidence of exploitation)

- Vulnerability metrics (CVSS metrics such as access vector, attack complexity, base score, etc)

- Vulnerability metadata (age of vulnerability, CVE, vendor/software impacted by the vulnerability, etc)

- Exploit availability using threat intelligence data (is the vulnerability on Exploit Database? Metasploit?)

Today, that data comes from seven types of sources:

- Information security websites

- Blogs

- الكشف عن الثغرات الأمنية

- Social media

- Forums

- Dark web

- Vulnerability landscape

Explore additional Predictive Prioritization resources

We crafted this FAQ based on our customers’ most common questions about Predictive Prioritization – and we’ll be refreshing this post as needed.

Here are some other resources you may find useful:

- Watch the on-demand webinar, “To Reduce Your Cyber Exposure, Find and Fix First the 3% of Vulnerabilities that Matter Most”

- Explore the Predictive Prioritization webpage

- Threat Intelligence

- Threat Management

- Vulnerability Management

- Vulnerability Scanning