إدارة التعرض للمخاطر خارج حدود نقطة النهاية

يمكن أن يؤدي الاعتماد على نهج يركز على نقطة النهاية في إدارة التعرّض للمخاطر إلى ترك نقاط عمياء لديك تزيد من مستوى المخاطر. لذلك كان لزامًا عليك أن ترى بيئتك كما يراها المهاجم.

النقاط الرئيسية

- تواجه فرق الأمن الإلكتروني تحديًا كبيرًا يتمثل في طول دورات المعالجة وصعوبة تحديد ما يجب التعامل معه أولًا من المخاطر.

- إن قدرات إدارة التعرّض للمخاطر المضافة إلى أدوات الأمن الحالية تؤدي إلى إرهاقٍ من كثرة لوحات المتابعة، وإلى عملياتٍ يدوية تُبطئ زمن الاستجابة.

- تمنح إدارة التعرّض للمخاطر الموحّدة فرق العمل، السياق والمعلومات التي يحتاجون إليها، وتتكامل مع أنظمة السجلات الحالية؛ لتسريع أوقات المعالجة.

كيف يمكنك مواكبة توسع مشهد التهديدات؟ إن هذا هو أحد أكبر التحديات التي تواجه المؤسسات الأمنية.

نقطة دخول المهاجم قد تكون ثغرة حرجة في خادم مواجه للجمهور، أو تكوين خاطئ شديد في السحابة، أو صلاحية مفرطة في نظام الهوية. لا تحتاج الجهات التي تشكل تهديدًا إلا لاستغلال تكوين خاطئ واحد أو ثغرة أمنية واحدة؛ لتتمكن من الدخول إلى بيئة ما؛ حيث تتحول بسرعة إلى تقنيات العيش في بيئة الضحية، باستخدام أدوات مشروعة للقيام بحركة جانبية وتصعيد الامتيازات. إنهم يستغلون سطح هجوم واسع النطاق يشمل الذكاء الاصطناعي والبيئات السحابية وتطبيقات الويب وواجهات برمجة التطبيقات وأنظمة الهوية والتكنولوجيا التشغيلية (OT) وإنترنت الأشياء. كما أن فرق الأمن المنهكة تتبنى عقلية "الاختراق المفترض" بشكل مفرط.

لفهم نطاق التحدي، فكر فيما يأتي: في الفترة من 1999 إلى 2019، كان هناك 124,000 من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة التي تتبعها MITRE. ومن عام 2019 إلى 2024، تضاعف هذا العدد تقريبًا إلى 240,000، وهو يبلغ حاليًا 300,000.

يمكن لموردي الأدوات الأمنية ذوي الخبرة في مجال معين، مثل الكشف عن نقاط النهاية والاستجابة لها (EDR)، أن يقدموا خدمات إضافية لإدارة الثغرات الأمنية أو إدارة التعرض للمخاطر إلى عروضهم. قد يبدو من السهل إضافة هذه القدرات إلى عملية نشر حالية. ولكن الاعتماد على مثل هذه العروض لإدارة بيئة معقدة يمكن أن يؤدي إلى وجود نقاط عمياء تزيد من مستوى المخاطر.

من أجل مواكبة توسع مشهد التهديدات، تحتاج فرق الأمن إلى أن تكون قادرة على رؤية بيئتها تمامًا، كما يفعل المهاجمون.

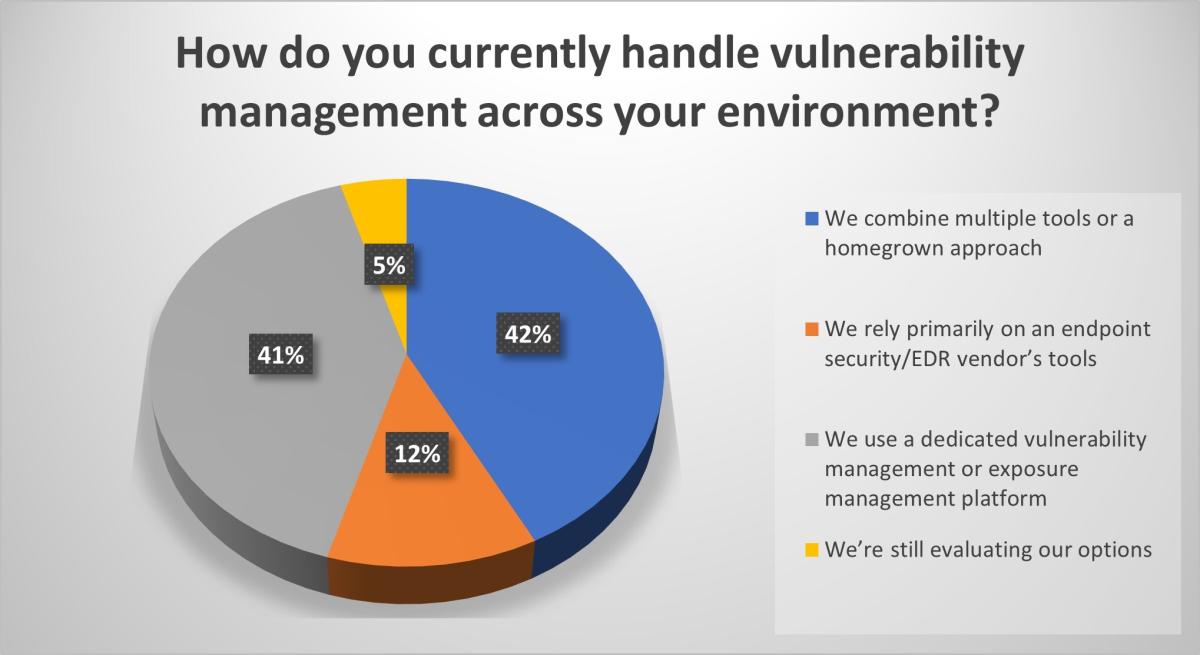

ومع ذلك، فإن 42% من المشاركين في استطلاع للرأي أجرته شركة Tenable مؤخرًا على الويب يجمعون بين أدوات متعددة ونهج محلي لتأمين بيئاتهم، بينما يعتمد 12% آخرون بشكل أساسي على أدوات مورِّد أمن نقاط النهاية.

ونادرًا ما يركز المهاجمون اليوم على جزء واحد فقط من البنية التحتية، كما أن النظرة المتمحورة حول نقطة النهاية تخلق نقاطًا عمياء خطيرة يمكن للمهاجمين استغلالها. ندوة Tenable عبر الإنترنت ما هو أبعد من نقطة النهاية: تسلط إدارة التعرّض الاستباقية الضوء على الثغرات الواقعية التي يخلفها الاعتماد على نهج أمني يركز على نقطة النهاية، بما في ذلك حالات التعرّض للمخاطر الفائتة، والاعتماد على تغطية الموردين، والتأخير في الكشف وصعوبات الامتثال.

"هل تريد أن تتبنى عقلية "الاختراق المفترض"؟ هذا لا يعني أنه يجب أن يكون لديك عقلية "قبول الاختراق"،" هكذا أوضح جون هندلي، نائب رئيس الأمن الإلكتروني في Coalfire، شريك Tenable MSSP، خلال الندوة عبر الإنترنت. "لسنا بحاجة إلى تسهيل مهمة من يحاولون التسلّل وارتكاب أفعال خبيثة."

أشار هيندلي إلى أنه يلاحظ شعورًا متزايدًا بالإرهاق في لوحة المتابعة لدى العملاء الذين يجمعون أدوات متعددة، ثم يجدون صعوبة في تكوين رؤية واضحة للمناطق الأكثر عرضة للمخاطر.

"في الأمن الإلكتروني، هناك عاملان لا يتغيران أبدًا: الوقت والسياق"، هكذا أوضح رايموند كارني، المدير الأول في Tenable Research. "كثيرًا ما نميل إلى التفكير في الأمن كنوع من المهارة التقنية البحتة التي نطبقها. ولكن لتحقيق النجاح، يجب أن نرتقي بها من مجرد مهارة إلى قيمة أعمال لها نتائج." يتطلّب ذلك فهم التأثير المحتمل لأي ثغرة أمنية على أعمال الشركة، إلى جانب القدرة على وضع هذا التأثير في سياقه بطريقة واضحة للإدارة العليا التي تريد معرفة ما إذا كان العمل عرضة للمخاطر.

إن النهج الذي لا يركّز إلا على نقطة النهاية لا يمكنه أن يوفّر السياق الذي تحتاجه المؤسسات لتقليل المخاطر بشكل استباقي. فالأدوات المنعزلة لا تؤدي إلى زيادة إرهاق لوحة المتابعة فحسب، بل تجعل من الصعب دمج عمليات سير عمل المعالجة في أنظمة تكنولوجيا المعلومات المسجلة مثل Jira وServiceNow.

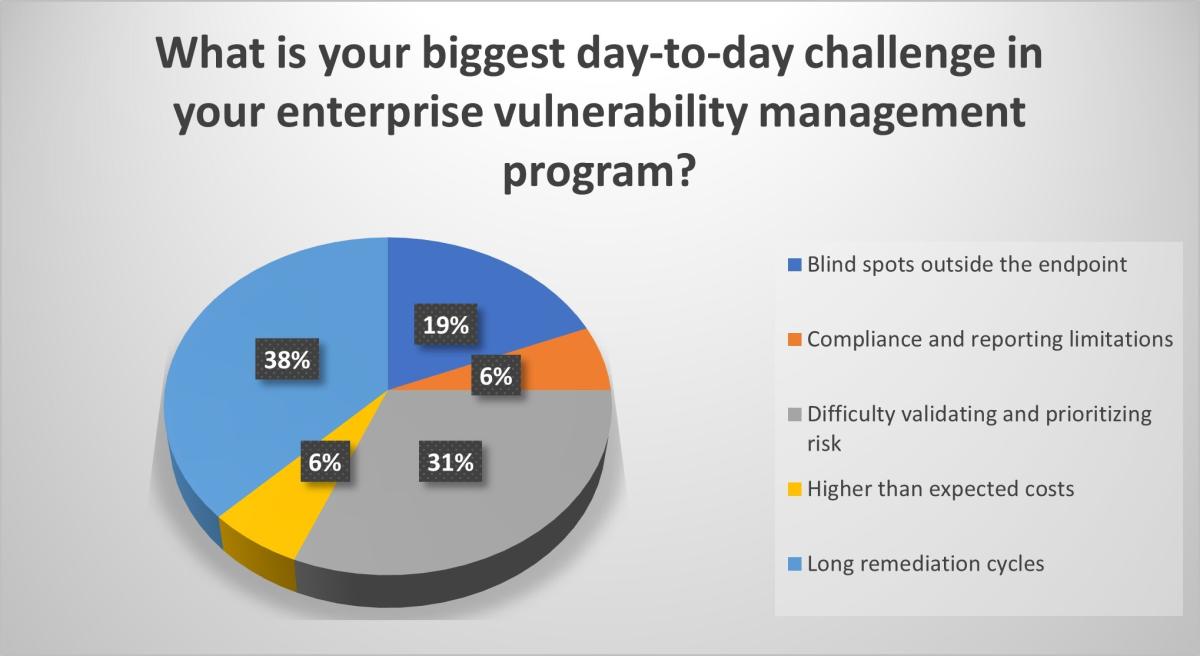

أشار أكثر من ثلث المشاركين في الندوة عبر الإنترنت (38%) إلى أن دورات المعالجة الطويلة هي أكبر تحدٍّ يومي يواجهونه، بينما أشار 31% إلى أنهم يواجهون صعوبة في التحقق من المخاطر وتحديد أولوياتها.

قال هندلي: "ما يميّز Tenable حقًا هو تكاملها العميق مع الأنظمة الأخرى؛ إذ يمكنها نقل البيانات مباشرة إلى أنظمة العمل الرئيسية — حيث تُخزَّن بياناتك، وحيث تعمل فرقك على معالجة المشكلات". "إنها حقًا قوة مضاعفة هائلة."

5 عوامل تميّز إدارة التعرّض للمخاطر في Tenable عن غيرها

توفّر منصة موحّدة لإدارة التعرّض للمخاطر مثل Tenable One لفرق الأمن، السياق والاستخبارات التي يحتاجونها لتقليل المخاطر عبر سطح الهجوم المعقّد. فيما يلي خمس طرق رئيسية تتميز بها Tenable One عن غيرها:

- مصادر البيانات: يجمع العديد من موردي نقاط النهاية البيانات من مصادر أخرى، مما يؤدي إلى فترات تأخير يمكن أن تُبطئ جهود المعالجة. يقوم فريق العمليات البحثية الخاصة في Tenable للأبحاث بتحليل أكثر من 50 تريليون نقطة بيانات، مما يسمح لـ Tenable بتوفير تغطية لأكثر من 40% من الثغرات الأمنية في خوادم Windows و16% من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة أكثر من المنافسين. يُنشر ما معدّله أربعة موجزات للمكونات الإضافية يوميًا.

- الشفافية: تعرض صفحات المكوّنات الإضافية من Tenable بوضوح ما يتضمنه الموجز الحالي، وما هو قيد الإعداد، بالإضافة إلى نطاق التغطية الخاصة بالتدقيق والامتثال.

- التحليل الذكي للثغرات الأمنية: يعمل فريق Tenable Research باستمرار على تحليل الأدلة القابلة للرصد ضمن مشهد التهديدات، ليزوّد العملاء بتحليلات واستخبارات تعرّض سياقية تساعدهم على إدارة المخاطر التي تهدد أصول أعمالهم الحيوية. ما هدفهم؟ تخلّص من صخب المعلومات، وقدم معلومات استخبارية مهمة عن أخطر التهديدات الإلكترونية التي تظهر الآن. منذ بداية عام 2024، سبق محتوى الاستشارات ومراقبة الثغرات الأمنية والبيانات المستجدة نشر كتالوج الثغرات الأمنية المعروفة المستغلة (KEV) لوكالة الأمن الإلكتروني وأمن البنية التحتية (CISA) بمتوسط ثمانية أيام ونصف يوم.

- تحديد الأولويات: إن القدرة على تصفية أكثر من 300,000 ثغرة من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة لتصل إلى نحو 800 ثغرة حرجة مصنّفة وفق تقييم أولوية الثغرات من Tenable، ثم تضييق النطاق أكثر إلى 17 أو 20 ثغرة سنويًا تُصنف الأكثر تأثيرًا — تساعدك على التركيز بدقة على المجالات الأكثر عرضة للاختراق وتقدير التأثير المحتمل على أعمالك.

- إدارة الأصول: صُممت منصة Tenable لمساعدتك في اكتشاف الأنظمة التي لم تكن تعلم بوجودها لديك؛ بحيث يكون لديك رؤية المهاجمين لبيئتك. ومع التوسع في استخدام الذكاء الاصطناعي وظهور ظاهرة الذكاء الاصطناعي الخفي، قد أصبح هذا الأمر أكثر أهمية من أي وقت مضى.

الخاتمة

إن الأمن المرتكز على نقطة النهاية غير كافٍ لسطح الهجوم الحديث. يمكن أن يؤدي الاعتماد على أدوات بائعي اكتشاف نقطة النهاية واستجابتها (EDR) إلى وجود نقاط عمياء حرجة. يستغلّ المهاجمون اليوم التكوينات غير الصحيحة للسحابة، وتطبيقات الويب، وواجهات البرمجة (APIs)، وأنظمة الهوية، بالإضافة إلى التكنولوجيا التشغيلية/إنترنت الأشياء — وهي جميعها عناصر لم تُصمَّم أدوات حماية نقاط النهاية لاكتشافها أو تقييمها.

يتطلب التغلب على التحديات الأمنية تجاوز الإرهاق الذي يصيب لوحة المتابعة والعمليات اليدوية. يتيح دمج منصة موحّدة لإدارة التعرّض للمخاطر ضمن أنظمة المؤسسة الحالية (مثل ServiceNow وJira) أتمتة إنشاء التذاكر وتوجيهها، مما يحوّل البيانات إلى عمليات معالجة فعّالة وقابلة للتتبع.

تُمكّنك إدارة التعرّض للمخاطر الفعّالة من التركيز على ما يمثل أهمية فعليًا، من خلال تقديم بيانات سياقية قابلة للتفسير، تستند إلى النشاط الفعلي للجهات التي تمثل تهديدًا، مما يساعدك على التركيز على المخاطر الأعلى تأثيرًا. يستفيد فريق RSO في Tenable من تحليل ضخم للبيانات؛ لتقديم تغطية شاملة للثغرات الأمنية، وتنبيهات استباقية مبكرة قبل التهديدات الناشئة بأيام أو حتى أسابيع، مقارنةً بالاعتماد على المصادر الخارجية الأبطأ مثل قاعدة بيانات الثغرات الوطنية (NVD) أو الثغرات الأمنية المُستغلة المعروفة لوكالة الأمن الإلكتروني وأمن البنية التحتية (CISA KEV).

تمنحك منصة موحّدة لإدارة التعرّض للمخاطر رؤية سياقية شاملة للمخاطر، تشمل الثغرات الأمنية والتكوينات غير الصحيحة والهويات المفرطة الصلاحيات وغيرها من نقاط الضعف؛ لتتمكّن من تحديد الفجوات وسدّها استباقيًا عبر سطح الهجوم بأكمله.

تعرف على المزيد

شاهد الندوة عبر الإنترنت عند الطلب، ما هو أبعد من نقطة النهاية: الإدارة الاستباقية للتعرض للمخاطر

- Exposure Management