تضييق نطاق التركيز: التحسينات التي أُجريت على استراتيجية تصنيف أولوية الثغرات الأمنية (VPR) من Tenable وكيفية مقارنتها بنماذج تحديد الأولوية الأخرى

تُجري شركة Tenable عددًا من التحسينات على استراتيجية تصنيف أولوية الثغرات الأمنية (VPR)، بما يشمل إثراء معلومات التحليل الذكي للتهديدات والرؤى المدعومة بالذكاء الاصطناعي وقابلية التفسير والبيانات الوصفية السياقية. يمكنك التعرف على مدى تفوّق فعالية تحديد الأولوية المُعزّزة في استراتيجية تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن مقارنةً باستراتيجيات تحديد الأولوية الشائعة الأخرى.

المقدمة

يتطلب تحديد أولوية الثغرات الأمنية بشكل فعّال مزيجًا من التغطية والكفاءة، بهدف تقليص العدد الهائل من النتائج التي يتعين على الفرق في مجالي الأمن وتكنولوجيا المعلومات اتخاذ الإجراءات اللازمة بشأنها. وفي هذه المدونة، نستكشف الاستراتيجيات الشائعة التي تستخدمها فرق الأمن لتحديد أولوية الثغرات الأمنية لمعالجتها، ونناقش مدى فعاليتها في تحديد تلك النتائج، التي تمثل التهديد الأكبر المحتمل للمؤسسة.

أصدرت شركة Tenable النسخة الأصلية من استراتيجية تصنيف أولوية الثغرات الأمنية (VPR) وحصلت على براءة اختراعها في عام 2019، بهدف تمكين فرق الأمن من تحديد أولوية الثغرات الأمنية بشكل أكثر فعالية، لدعم جهود المعالجة. أما الآن، في عام 2025، فنحن بصدد إصدار تحسينات على استراتيجية تصنيف أولوية الثغرات الأمنية (VPR)، تجعلها أكثر كفاءة بمقدار الضعف مقارنةً بالنسخة الأصلية في تحديد الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، المُستغلة حاليًا في البيئات الفعلية أو من المحتمل استغلالها في المستقبل القريب.

مشكلة تحديد أولوية الثغرات الأمنية

لقد شكّل تحديد أولوية الثغرات الأمنية تحديًا لفرق الأمن منذ سنوات عديدة، وتفاقم ذلك نظرًا للنشر المستمر لأعداد متزايدة من الثغرات الأمنية في البرامج.

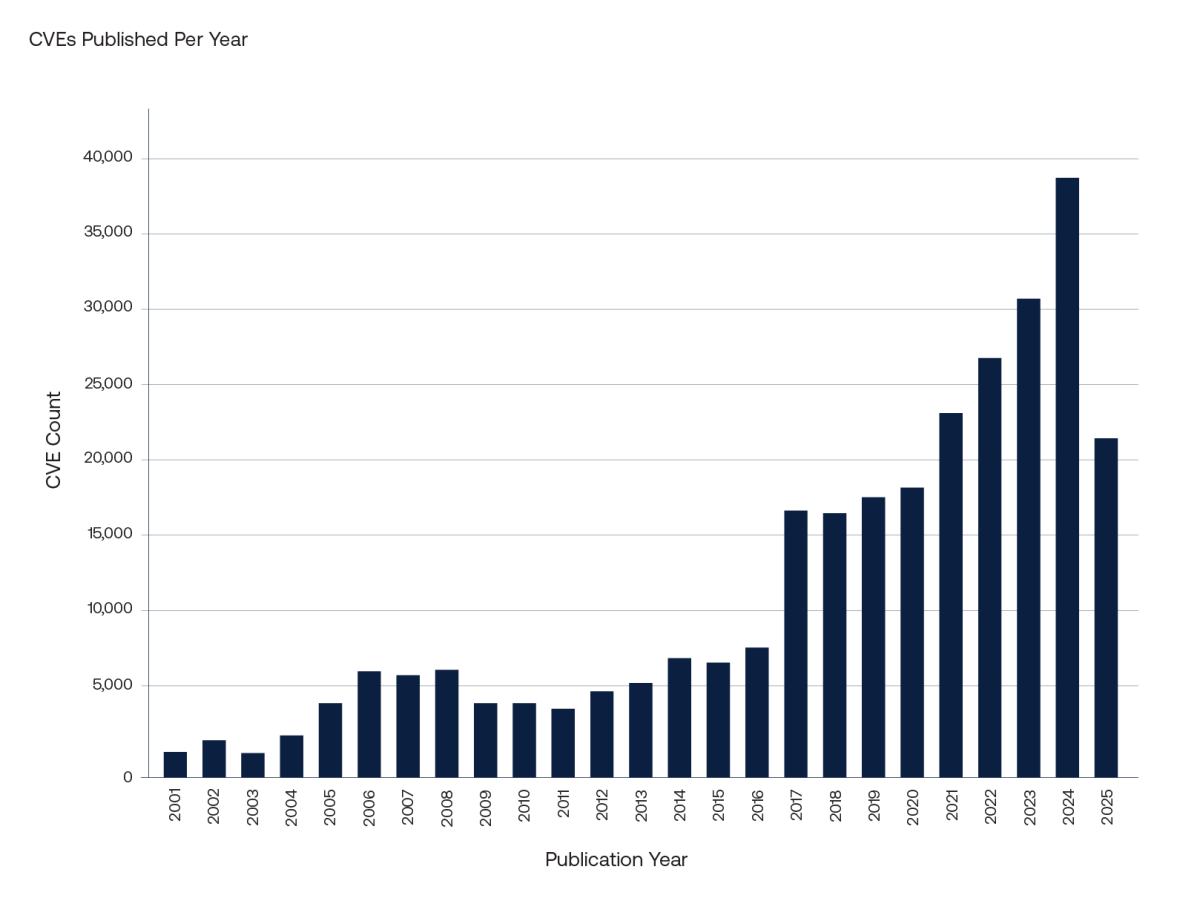

يعرض المخطط الشريطي أعلاه عدد الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) التي يتم نشرها سنويًا. وقد ظل هذا العدد في تزايد مستمر، وتسارع بشكل ملحوظ منذ عام 2022. وبحلول وقت نشر هذه المدوّنة، تم نشر أكثر من 20000 ثغرة أمنية جديدة في قاعدة بيانات الثغرات الأمنية الوطنية (NVD) منذ بداية عام 2025.

لطالما أدركت شركة Tenable الحاجة الماسة إلى تحديد فعّال لأولوية الثغرات الأمنية، إذ واصلت استراتيجية تصنيف أولوية الثغرات الأمنية (VPR) تزويد فرق الأمن برؤى دقيقة وقابلة للتنفيذ لمواجهة هذا التحدي. وتتوفر استراتيجية تصنيف أولوية الثغرات الأمنية (VPR) في منتجات Tenable التالية:

- Tenable Vulnerability Management

- Tenable Security Center

- Tenable Web App Scanning

- Tenable OT Security

- Tenable Cloud Security

- Tenable One

على الرغم من أن استراتيجية تصنيف أولوية الثغرات الأمنية (VPR) جزءًا لا يتجزأ من حلول إدارة الثغرات الأمنية من Tenable منذ إصدارها، فإنه، في ظل مشهد التهديدات دائم التطور والحجم الهائل من الثغرات الأمنية الجديدة، بات الابتكار المتواصل أمرًا ضروريًا. ومن هذا المنطلق، يسعدنا أن نقدم لك التحسينات الأخيرة التي أُجريت على استراتيجية تصنيف أولوية الثغرات الأمنية (VPR) في منصة Tenable Vulnerability Management، التي تمثل استجابة مباشرة للنمو المتسارع في الثغرات الأمنية التي تم الكشف عنها، بهدف مواصلة تحسين إمكانيات تحديد الأولويات لدينا وتمكين المؤسسات من التركيز على التهديدات الأكثر أهمية، بمزيد من الكفاءة والدقة.

التحسينات التي أُجريت على نموذج درجات تصنيف أولوية الثغرات الأمنية (VPR)

تتألف خوارزمية درجات تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن من مكونين رئيسيين، ألا وهما:

- درجة التأثير وفقًا للنظام العام لنقاط الثغرات الأمنية (CVSS)

- درجة التهديد استنادًا إلى احتمال حدوث نشاط استغلال في البيئات الفعلية في المستقبل القريب

يُستخدم نموذج تصنيف الغابة العشوائية للتنبؤ باحتمالية حدوث نشاط استغلال في المستقبل القريب، استنادًا إلى بيانات الميزة المُجمَّعة على مدار الـ 180 يومًا الماضية.

تُستخدم مجموعة متنوعة من مصادر البيانات لاستخلاص ميزات النموذج هذه.

- يوفر فريق Tenable Research بيانات متخصصة مثل: ما إذا كانت إحدى الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) قد تم استغلالها مؤخرًا في البيئات الفعلية؛ أو إذا كانت من النوع المكتشَف ولم يتم تصحيحه بعد؛ أو إذا استغلتها برامج ضارة. وتستند هذه العلامات إلى مقالات إخبارية موثوقة اطلع عليها الباحثون لدينا في مجال الأمن.

- يمكن الاستفادة من الذكاء الاصطناعي التوليدي لمعالجة قائمة منسقة من المقالات الإخبارية على نطاق واسع وتقديم معلومات مشابهة، بالإضافة إلى تفاصيل أخرى مثل ممثلي التهديد المستهدفين للثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE).

- يتم الحصول على بيانات الإرسال للبرامج الضارة من موجزات معلومات التحليل الذكي للتهديدات، بينما يتم الحصول على البيانات الوصفية الأخرى الخاصة بالثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) من قاعدة بيانات الثغرات الأمنية الوطنية ووكالة الأمن الإلكتروني وأمن البنية التحتية (CISA).

ترتبط احتمالية الاستغلال الناتجة عن نموذج التعلم الآلي بدرجة تهديد ضمن النطاق 0-5، ثم يتم دمجها مع درجة التأثير وفقًا للنظام العام لنقاط الثغرات الأمنية (CVSS) للوصول إلى استراتيجية تصنيف أولوية الثغرات الأمنية (VPR). وتقع هذه الدرجة ضمن النطاق 0-10، بما يماثل الدرجة الأساسية وفقًا للنظام العام لنقاط الثغرات الأمنية (CVSS).

تصنيف أولوية الثغرات الأمنية (VPR) = (درجة التأثير/ 6)*5 + درجة التهديديتم تصنيف درجة الخطورة في استراتيجية تصنيف أولوية الثغرات الأمنية (VPR) على أنها منخفضة (0–4) أو متوسطة (4–7) أوعالية (7–9) أو شديدة (9–10)، بما يماثل استراتيجية درجة الخطورة وفقًا للنظام العام لنقاط الثغرات الأمنية (CVSS). ويراقب أيضًا فريق البحث لدى شركة Tenable الدرجات في استراتيجية تصنيف أولوية الثغرات الأمنية (VPR)، ويتمتع بالقدرة على الترقية أو التخفيض لأي درجة، يعتبرها غير مألوفة.

للاطلاع على مزيد من المعلومات التفصيلية بشأن نموذج استراتيجية تصنيف أولوية الثغرات الأمنية (VPR)، يُرجى الرجوع إلى المستند التقني المتاح للجمهور.

استراتيجيات تحديد الأولوية

فيما يلي بعض الاستراتيجيات الأكثر شيوعًا التي تستخدمها فرق الأمن لتحديد أولوية الثغرات الأمنية.

درجة الخطورة وفقًا للإصدار 3 من النظام العام لنقاط الثغرات الأمنية (CVSSv3)

تُعد استراتيجية درجة الخطورة وفقًا للنظام العام لنقاط الثغرات الأمنية (CVSS) المذكورة أعلاه، إحدى استراتيجيات تحديد الأولوية الأكثر استخدامًا على نطاق واسع. ومع ذلك، فإنها تلاقي مشكلة تتمثل في تصنيف عدد كبير من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) على أنها عالية الخطورة أو شديدة الخطورة. مما يؤدي إلى مواجهة وضع يتم فيه تحديد الأولوية لعدد كبير من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) بهدف معالجتها، ويجعل من الصعب على الفرق تحديد أيٍّ منها الأكثر أهمية أو من أين يجب البدء، دون الاستفادة من بيانات إضافية.

نظام حساب نقاط التنبؤ بالاستغلال (EPSS)

تسعى استراتيجية نظام حساب نقاط التنبؤ بالاستغلال (EPSS) إلى تحقيق هدف مشابه لنموذج التهديدات في استراتيجية تصنيف أولوية الثغرات الأمنية (VPR)، إذ تهدف إلى تحديد الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) الأكثر احتمالًا للاستغلال في البيئات الفعلية. وينتج عن هذا النموذج احتمالية حدوث الاستغلال. وفي المستند التقني بعنوان "تحسين تحديد أولوية الثغرات الأمنية: تنبؤات بالاستغلال قائمة على البيانات مع رؤى مدعومة من المجتمع، "يقدم الباحثون المعنيون باستراتيجية نظام حساب نقاط التنبؤ بالاستغلال (EPSS) الحد الأمثل لاتخاذ القرار البالغ 0.36، لتحديد الثغرات الأمنية وحالات التعرض للمخاطر الشائعة ( CVE) التي يجب معالجتها. وهذا الحد هو ما نستخدمه في تحليلنا أدناه لتحديد الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) ذات الأولوية، ومن ثم تقييم مستوى الأداء. وللمستخدم الحرية في اختيار الحد الخاص به لاتخاذ القرار، مما يعني أن هذا الخيار لا يمثل الاحتمال الوحيد المتاح.

الثغرات الأمنية المُستغلة المعروفة لوكالة الأمن الإلكتروني وأمن البنية التحتية (CISA KEV)

تحتفظ وكالة الأمن الإلكتروني وأمن البنية التحتية (CISA) بقائمة من الثغرات الأمنية المُستغلة المعروفة (KEV). وقد تتمثل إحدى استراتيجيات تحديد الأولوية الممكنة في معالجة أي ثغرة تظهر في هذه القائمة أولًا. ورغم أن جميع ما يرد في هذه القائمة معروف بأنه مُستغل، فإن إضافة الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) إليها قد يستغرق بعض الوقت، مما قد يمنح مرتكبي الهجوم فترة زمنية يمكن خلالها مرور الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) المُستغلة دون اكتشافها. وتقتصر أيضًا استراتيجية الثغرات الأمنية المُستغلة المعروفة لوكالة الأمن الإلكتروني وأمن البنية التحتية (CISA KEV) بصورة محددة على المنتجات التي تستخدمها المؤسسات الخاضعة لاختصاص وكالة الأمن الإلكتروني وأمن البنية التحتية (CISA). وبالتالي، فإنها لا تشمل جميع المنتجات.

تصنيف أولوية الثغرات الأمنية (VPR) من Tenable

توفر النسخة الأصلية من استراتيجية تصنيف أولوية الثغرات الأمنية (VPR) مجموعة مُخفّضة بشكل جذري من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، التي يجب التركيز عليها مقارنةً بالنظام العام لنقاط الثغرات الأمنية (CVSS). وتوفر أيضًا بعض المعلومات السياقية لتفسير الدرجة. وتُسهم التحسينات التي أُجريت على استراتيجية تصنيف أولوية الثغرات الأمنية (VPR) في تقليص حجم مجموعة الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) ذات الأولوية بشكل أكبر، دون أي فقدان في التغطية المتعلقة بالثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) المُستغلة في البيئات الفعلية. وتوفر أيضًا النسخة المُحسّنة من استراتيجية تصنيف أولوية الثغرات الأمنية قدرًا أكبر بكثير من المعلومات السياقية، التي يتم تناولها في المستند التقني لدينا.

تتيح النسخة المُحسّنة للمستخدم النهائي الاطلاع على احتمالية الاستغلال في النموذج (احتمالية التهديد). مما يمهد السبيل أمام اعتماد استراتيجية أخرى لتحديد الأولوية، تستند بالكامل إلى تعيين حد لاحتمالية التهديد، بطريقة مشابهة لاستراتيجية نظام حساب نقاط التنبؤ بالاستغلال (EPSS). غير أن هذه الاستراتيجية لا تأخذ في الاعتبار درجة التأثير وفقًا للنظام العام لنقاط الثغرات الأمنية (CVSS)، بالطريقة ذاتها التي تعتمدها درجة استراتيجية تصنيف أولوية الثغرات الأمنية (VPR)، مما قد يجعلها غير ملائمة لبعض فرق الأمن. ويبلغ الحد الأمثل لاتخاذ القرار 0.23، الذي يوازن بين السلبيات الخاطئة والإيجابيات الكاذبة، حيث تتحدد الأولوية لكلٍ من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، التي تفوق احتمالية التهديد لديها هذا الحد، بهدف المعالجة. ويرد فيما يلي تقييم أداء هذا الحد، المُشار إليه أدناه باسم استراتيجية احتمالية التهديد في تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن (أ)، إلى جانب حد آخر يُعرف باسم (استراتيجية احتمالية التهديد في تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن (ب)).

كيفية أداء استراتيجيات تحديد أولوية الثغرات الأمنية الشائعة

هناك نوعان من الأخطاء التي يمكن أن تسببها استراتيجية تحديد أولوية الثغرات الأمنية، ألا وهما:

- السلبيات الخاطئة — الفشل في تحديد أولوية إحدى الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، التي يتبين لاحقًا ارتباطها بنشاط استغلال في المستقبل القريب

- الإيجابيات الكاذبة — تحديد أولوية إحدى الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، التي يتبين لاحقًا عدم ارتباطها بنشاط استغلال في المستقبل القريب

يُستخدم المقياسين التاليين لتقييم أداء كلٍ من استراتيجيات تحديد الأولوية الشائعة، فيما يتعلق بالخطأين المُبيّنين أعلاه، كما يلي:

- التغطية:النسبة المئوية للثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، التي ثبت ارتباطها بنشاط استغلال خلال فترة الـ 28 يومًا اللاحقة، وقامت استراتيجية المعالجة بتحديد أولويتها بشكل صحيح

- الكفاءة: النسبة المئوية للثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، التي قامت استراتيجية المعالجة المعينة بتحديد أولويتها، وثبت ارتباطها بنشاط استغلال خلال فترة الـ 28 يومًا اللاحقة.

عادةً ما تكون هناك علاقة مبادلة بين التغطية والكفاءة. ومن أجل تقليل عدد السلبيات الخاطئة (زيادة التغطية)، سيكون من المُرجح ضرورة تحديد الأولوية لعدد أكبر من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، مما يؤدي بشكل عام إلى زيادة الإيجابيات الكاذبة (انخفاض الكفاءة)، والعكس صحيح. وغالبًا ما تحدد فرق الأمن الأولوية للتغطية العالية على حساب الكفاءة، سعيًا لتقليل سطح الهجوم وتقليص احتمالية وقوع اختراق ناجح. إلا أن ذلك يأتي على حساب استهلاك المزيد من الموارد أو الوقت في معالجة ثغرات أمنية أقل أهمية، مما يؤدي إلى إهدار الجهد. لذا، من المهم تقليل عبء العمل ذاته (أي عدد الثغرات الأمنية التي يتم تصنيفها على أنها عالية أو شديدة)، حتى تتمكن الفرق من العمل بكفاءة.

كيفية مقارنة استراتيجيات تحديد أولوية الثغرات الأمنية الشائعة بحالات الاستغلال المرصودة

لتقييم الأداء التنبؤي لكلٍ من استراتيجيات تحديد الأولوية المحددة أعلاه، قامت خوارزميات علوم البيانات في شركة Tenable بتسجيل الدرجات المعنية بكل استراتيجية في 24 مارس 2025. واستنادًا إلى هذه الدرجات، جرى تحديد الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) التي سيتعين تحديد أولويتها للمعالجة وفقًا لكل استراتيجية. وعلى الرغم من عدم وجود طريقة مؤكدة لمعرفة الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) المُستغلة بنشاط في البيئات الفعلية في أي وقت، فإنه يمكننا تقدير ذلك استنادًا إلى بعض المؤشرات. وقد تم تحديد بعض الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) على أنها مُستغلة بنشاط في البيئات الفعلية، استنادًا إلى واحد أو أكثر من المعايير التالية:

- إذا تم الإبلاغ عنها علنًا باعتبارها مُستغلة خلال هذه الفترة؛

- إذا تمت إضافتها إلى استراتيجية الثغرات الأمنية المُستغلة المعروفة لوكالة الأمن الإلكتروني وأمن البنية التحتية (CISA KEV) خلال فترة التقييم؛

- أو إذا لاحظنا عمليات إرسال لبرامج ضارة تستخدم الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) خلال الفترة.

إجمالًا، رُصدت 648 حالة من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، على أنها مُستغلة بنشاط خلال فترة الـ 28 يومًا التالية لتاريخ 24 مارس 2025.

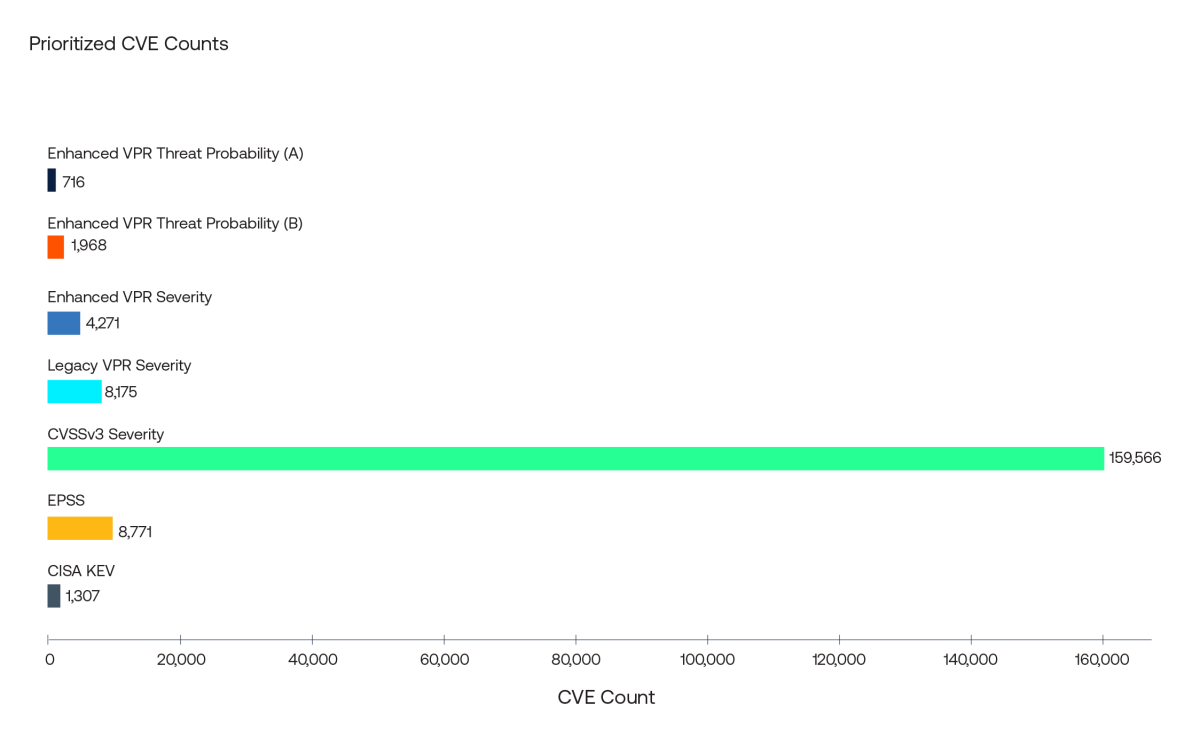

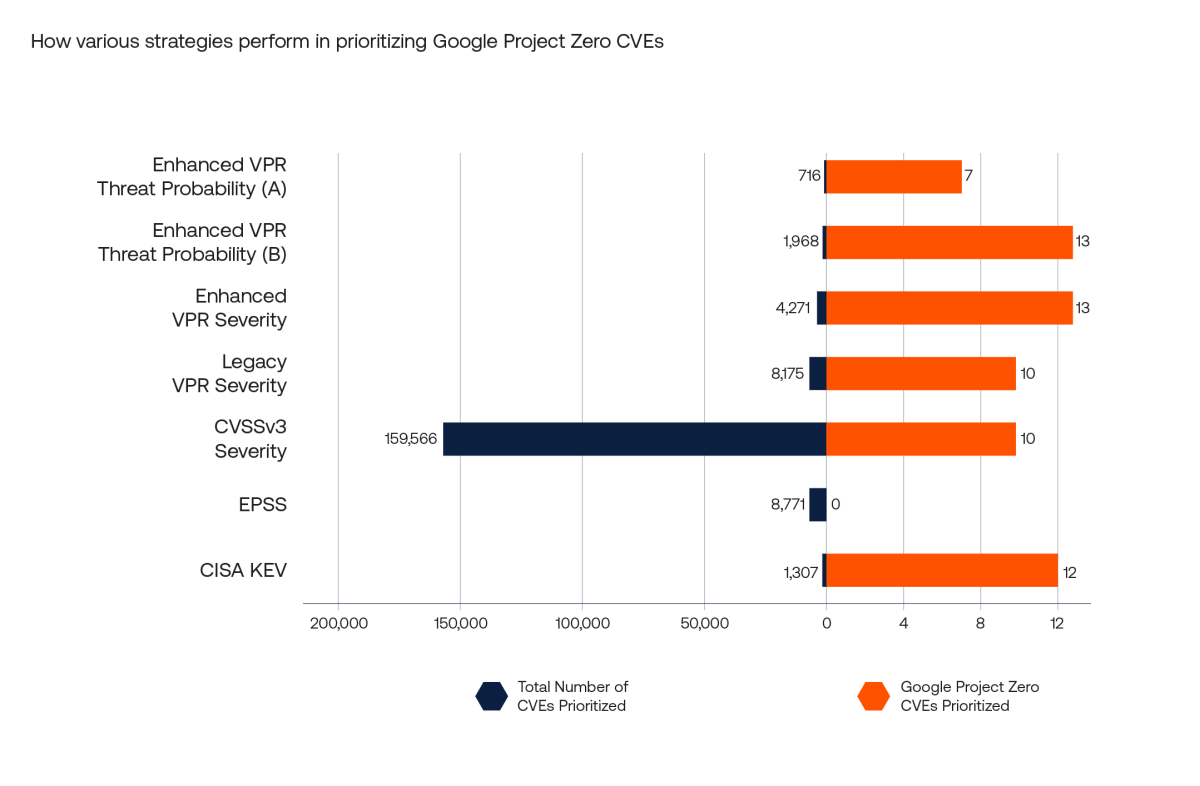

يعرض المخطط الشريطي أدناه عدد الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) التي تم تحديد أولويتها بموجب كلٍ من استراتيجيات تحديد الأولوية الشائعة المُبيّنة أعلاه. إذ تحدد كل من استراتيجية درجة الخطورة وفقًا للإصدار 3 من النظام العام لنقاط الثغرات الأمنية (CVSSv3)، واستراتيجية درجة الخطورة في تصنيف أولوية الثغرات الأمنية (VPR) المُحسَّن، واستراتيجية درجة الخطورة في تصنيف أولوية الثغرات الأمنية (VPR) القديم، الأولوية للثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) التي تم تصنيفها على أنها عالية الخطورة أو شديدة الخطورة، وذلك وفقًا لكل مقياس على حدة. ويمكن ملاحظة المشكلة المتعلقة باستراتيجية درجة الخطورة وفقًا للإصدار 3 من النظام العام لنقاط الثغرات الأمنية (CVSSv3) على الفور: إذ يتم إيلاء الأولوية لعدد كبير جدًا من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE). وقد أُدرِجت استراتيجيتي احتمالية التهديد في تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن على النحو التالي: تستخدم استراتيجية احتمالية التهديد في تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن (أ) الحد الأمثل البالغ 0.23، وتستخدم استراتيجية احتمالية التهديد في تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن (ب) حدًا بديلًا يبلغ 0.02. تُسهم الاستراتيجية الأولى في تسهيل إجراء مقارنة عادلة بين استراتيجية احتمالية التهديد في تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن واستراتيجية نظام حساب نقاط التنبؤ بالاستغلال (EPSS)، حيث يتم تقييم استراتيجية نظام حساب نقاط التنبؤ بالاستغلال (EPSS) باستخدام حدها الأمثل البالغ 0.36. أما الحد الثاني، فيعطي الأولوية للتغطية على حساب الكفاءة من خلال خفض قيمة حد اتخاذ القرار إلى 0.02.

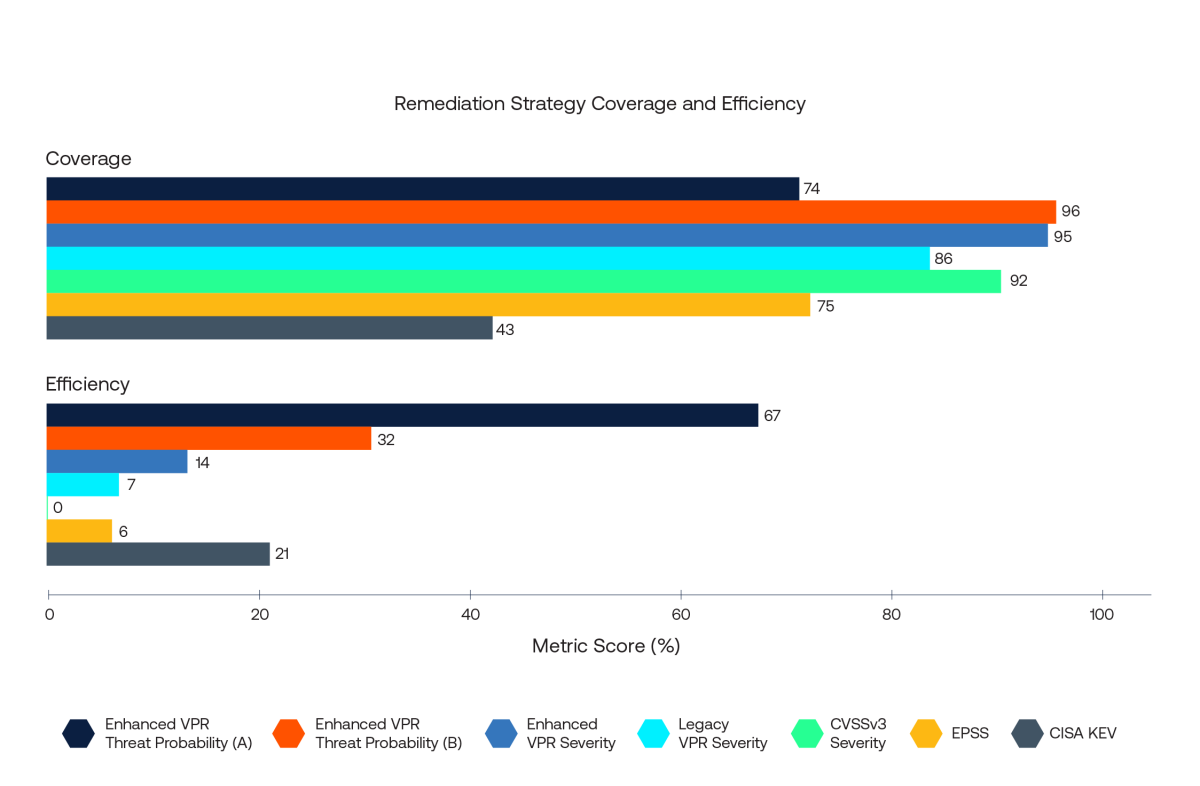

ترد المقاييس الخاصة بالتغطية والكفاءة لكلٍ من هذه الاستراتيجيات في المخطط الشريطي التالي.

يمكن ملاحظة أن كلًا من استراتيجية احتمالية التهديد في تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن (ب)، واستراتيجية درجة الخطورة في تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن، واستراتيجية درجة الخطورة في تصنيف أولوية الثغرات الأمنية (VPR) القديم، واستراتيجية درجة الخطورة وفقًا للإصدار 3 من النظام العام لنقاط الثغرات الأمنية (CVSSv3)، قد سجلَت جميعها درجة عالية للغاية من حيث التغطية. فقد نجحت هذه الاستراتيجيات الأربع في إيلاء الأولوية بشكل صحيح لما يتراوح بين 560 و620 من أصل 648 حالة من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) المرتبطة بنشاط استغلال. ويكمن الاختلاف الجوهري في العدد الإجمالي للثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، التي حددت كل استراتيجية أولويتها. إذ قامت استراتيجية درجة الخطورة وفقًا للإصدار 3 من النظام العام لنقاط الثغرات الأمنية (CVSSv3)، في سبيل تحقيق تغطيتها العالية، بتحديد الأولوية لما يقرب من 160000 حالة من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، وهو ما يُشكل عبء عمل ضخم يفوق قدرة فرق الأمن، وينعكس ذلك في نسبة كفائتها، التي لا تتجاوز 0% تقريبًا.

وعلى النقيض من ذلك، قامت استراتيجية درجة الخطورة في تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن بتسجيل درجة تغطية مماثلة لتلك الخاصة باستراتيجية درجة الخطورة وفقًا للإصدار 3 من النظام العام لنقاط الثغرات الأمنية (CVSSv3)، إلا أنها حددت الأولوية لما يقرب من 4000 حالة من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) (كفاءة بنسبة 14%). الأمر الذي يُعد قفزة هائلة في مستوى الكفاءة. بينما قامت استراتيجية احتمالية التهديد في تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن (ب) بتسجيل درجة تغطية أعلى قليلًا بلغت نسبتها 96%، مع إيلاء الأولوية لأقل من 2000 حالة من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، مما أدى إلى تحقيق كفاءة بنسبة 32%. (كما أُشير سابقًا، لا تأخذ استراتيجيتي احتمالية التهديد في تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن في الاعتبار درجة التأثير وفقًا للإصدار 3 من النظام العام لنقاط الثغرات الأمنية (CVSS v3).)

عند مقارنة استراتيجية احتمالية التهديد في تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن (أ) بـاستراتيجية نظام حساب نقاط التنبؤ بالاستغلال (EPSS) (تستخدم كلتا الاستراتيجيتين حدودهما المثلى لاتخاذ القرار)، يمكن ملاحظة أن استراتيجية احتمالية التهديد في تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن (أ) تُحقق أداءً مماثلًا لاستراتيجية نظام حساب نقاط التنبؤ بالاستغلال (EPSS) من حيث التغطية (74% مقابل 75%)، إلا أنها تتفوق على استراتيجية نظام حساب نقاط التنبؤ بالاستغلال (EPSS) من حيث الكفاءة (67% مقابل 6%). وقد نجحت كل من استراتيجية احتمالية التهديد في تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن (أ) واستراتيجية نظام حساب نقاط التنبؤ بالاستغلال (EPSS) بشكل صحيح في تحديد 479 و483 من أصل 648 حالة من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) المرتبطة بنشاط استغلال، على التوالي. ومع ذلك، فإن العدد الإجمالي للثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) التي حددت أولويتها استراتيجية احتمالية التهديد في تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن (أ) لا يتجاوز 716 حالة، مقارنةً بما يقرب من 8800 حالة في استراتيجية نظام حساب نقاط التنبؤ بالاستغلال (EPSS). وأخيرًا، فإن تحديد الأولوية لتلك الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) في استراتيجية الثغرات الأمنية المُستغلة المعروفة لوكالة الأمن الإلكتروني وأمن البنية التحتية (CISA KEV) فقط، لا يتيح اكتشاف سوى 276 من أصل 648 حالة من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) (تغطية بنسبة 43%)، ومع ذلك يظل مستوى الكفاءة مرتفعًا نسبيًا ويتم تقديره بنسبة 21%.

بالمقارنة مع التغطية التي توفرها استراتيجيات تحديد الأولوية الشائعة الأخرى، تُحقق استراتيجية تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن أداءً مماثلًا أو أفضل من حيث تسليط الضوء بشكل صحيح على الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) المُستغلة بنشاط في البيئات الفعلية. ومع ذلك، فإن ما يميز هذه النسخة المُحسَّنة حقًا هو كفاءتها العالية في توجيه الجهود. تتحقق مستويات التغطية المشابهة، رغم أن استراتيجيات تصنيف أولوية الثغرات الأمنية المُحسَّن تحدد الأولوية لعدد أقل بكثير من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) مقارنةً بالبدائل. ويُسهم هذا المكسب من حيث مستوى الكفاءة في تمييز استراتيجية تصنيف أولوية الثغرات الأمنية (VPR) عن استراتيجيات تحديد الأولوية المنافِسة.

كيفية أداء استراتيجيات تحديد أولوية الثغرات الأمنية الشائعة مقارنةً بالثغرات الأمنية البارزة الأخيرة

يعرض التحليل أعلاه أداء كل استراتيجية في مواجهة الثغرات الأمنية المُستغلة بنشاط في البيئات الفعلية. ونظرًا لعدم وجود طريقة لمعرفة الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) المُستغلة في أي وقت معين، فإن المقارنة الأولى تقترب من ذلك استنادًا إلى مؤشرات الاستغلال التي تمت ملاحظتها. ويُستخدم التعريف ذاته، المُستغلة في البيئات الفعلية، كما تم استخدامه، لتدريب نموذج استراتيجية تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن، مما يُدخل قدرًا من التحيز في النتائج. ولحل تلك المسألة، هناك وجهة نظر أخرى تتمثل في مقارنة أداء كل استراتيجية بقائمة من الثغرات الأمنية البارزة الأخيرة — الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) المُعلن عنها، التي من المعروف أنه تم استغلالها — ومن المتوقع أن تصبح ذات أولوية. ويمكننا مقارنة عدد الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) البارزة، التي تحدد كل استراتيجية أولويتها، لكن يجب أيضًا أن نأخذ في الاعتبار العدد الإجمالي لتلك الثغرات الأمنية وحالات التعرض التي تحدد كل استراتيجية أولويتها. ستتمثل أفضل استراتيجية في تلك التي تعطي الأولوية لأكبر عدد من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) البارزة، مع الحفاظ على عدد صغير إجمالًا من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) ذات الأولوية. ويتيح هذا المزيج لفرق الأمن العمل بكفاءة دون المساس بعوامل السلامة.

فريق Project Zero لشركة Google

يحتفظ فريق Project Zero لشركة Google بمجموعة بيانات متاحة للجمهور، تحتوي على حالات معروفة علنًا من الثغرات الأمنية المكتشَفة ولم يتم تصحيحها. وقد تمت مقارنة استراتيجيات تحديد الأولوية المذكورة أعلاه بقائمة تضم 13 ثغرة من هذه الثغرات الأمنية، التي جرى الكشف عنها خلال الفترة من 1 يناير 2025 إلى 24 مارس 2025. ومن المتوقَع أن تحدد كل من هذه الاستراتيجيات الأولوية لنسبة عالية من هذه الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، نظرًا لأنها بارزة، ومُستغلة في البيئات الفعلية، وتم نشرها مؤخرًا نسبيًا.

عند تقييم أداء كل استراتيجية، يجب أيضًا أخذ العدد الإجمالي للثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) ذات الأولوية في الاعتبار. ويعرض المخطط أدناه عدد الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) التي رصدها فريق Project Zero لشركة Google، التي حددت كل استراتيجية أولويتها، إلى جانب العدد الإجمالي للثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) التي حددت كل استراتيجية أولويتها.

تتفوق كل من استراتيجيتي احتمالية التهديد في تصنيف أولوية الثغرات الأمنية (VPR) المُحسَّن (ب) ودرجة الخطورة في تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن على جميع الاستراتيجيات الأخرى، فيما يتعلق بالثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، إذ تحدد كلاهما الأولوية لجميع الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) البالغ عددها 13، بهدف المعالجة. تُحقق كل من استراتيجيتي درجة الخطورة في تصنيف أولوية الثغرات الأمنية (VPR) القديم ودرجة الخطورة وفقًا للإصدار 3 من النظام العام لنقاط الثغرات الأمنية (CVSSv3) أداءً مشابهًا، من حيث تحديد الأولوية لنسبة عالية من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، التي رصدها فريق Project Zero لشركة Google. ومع ذلك، يمكنك ملاحظة التباين في العدد الإجمالي للثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) ذات الأولوية على النحو التالي: فكما أوضحنا في التحليل السابق، في هذه الحالة، تحدد كل من استراتيجيتي تصنيف أولوية الثغرات الأمنية (VPR) المُحسَّن الأولوية لأقل الأعداد إجمالًا بفارق بسيط (باستثناء استراتيجية الثغرات الأمنية المُستغلة المعروفة لوكالة الأمن الإلكتروني وأمن البنية التحتية (CISA KEV))، مما يجعل هاتين الاستراتيجيتين أكثر كفاءة. أما استراتيجية الثغرات الأمنية المُستغلة المعروفة لوكالة الأمن الإلكتروني وأمن البنية التحتية (CISA KEV)، فتحدد الأولوية لعدد 12 من أصل 13 حالة من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، التي رصدها فريق Project Zero لشركة Google، إلا أنها ليست استراتيجية تطلعية وأداؤها ضعيف فيما يتعلق بتغطية الثغرات الأمنية المُستغلة حديثًا. ويتضح ذلك من خلال التغطية المنخفضة لهذه الاستراتيجية في مواجهة الثغرات الأمنية المُستغلة في البيئات الفعلية الواردة في قسم الأداء مقابل الاستغلال المُلاحَظ أعلاه.

حددت استراتيجية احتمالية التهديد في تصنيف أولوية الثغرات الأمنية (VPR) المُحسَّن (أ) 7 حالات فقط من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، نظرًا لسعيها إلى تحقيق التوازن بين التغطية والكفاءة. أما استراتيجية احتمالية التهديد في تصنيف أولوية الثغرات الأمنية (VPR) المُحسَّن (ب)، التي ينصب تركيزها على التغطية أكثر من الكفاءة، فتحدد الأولوية لجميع الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) البالغ عددها 13. وعلى النقيض من ذلك، تحدد استراتيجية نظام حساب نقاط التنبؤ بالاستغلال (EPSS) ما يبلغ مجموعه 8771 حالة من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) للمعالجة، وهو ما يزيد عن العدد المحدد في كلٍ من الاستراتيجيات: احتمالية التهديد في تصنيف أولوية الثغرات الأمنية (VPR) المُحسَّن (أ)، واحتمالية التهديد في تصنيف أولوية الثغرات الأمنية (VPR) المُحسَّن (ب)، ودرجة الخطورة في تصنيف أولوية الثغرات الأمنية (VPR) المُحسَّن. وعلى الرغم من ذلك، فإنها لا تعطي الأولوية لأيٍّ من هذه الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) بهدف المعالجة.

الخاتمة

يكمن الهدف الأول من استراتيجية أداء تصنيف أولوية الثغرات الأمنية (VPR) في تحديد الأولوية لمعالجة تلك الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، المتوقع ارتباطها بنشاط استغلال في البيئات الفعلية في المستقبل القريب، مع الأخذ أيضًا في الاعتبار التأثير المتوقَع لهذا الاستغلال. ومن هذا المنطلق، يكمن الهدف في الاستفادة من كفاءة الإصدار القديم من خلال تحديد الأولوية لمجموعة أصغر من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE)، دون أي تراجع في تغطية التهديدات النشطة.

لقد تحقق هذا الهدف بوضوح، حيث إن استراتيجية درجة الخطورة في تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن، تحدد الأولوية لنصف العدد من الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVE) مقارنةً باستراتيجية درجة الخطورة في تصنيف أولوية الثغرات الأمنية (VPR) القديم، دون أي نقص في التغطية. وتفتح أيضًا المعلومات الإضافية، التي توفرها النسخة المُحسّنة، الباب أمامك لوضع استراتيجيات تستند إلى احتمالية التهديد، ما قد يحقق مكاسب إضافية في الكفاءة، أو حتى استخدام احتمالية التهديد كطبقة إضافية ضمن استراتيجية تحديد الأولوية لديك.

تتوفر استراتيجية تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن في منصة Tenable Vulnerability Management. وستتيح التحسينات التي أُجريت على استراتيجية تصنيف أولوية الثغرات الأمنية (VPR) المُحسّن لعملاء Tenable ما يلي:

- تحسين كفاءة جهودهم في المعالجة

- تقليل الإرهاق الناتج عن التنبيهات التي يمكن أن يسببها الكم الهائل من النتائج المستخلصة من الاستراتيجيات الأخرى

- وضع استراتيجيات معالجة جديدة ومخصصة قائمة على المخاطر، تستند إلى احتمالية التهديد

- تركيز جهودهم على التهديدات الأكثر أهمية

تعرف على المزيد

- لمعرفة المزيد عن التحسينات التي أُجريت على استراتيجية تصنيف أولوية الثغرات الأمنية (VPR)، يمكنك الاطلاع على المستند التقني لدينا.

- هل أنت مستعد لمشاهدة استراتيجية تصنيف أولوية الثغرات الأمنية (VPR) على أرض الواقع؟ ابدأ تجربتك المجانية لمنصة Tenable Vulnerability Management اليوم.

- Exposure Management

- Vulnerability Management