اكتشف لماذا يوجد

قائد واحد واضح في إدارة التعرض للمخاطر

أخبار وموارد متعلقة بـ Exposure management

تخفيف المخاطر الإلكترونية التي تؤثر على الأعمال باستخدام Tenable One

توقف عن ملاحقة تنبيهات الأمن الإلكتروني المنفصلة. احصل على سياق الأعمال ومعلومات بيانات التهديدات والرؤية الموحدة للعثور على المخاطر ذات الأولوية القصوى وإصلاحها عبر سطح الهجوم بأكمله - كل ذلك في حل واحد لإدارة التعرض للمخاطر.

Comprehensive asset inventory

Dynamic attack path mapping

Predictive prioritization

Orchestration and remediation

Advanced analytics and reporting

Accelerate search, insight and action with generative AI that uncovers hidden risks and amplifies security expertise across your environment.

Gain a unified view of all your assets and risk across your attack surface: unseen assets, IT, OT, IoT, cloud, identities and applications.

Understand attacker accessibility through visualizations of cross-domain relationships, so you can block your most critical attack paths.

Focus your efforts on what matters most: the critical exposures attackers are most likely to exploit.

Accelerate response with automated workflows and prescriptive guidance that streamline remediation efforts.

Streamline measurement and communication of cyber exposure with business-aligned views to optimize decision making and investments.

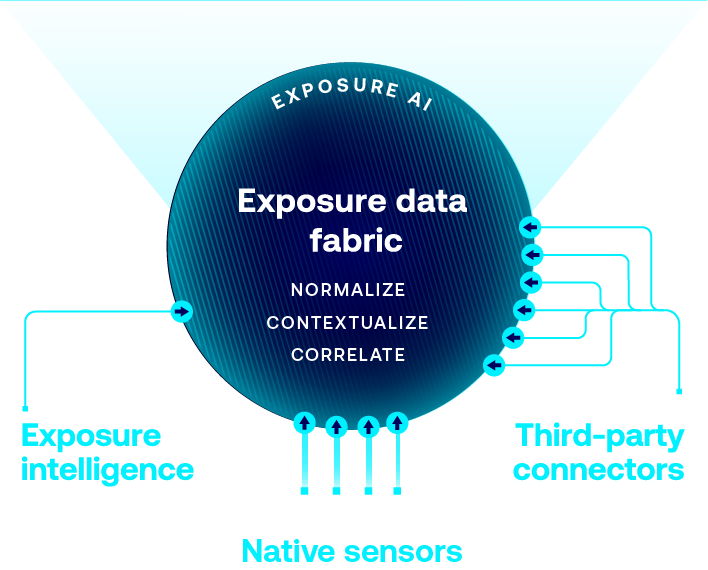

Tap into the most comprehensive threat and vulnerability knowledgeable, combining insights from Tenable Research, the National Vulnerability Database (NVD) and trusted third-party sources.

Use native attack surface discovery for cloud, identities, IT, IoT, OT, AI, applications, containers and Kubernetes that Tenable product sensor fuel.

Seamlessly connect asset and exposure data from your existing tools to enrich Tenable intelligence and get comprehensive exposure context.

Leverage the world’s largest repository of asset, exposure, and threat context that powers ExposureAI’s unparalleled insights.

Organize data to reduce redundancy and improve integrity, consistency and efficiency.

Enrich data with additional insights, making it more actionable and useful.

Identify and surface critical relationship context to core business services and functions.

دمج الإمكانيات القوية للإدارة الشاملة للتعرض للمخاطر

قلل من سطح الهجوم لديك باستخدام إمكانيات إدارة التعرض للمخاطر المتخصصةTenable One التي تكتشف حالات التعرض للمخاطر الحرجة وإعطائها الأولوية وإصلاحها لجميع أصولك عبر جميع البيئات لديك.

تقليص المخاطر المرتبطة بالسحابة

باستخدام منصة أمان السحابة الخاصة بالمخاطر المرتبطة بالسحابة

تحديد مصادر السحابة

تخلص من العروض المجزأة واكشف عن وضع الأمان السحابي الشامل بشكل شامل.كشف مخاطر السحابة الخطيرة

استخدم أدوات أمان السحابة المتكاملة، مثل منصة حماية التطبيقات السحابية الأصلية (CNAPP)، وإدارة وضع أمان السحابة (CSPM)، وحماية عبء العمل السحابي (CWP) لمعرفة كيفية دمج مخاطر السحابة وتصاعدها عبر سطح الهجوم الخاص بك.تقليل مخاطر السحابة

تخلص من مخاطر السحابة ذات الأولوية من خلال فرض مبادئ الثقة الصفرية مثل أقل قدر من الأذونات والوصول في الوقت المناسب.

الحد من التعرض للثغرات الأمنية

باستخدام حل إدارة الثغرات الأمنية رقم 1 على مستوى العالم

تعرف على جميع أنواع الثغرات الأمنية

يمكن كشف الثغرات الأمنية المؤثرة في بيئة تكنولوجيا المعلومات لديك.كشف الثغرات الأمنية ذات الأولوية

اكتشف بسرعة التهديدات الإلكترونية ذات الأولوية ذات الاحتمالية العالية للهجوم والتأثير على الأعمال.تخلص من المخاطر الإلكترونية الحرجة

اتخذ إجراءات سريعة وحاسمة للتخلص من المخاطر الحرجة وتنفيذ عمليات الإصلاحات.

تخلص من المخاطر المرتبطة بالتكنولوجيا التشغيلية

باستخدام Tenable OT Security لبيئات التكنولوجيا التشغيلية/تكنولوجيا المعلومات المتقاربة

حدد كل أصول التكنولوجيا التشغيلية/تكنولوجيا المعلومات.

يمكنك رؤية جميع الأصول الموجودة في بيئتك المتقاربة من واجهة واحدة.اكشف عن الثغرات الأمنية الحرجة

حدد نقاط الضعف الأمنية التي تُشكل تهديدًا لشركتك بشكل استباقي.تخلص من المخاطر ذات الأولوية.

تخلص من المخاطر التي قد تتعرض لها قبل أن يستغلها المهاجمون.

تخلص من المخاطر المرتبطة بالهوية

باستخدام الحماية الشاملة من Tenable Identity Exposure

تعرف على حقيقة هويتك الكاملة

يمكنك توحيد جميع الهويات عبر Active Directory والهوية الهجينة وEntra ID.اكشف ثغرات الهوية ذات الامتيازات

اكتشف كيف تتفاعل مخاطر السحابة وتتصاعد عبر سطح الهجوم لديك.تخلص بسرعة من المخاطر القائمة على الهوية

تخلص سريعًا من الثغرات الأمنية التي لديها أعلى احتمالية للاستغلال بناءً على الهوية.

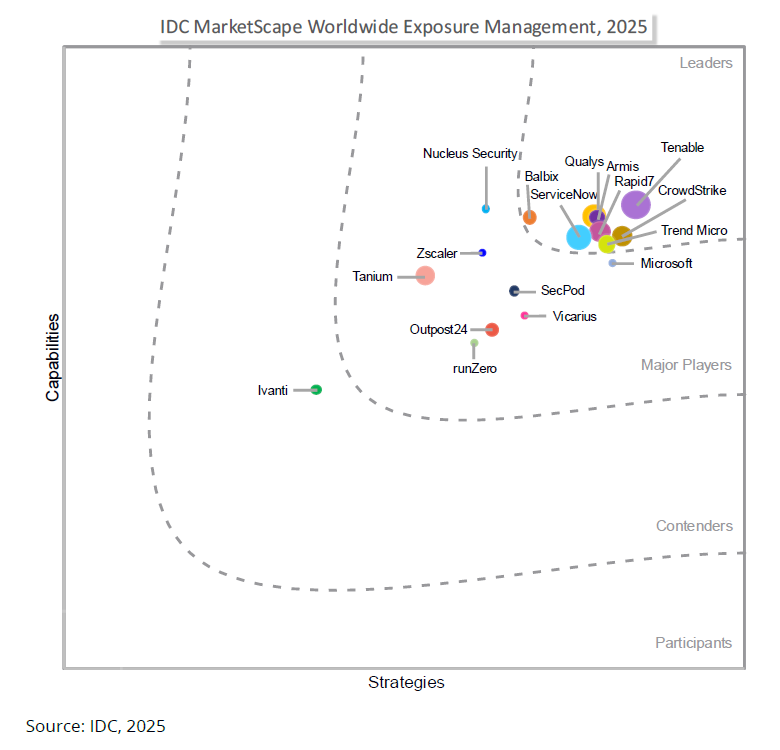

تحظى بالاعتراف كقائد في إدارة التعرض من قبل محللي الصناعة

تم اختيار شركة Tenable شركة رائدة في تقرير 2025 Gartner® Magic Quadrant™️ for Exposure Assessment Platforms

تم اختيار شركة Tenable كشركة رائدة في IDC MarketScape Worldwide Exposure Management 2025 Vendor Assessment

تم اختيار شركة Tenable كشركة رائدة في The Forrester Wave™: حلول إدارة الثغرات الأمنية الموحدة، الربع الثالث من عام 2025

شاهد ما يقوله العملاء عن حلول إدارة التعرض للمخاطر من Tenable

وفقًا للمراجعات على Gartner Peer Insights™

تحويل معلومات بيانات التهديدات إلى حلول عملية

من بين آلاف الثغرات الأمنية التي يكتشفها المحللون كل عام، كيف يمكنك العثور على الثغرات التي تهمك حقًا؟ Tenable Research تكشف الحقيقة: 3% فقط هي المخاطر الحقيقية التي تُعرض عملك للخطر بالفعل.

باعتبارها أكبر منظمة لأبحاث إدارة التعرض للمخاطر في الصناعة، تساعدك Tenable Research على التغلب على هذا الضجيج. راجع الثغرات الأمنية وحالات التعرض للمخاطر الشائعة (CVEs) من جميع أنحاء العالم واطلع على معلومات التهديدات ورؤى علوم البيانات والتنبيهات والإرشادات الأمنية المهمة، حتى تتمكن من التركيز على القليل المهم منها.

استكشاف أحدث الأبحاث113ألف

من الثغرات الأمنية تم تقييمها باستخدام ما يزيد على 297,000+ مكوّن إضافي

759

الثغرات الأمنية التي تم الكشف عنها من خلال Tenable Research

Tenable One

منصة إدارة التعرض للمخاطر

تعمل إدارة التعرض للمخاطر على توحيد الرؤية والرؤى والإجراءات عبر سطح الهجوم بأكمله. يمكنك الحصول على السياق الفني وسياق الأعمال لتحديد أولويات الثغرات الأمنية التي تُشكل أكبر خطر وفهم كيفية تضافر التهديدات لزيادة المخاطر. وبفضل المعالجة والتنظيم الآليين، يتمكن فريقك من إصلاح المخاطر بسرعة والتخلص من الثغرات الأمنية ذات الأولوية قبل أن تتحول إلى خرق أمني.

تعرف على المزيدتعرف على Tenable على أرض الواقع

هل تريد معرفة كيف يمكن لشركة Tenable مساعدة فريقك في الكشف عن الثغرات الأمنية ذات الأولوية التي تعرض عملك للخطر والتخلص منها؟

أكمل هذا النموذج للحصول على مزيد من المعلومات.