Tenable

OT Security

حل الأمان الموحد لبيئات التكنولوجيا التشغيلية/تكنولوجيا المعلومات المتقاربة

حماية الأنظمة الحيوية دون تعطيل العمليات.

طلب إصدار تجريبي

تحكم في أصولك

حدد كل أصول التكنولوجيا التشغيلية/تكنولوجيا المعلومات.

توحيد رؤية كل الأصول في بيئتك المتقاربة من واجهة واحدة.

اكتشف الثغرات الأمنية الحرجة.

حدد نقاط الضعف في بيئة التكنولوجيا التشغيلية بشكل استباقي.

تخلص من المخاطر ذات الأولوية.

تخلص من المخاطر التي قد تتعرض لها قبل استغلالها.

توحيد الرؤية والتحكم في تكنولوجيا المعلومات/التكنولوجيا التشغيلية

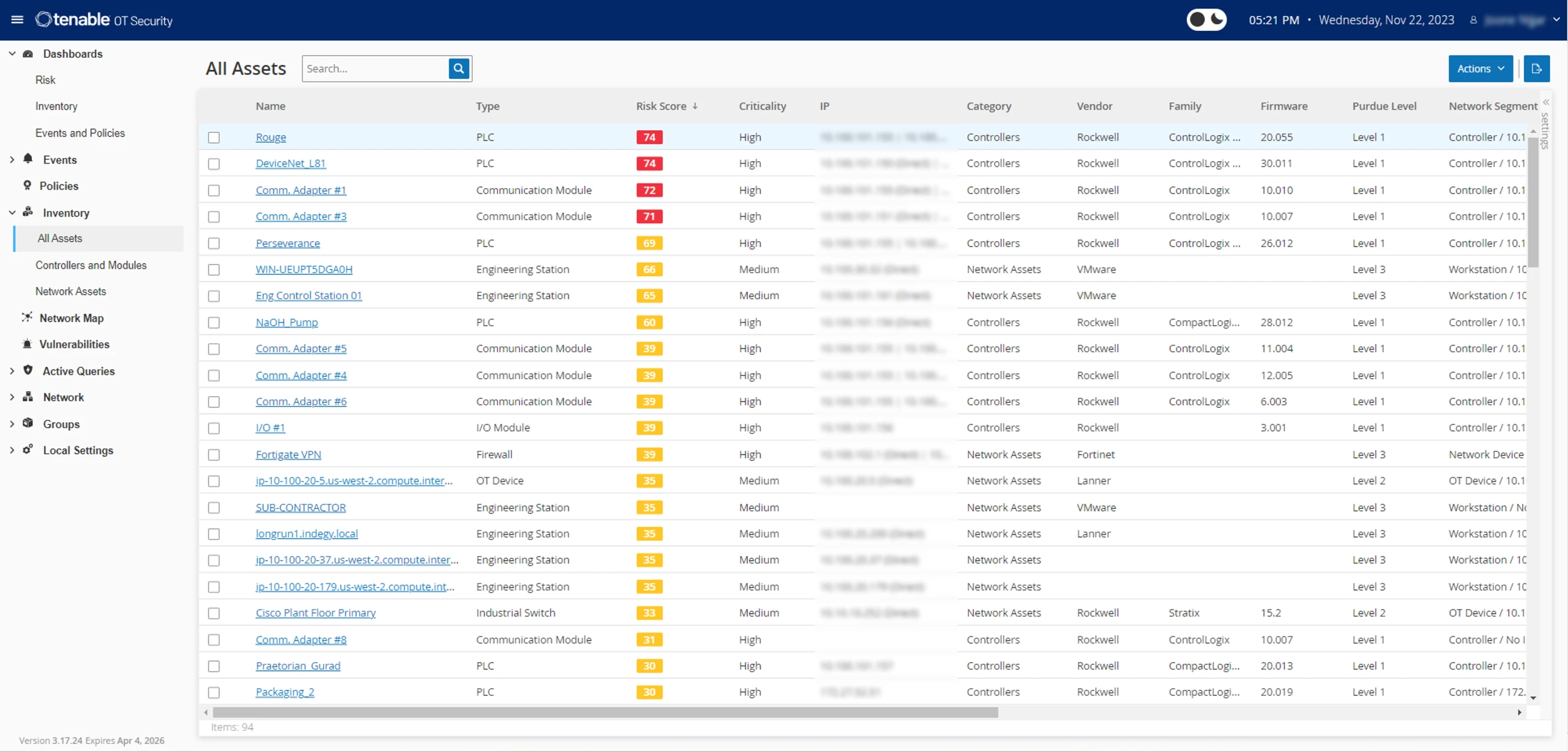

رؤية شاملة للأصول

استمتع بأتمتة عملية اكتشاف الأصول وإنشاء مخططات للأصول المرئية للحصول على عرض موحد لأصول الشبكة، بما في ذلك محطات العمل والخوادم وأجهزة التحكم الصناعية وأجهزة إنترنت الأشياء. واستخدم محركات الموصلات لاستهداف التطبيقات التي تُدير أجهزة إنترنت الأشياء والعلاقات للحصول على مخزون كامل. كما يمكنك إدارة أصولك من خلال تتبع إصدارات البرامج الثابتة ونظام التشغيل والتكوين الداخلي والتطبيقات والمستخدمين والأرقام التسلسلية وتكوين اللوحة الخلفية لكل من المعدات المعتمدة على تكنولوجيا المعلومات والتكنولوجيا التشغيلية.

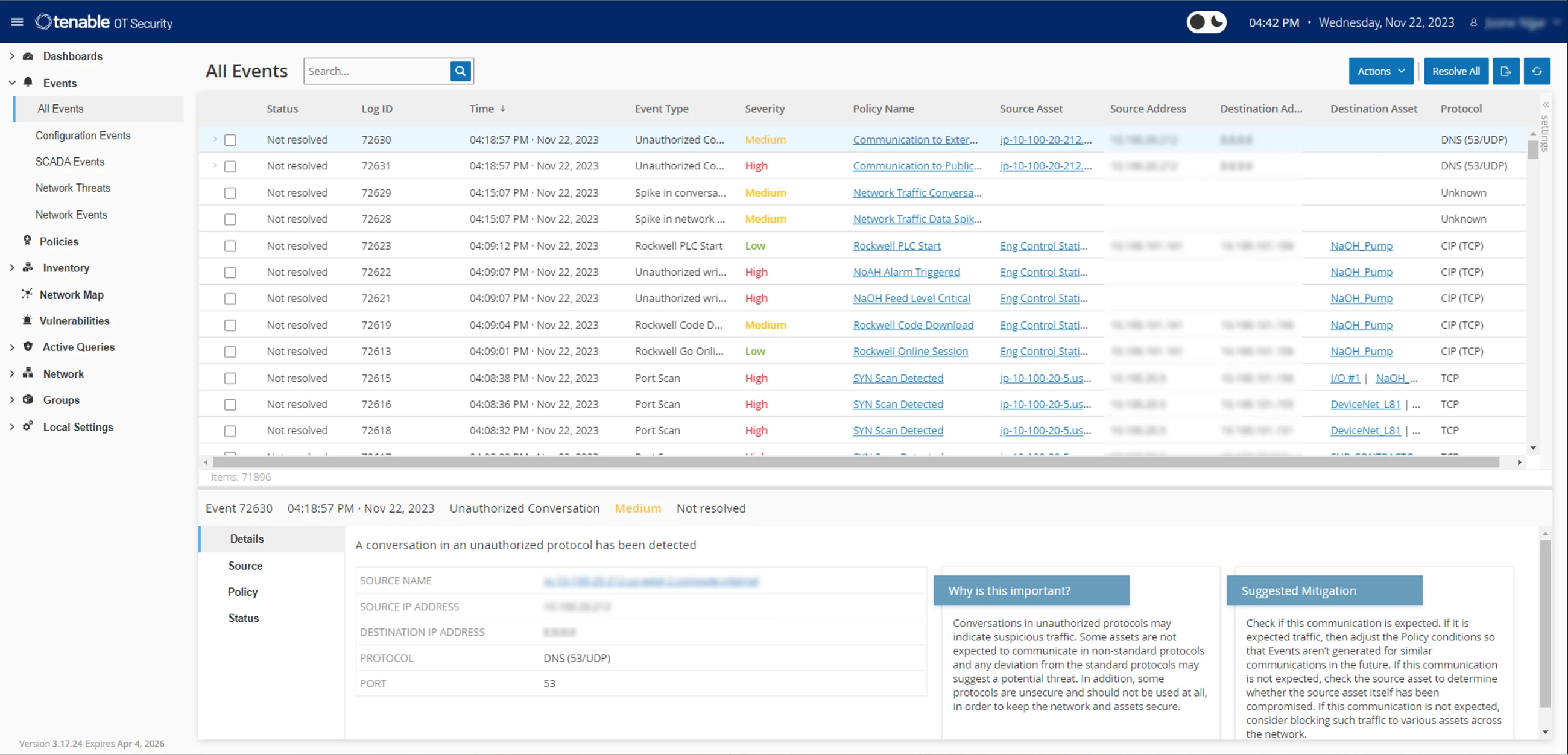

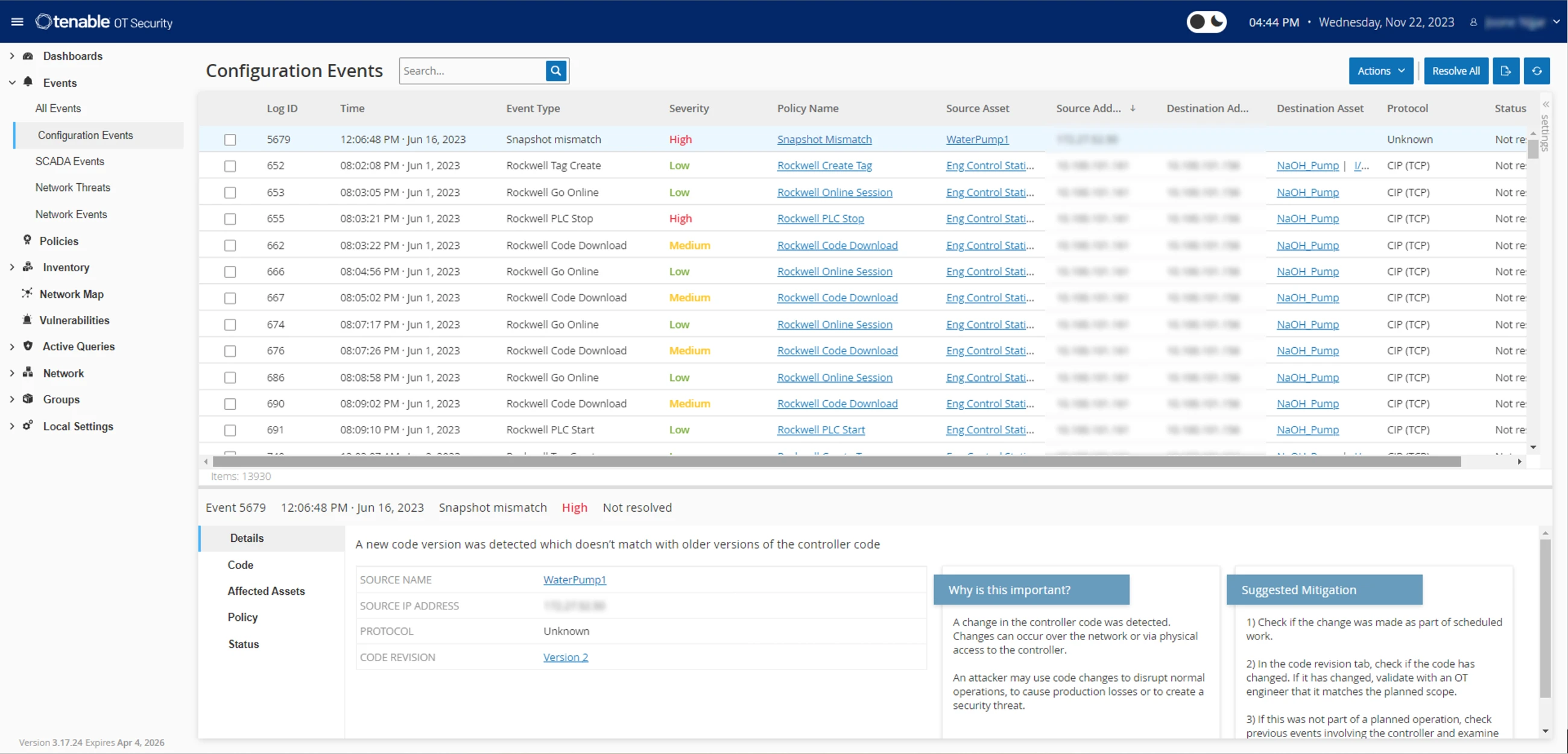

الكشف المتقدم عن التهديدات والأمور غير الطبيعية

استخدم محرك الاكتشاف المتعدد المتقدم لتحديد الأمور غير الطبيعية في الشبكة، وفرض سياسات الأمان، وتتبع التغييرات المحلية على الأجهزة التي تحتوي على أحداث عالية المخاطر - كل ذلك بدقة متناهية. وباستخدام ميزة اكتشاف التهديدات بناءً على الجهاز، يمكنك تحديد المشكلات الموجودة في الأجهزة غير النشطة للكشف عن الأحداث الخطيرة والتخفيف منها في بيئات تكنولوجيا المعلومات/التكنولوجيا التشغيلية. كما يمكنك تخصيص وتعديل أساليب الكشف لتناسب الاحتياجات المحددة لبيئتك. بل ويمكنك أيضًا تعزيز الاستجابة للتهديدات باستخدام تنبيهات مع توفير الكثير من السياق ومسار تدقيق شامل للاستجابة للحوادث والتحقيق الجنائي.

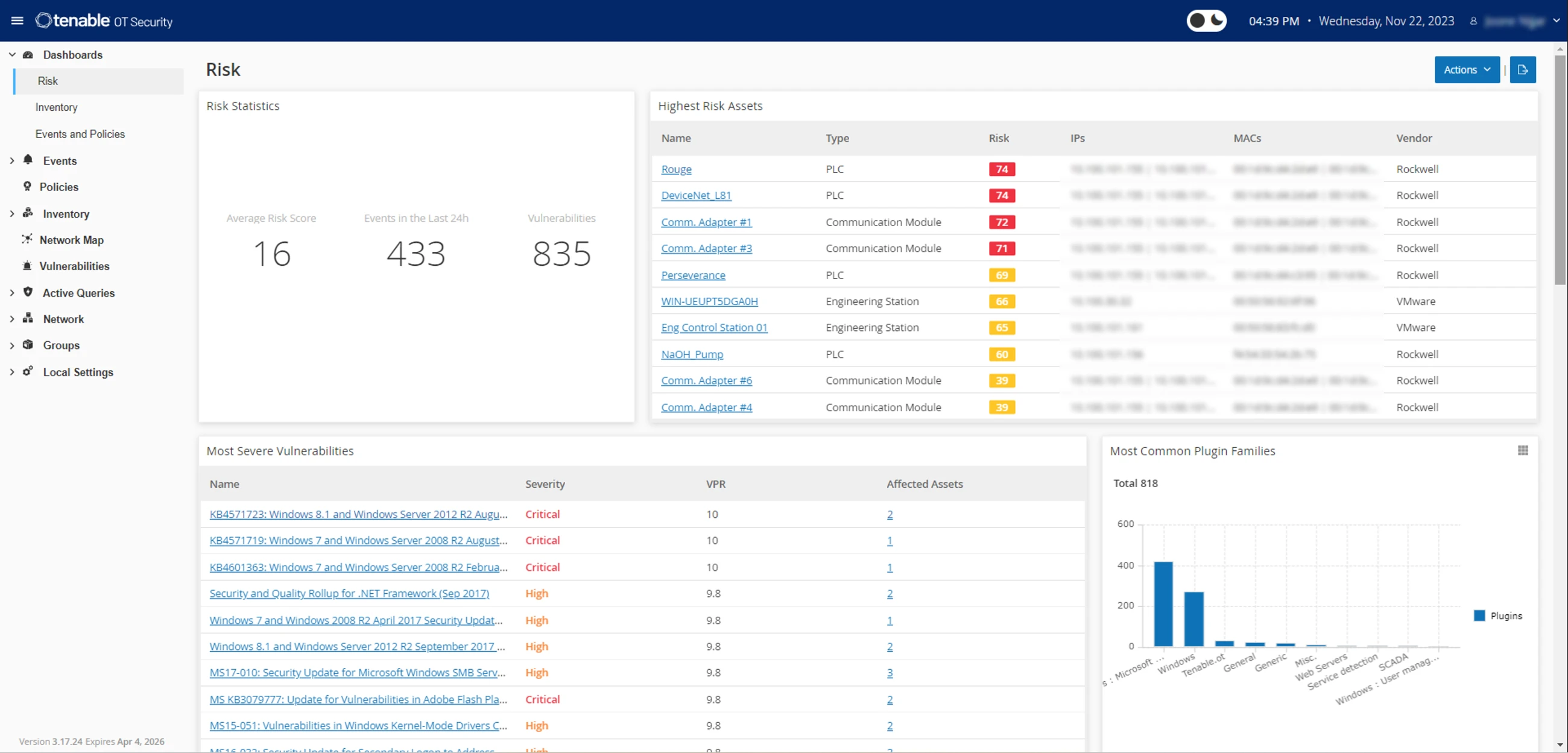

إدارة الثغرات الأمنية في تكنولوجيا المعلومات/التكنولوجيا التشغيلية بناءً على المخاطر

يمكنك منح الأولوية لجهود الإصلاح باستخدام نموذج تصنيف أولويات الثغرات الأمنية (VPR) من Tenable لتقييم الثغرات الأمنية بناءً على السياق والتأثير المحتمل. ويمكنك تقييم كل أصل باستخدام بيانات شاملة، بما في ذلك إصدارات البرامج الثابتة، والبحث عن الملكية، والرؤى حول علاقات الأصول، والتعرض للمخاطر، والحقوق، ومسارات الهجوم. بل ويمكنك تمكين فرق الأمن والجهات المعنية الرئيسية من الحصول على معلومات فعالة لاتخاذ قرارات مستنيرة ومدروسة وتسريع تدابير التخفيف.

الإدارة الآلية للأصول

يمكنك تبسيط إدارة الأصول من خلال تحسين الرؤية والرؤى السياقية. وحدد الأصول ومخاطرها الحرجة بسرعة باستخدام نهج الاكتشاف الهجين الحاصل على براءة اختراع من Tenable، الذي يستخدم استعلامات اللغة الطبيعية لتجنب تعطيل العمليات المهمة. كما يمكنك كشف العلاقات المعقدة بين الأجهزة المتصلة والمتواصلة فعليًا من خلال رسم مخططات الأصول التفصيلية لبناء استراتيجيات دفاعية قوية.

تتبع تغييرات التكوين

تتبع البرامج الضارة والتغييرات التي ينفذها المستخدم عبر شبكتك أو مباشرة على الجهاز. راجع الجدول الزمني لتغييرات تكوين الجهاز، بما في ذلك أجزاء منطق السلم المحددة، ومخازن التشخيص، وجداول العلامات. ويمكنك إنشاء لقطة شاشة احتياطية تُحدد "آخر حالة جيدة معروفة" لإجراء عملية استرداد أسرع والامتثال للوائح الصناعة.

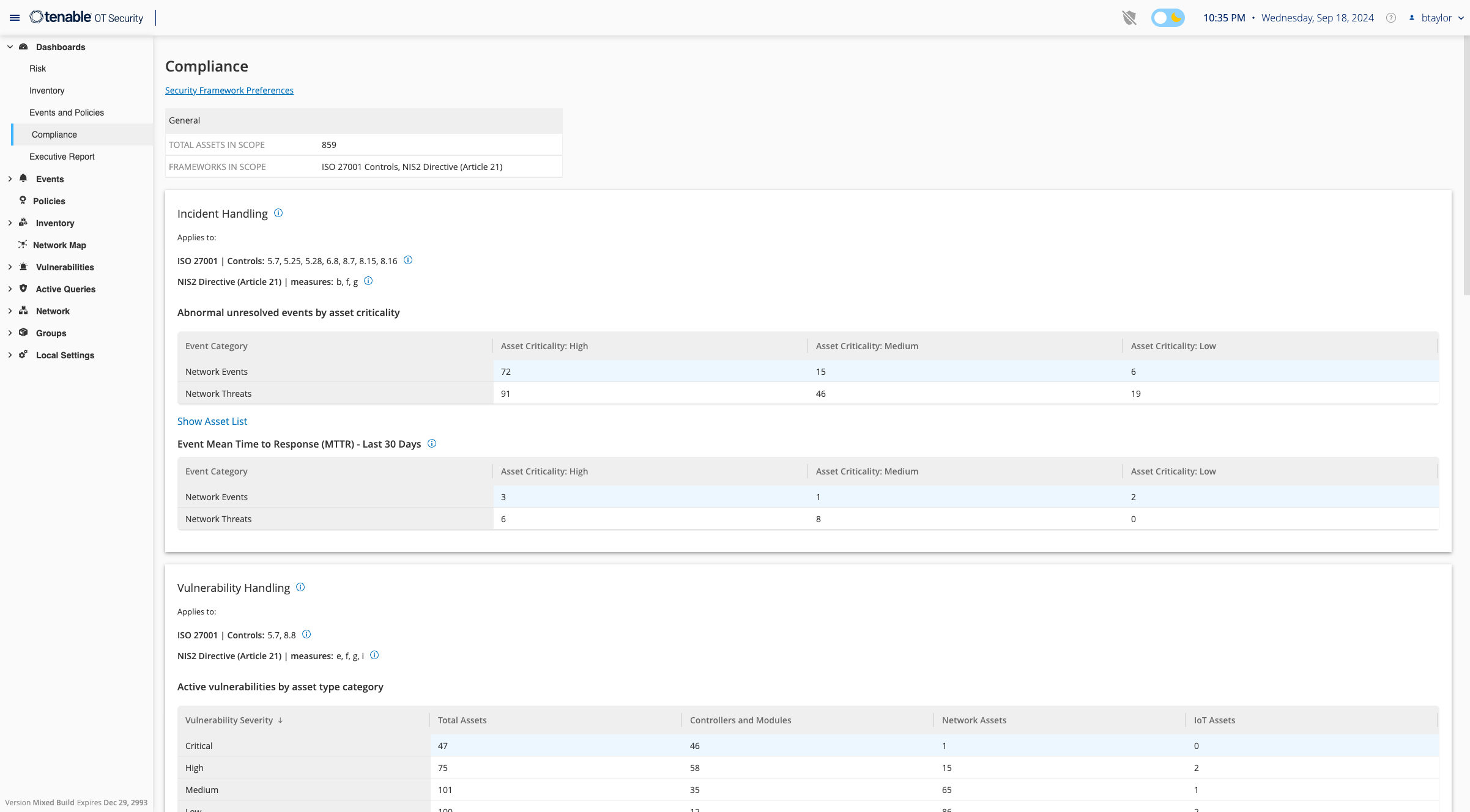

تبسيط التدقيق والامتثال وإعداد التقارير

حول عملية الامتثال لديك إلى ميزة تنافسية. وبسط إدارة الامتثال وتعزيز الاستجابة للحوادث لمساعدة فرق الأمن على التخفيف من المخاطر والبقاء في المقدمة في المشهد التنظيمي المتطور. كما يمكنك بسهولة ربط وضع أمان التكنولوجيا التشغيلية لديك بأحدث الأطر والمعايير العالمية في لوحة معلومات واحدة للحصول على رؤية فورية لحالة الامتثال.

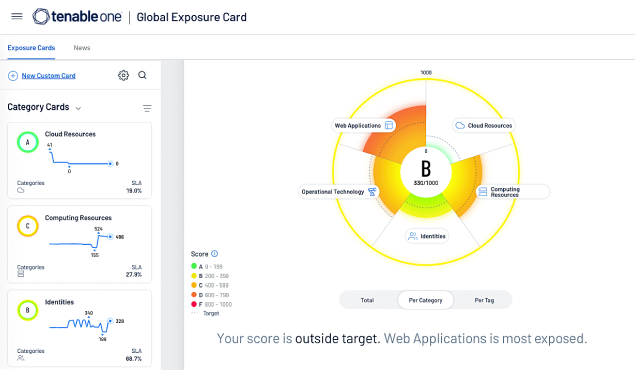

متوفر من خلال Tenable One: منصة إدارة التعرض الوحيدة في العالم التي تعمل بالذكاء الاصطناعي

تقدم منصة Tenable One حلاً للتحدي المركزي للأمن الحديث: نهج مُقسم بشكل عميق لرؤية وخوض المعارك ضد المخاطر الإلكترونية. ونعمل للتخلص من المخاطر من خلال توحيد الرؤية الأمنية والرؤى والإجراءات عبر سطح الهجوم للكشف عن الثغرات وإغلاقها بسرعة. كما يستخدم العملاء منصة Tenable One للتخلص من نقاط الضعف الإلكترنية ذات الأولوية والحماية من الهجمات - بدءًا من البنية التحتية لتكنولوجيا المعلومات إلى البيئات السحابية إلى البنية التحتية الحيوية وفي كل مكان بينهما.

تعرف على المزيد

مقاطع فيديو توضيحية لمدة 3 دقائق عن Tenable OT Security

توفر Tenable OT Security الحماية لشبكاتك الصناعية من التهديدات الإلكترونية والجهات المتطفلة والأخطاء البشرية عبر بيئة التكنولوجيا التشغيلية/تكنولوجيا المعلومات المتقاربة بسرعة اليوم.

أهم التهديدات التي تواجه أنظمة التحكم الصناعي

طائرة التحكم الصناعية

إدارة الأصول

حماية على الجبهتين

وحدات التحكم الصناعية

موارد ذات صلة

بدء استخدام Tenable OT Security

وجدنا أن Tenable OT Security يفهم الأمن الإلكتروني من منظور نظام التحكم الصناعي، وليس مجرد منظور تكنولوجيا المعلومات. وهذا ما جذبنا حقًا إليه.

- Tenable OT Security