ما هو CTEM؟ (بالإنجليزية)

آخر تحديث | 27 يناير 2026 |

ادارة التعرض المستمر للمخاطر"

الاستعداد لمواجهة التهديدات من خلال برنامج إدارة التعرض للمخاطر المستمر

جدول المحتويات

- ما المقصود ببرنامج ادارة التعرض المستمر للمخاطر؟

- الخطوات الخمس لدورة برنامج إدارة التعرض للمخاطر المستمر (CTEM) وأفضل ممارساته

- كيف يختلف برنامج إدارة التعرض للمخاطر المستمر (CTEM) عن إدارة الثغرات الأمنية؟

- الركائز الثلاث لبرنامج إدارة التعرض للمخاطر المستمر (CTEM)

- دور منصات تقييم التعرض للمخاطر (EAP) في إدارة التعرض للمخاطر المستمر (CTEM)

- دور إدارة سطح هجوم الأصول الإلكترونية (CAASM) في برنامج إدارة التعرض للمخاطر المستمر (CTEM)

- دور إدارة سطح الهجوم الخارجي (EASM) في برنامج إدارة التعرض للمخاطر المستمر (CTEM)

- المزايا الرئيسية لبرنامج إدارة التعرض للمخاطر المستمر (CTEM) في مجال الأمن الإلكتروني

- كيفية اختيار حل برنامج إدارة التعرض للمخاطر المستمر (CTEM)

- موارد برنامج إدارة التعرض للمخاطر المستمر (CTEM)

- منتجات برنامج إدارة التعرض للمخاطر المستمر (CTEM)

ما المقصود ببرنامج ادارة التعرض المستمر للمخاطر؟

صُمم برنامج ادارة التعرض المستمر للمخاطر لمساعدة فرقك في تقييم التخفيف من حدة المخاطر وتحديد أولوياته بفعالية مع مواصلة تطوير وضع أمنك الإلكتروني.

"CTEM هي منهجية أنشأتها شركة Gartner في عام 2022، وتشمل الأشخاص والعمليات والتقنيات بشكل كامل، مما يسمح للمؤسسة بتقييم إمكانية الوصول إلى أصولها الرقمية والمادية وتعرضها وإمكانية استغلالها بشكل مستمر ومتسق."

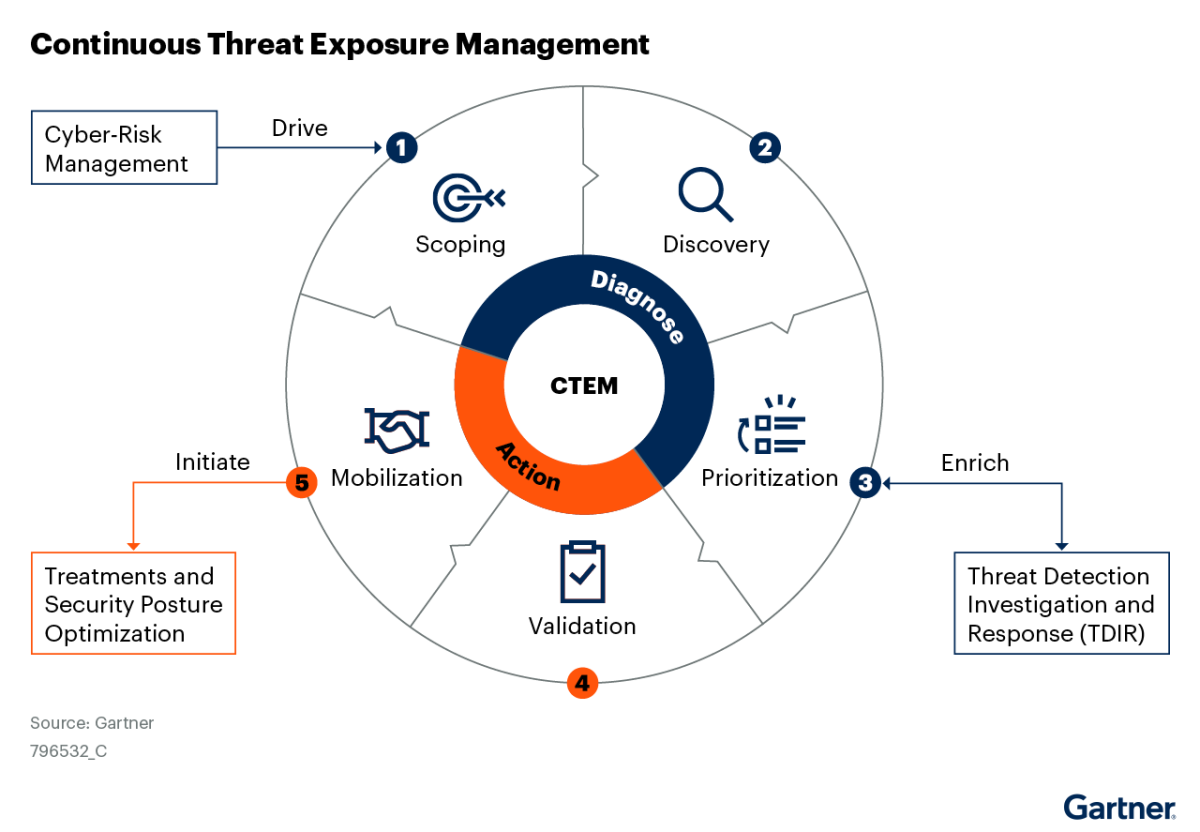

الخطوات الخمس لدورة برنامج إدارة التعرض للمخاطر المستمر (CTEM) وأفضل ممارساته

يمثل برنامج إدارة التعرض للمخاطر المستمر (CTEM) دورة مستمرة تتكيف مع التغيير على أساس متواصل من خمس خطوات. وتدعم كل خطوة وظيفة مختلفة.

- تحديد نطاق ووتيرة تقييمات التعرض للمخاطر. ضع نطاق سطح الهجوم الذي ترغب في تقييمه. ثم حدّد أولويات الأصول والأنظمة والعمليات التجارية المهمة لمواءمة برنامجك مع الأولويات المؤسسية. وركّز على المجالات الأكثر تأثيرًا أولًا.

- تعزيز الاكتشاف لتشمل أسطح الهجوم غير القابلة للتصحيح. حدّد الأصول وحالات التعرض للمخاطر، بما في ذلك الثغرات الأمنية والتكوينات غير الصحيحة وبيانات الاعتماد غير الآمنة والأجهزة أو الخدمات غير المعتمدة لاكتساب رؤية لتكنولوجيا المعلومات والتكنولوجيا التشغيلية والسحابة وإنترنت الأشياء والأنظمة الخارجية.

- استخدم تحديد الأولويات للتركيز على المخاطر التي يتم استغلالها بشكل نشط. حدّد أولويات حالات التعرض للمخاطر بناءً على عوامل مثل مدى الخطورة وإمكانية الاستغلال وأهمية الأصول وسياق الأعمال واحتمالية التأثير لتحسين العمليات وتخصيص الموارد.

- استخدم التحقق للعثور على المعالجة الأكثر تأثيرًا. اختبر المخاطر التي تم تحديدها من خلال عمليات محاكاة مثل إجراء اختبار الاختراق أو تمارين الفريق الأحمر/الأرجواني للتأكد من إمكانية استغلال الثغرات الأمنية وفهم مسارات الهجوم المحتملة. إذ يساعد التحقق من الصحة في تحسين خطط تحديد الأولويات والمعالجة.

- حشد الحلول الفعالة من خلال دمج سير العمل الحالي والتعاون مع الفرق غير الأمنية. يمكنك التخفيف من حدة المخاطر التي تم تحديدها والتحقق من صحتها أو معالجتها، بما في ذلك الضوابط التعويضية أو التغييرات المُدخلة على العمليات والتكوينات. ويمكنك التعاون مع الفرق في مجالات تكنولوجيا المعلومات والأمن والأعمال لديك.

كيف يختلف برنامج إدارة التعرض للمخاطر المستمر (CTEM) عن إدارة الثغرات الأمنية؟

يختلف برنامج إدارة التعرض للمخاطر المستمر (CTEM) عن إدارة الثغرات الأمنية. إذ يعالج هذا البرنامج تعقيدات إدارة سطح الهجوم الحديثة، بينما تُركّز إدارة الثغرات الأمنية التقليدية على تحديد الثغرات الأمنية وتصحيحها. ويعمل برنامج إدارة التعرض للمخاطر المستمر (CTEM) على توسيع نطاق التغطية ليشمل نهجًا استباقيًا متوائمًا مع الأعمال لإدارة حالات التعرض للمخاطر عبر سطح الهجوم لديك.

وفقًا لبحث أجرته شركة Gartner® بعنوان "كيفية تحويل إدارة الثغرات الأمنية إلى إدارة التعرض للمخاطر" (نوفمبر 2024)، فإن "الأساليب الحالية للتعامل مع سطح الهجوم لا تواكب الوتيرة السريعة للتطور الرقمي. يتعين على المؤسسات الحد من التعرض للمخاطر بسرعة لجعل أصولها التي تواجه الجمهور أقل وضوحًا وسهولة الوصول إليها.

يكشف التقرير أن "إنشاء قوائم ذات أولوية للثغرات الأمنية لا يكفي لتغطية جميع المخاطر أو العثور على حلول قابلة للتنفيذ". ولهذا السبب، من الضروري لقادة الأمن أن يبدأوا في التفكير في إدارة التعرض للمخاطر بدلاً إدارة الثغرات الأمنية والانتقال من إدارة الثغرات الأمنية في التكنولوجيا التقليدية إلى ممارسة أوسع وأكثر ديناميكية لإدارة التعرض للمخاطر والثغرات الأمنية.

الاختلافات الرئيسية بين مجالي برنامج إدارة التعرض للمخاطر المستمر (CTEM) وإدارة الثغرات الأمنية

- تبدأ برامج إدارة الثغرات الأمنية من الثغرات الأمنية في البرامج فيما يتعلق بأنظمة تكنولوجيا المعلومات.

- يوفر برنامج إدارة التعرض للمخاطر المستمر (CTEM) رؤية موحدة عبر مجالات تكنولوجيا المعلومات والسحابة والتكنولوجيا التشغيلية وإنترنت الأشياء وأنظمة الهوية ويعمل على تقييم جميع حالات التعرض للمخاطر المحتملة.

- تُطبق برامج إدارة الثغرات المتقدمة نهجًا قائمًا على المخاطر لتحديد الأولويات.

- يستخدم برنامج إدارة التعرض للمخاطر المستمر (CTEM) سياقًا ترابطيًا وتجاريًا إضافيًا لكشف مجموعات المخاطر الضارة، بما في ذلك مسارات الهجوم على الأصول المهمة، حتى تتمكن من فهم تأثير المخاطر المحتملة على نحوِ أفضل.

- تستخدم برامج الأمن التقليدية أدوات أمن استباقية منفصلة، مثل تقييمات الثغرات الأمنية وإدارة الثغرات الأمنية وضوابط أمنية تفاعلية مثل الاستجابة للتهديدات والحوادث.

- يعمل برنامج إدارة التعرض للمخاطر المستمر (CTEM) على مواءمة البيانات وعمليات سير الأعمال والأهداف عبر هذه الوظائف المنفصلة. فعلى سبيل المثال، مشاركة مسارات الهجوم وسياق الأعمال لتحسين عملية اتخاذ القرار.

- عادةً ما تكون برامج إدارة الثغرات الأمنية خطية وتُركّز على تكنولوجيا المعلومات.

- يؤكد برنامج إدارة التعرض للمخاطر المستمر (CTEM) على أهمية مواءمة الأعمال لفهم العلاقات بين الأصول والمخاطر وخدمات العمل أو العمليات أو الوظائف التي تدعمها على نحوٍ أفضل.

الركائز الثلاث لبرنامج إدارة التعرض للمخاطر المستمر (CTEM)

تتكون إدارة التعرض للمخاطر من ثلاث ركائز أساسية. وتتناول كل ركيزة جوانب مختلفة من فهم المخاطر والتخفيف من حدتها.

- إدارة سطح الهجوم: تُركّز على فهم كيفية ظهور سطح الهجوم لديك للمهاجمين المحتملين.

- تنطوي على تحديد المخاطر الإلكترونية المرئية من منظور خارجي وتحديد أولوياتها، مثل التكوينات غير الصحيحة أو الأنظمة المكشوفة.

- تتضمن الحلول إدارة سطح الهجوم الخارجي (EASM) للرؤية الخارجية وإدارة سطح هجوم الأصول الإلكترونية (CAASM) لاكتشاف الأصول الداخلية.

- إدارة الثغرات الأمنية: تُحدّد الثغرات الأمنية والتكوينات في البرامج التي تزيد من مخاطر التعرض لهجوم إلكتروني. يمكن أن تساعدك أدوات مثل تقييم الثغرات الأمنيةوتحديد أولويات المخاطر في اكتشاف الثغرات الأمنية وتصنيفها وتحديد أولوياتها لمعالجتها بناءً على المخاطر.

- التحقق من صحة الوضع: تعمل على تقييم كيفية أداء دفاعاتك وعملياتك في حالة شن هجوم حقيقي. يمكن لأدوات مثل إدارة سطح هجوم الأصول الإلكترونية (CAASM) ومنصات تقييم التعرض للمخاطر أن تجمع معلومات من مصادر المورّدين المختلفة، لتوضيح الضوابط الحالية بالتفصيل التي تساعد في التحقق من صحة قدرة جهة التهديد على استغلال إحدى حالات التعرض للمخاطر - على سبيل المثال، عدم وجود وكيل لاكتشاف نقطة النهاية واستجابتها (EDR) على أحد الأجهزة.

دور منصات تقييم التعرض للمخاطر (EAP) في إدارة التعرض للمخاطر المستمر (CTEM)

تعتبر منصات تقييم التعرض للمخاطر (EAP) أمرًا بالغ الأهمية في عمليات الإدارة المستمرة للتعرض للتهديدات. ويعمل على توحيد عملية التعرف على المخاطر الإلكترونية وإعطائها الأولوية عبر أنواع الأصول المتنوعة.

تكشف منصات تقييم التعرض للمخاطر (EAP) باستمرار عن الثغرات الأمنية والتكوينات غير الصحيحة وغيرها من حالات التعرض للمخاطر. وتعمل أيضًا على توحيد البيانات لتعزيز الرؤية وتوجيه المعالجة. وتندمج منصات تقييم التعرض للمخاطر (EAP) مع أدوات اكتشاف أخرى للحصول على رؤى قابلة للتنفيذ، الأمر الذي يشكل حجر الزاوية في إدارة التعرض للمخاطر الحديثة.

كيفية دعم منصات تقييم التعرض للمخاطر (EAP) لبرامج إدارة التعرض للمخاطر المستمر (CTEM)

تُعد منصات تقييم التعرض للمخاطر (EAP) أمرًا ضروريًا لتنفيذ إدارة التعرض للمخاطر المستمر. وتتناول أدواتها وبياناتها تحديد النطاق والاكتشاف وتحديد الأولويات والتحقق من الصحة والتعبئة.

تتيح منصات تقييم التعرض للمخاطر (EAP) ما يلي:

- الرؤية الشاملة من خلال بيانات مُجمّعة عبر بيئات تكنولوجيا المعلومات والتكنولوجيا التشغيلية والسحابة وإنترنت الأشياء. يمكنك الحصول على رؤية شاملة لسطح الهجوم لديك لتتبع جميع الأصول، بما في ذلك تكنولوجيا المعلومات الظلية ومكونات الجهات الخارجية.

- تحديد الأولويات السياقية بناءً على مدى الخطورة وأهمية الأصول واحتمالية الاستغلال والتأثير على الأعمال لتركيز جهود المعالجة على المشكلات الأمنية التي تنطوي على الاحتمالات الكبرى للتأثير على مؤسستك.

- اتخاذ القرارات الواعية بالمخاطر من خلال دمج بيانات التعرض للمخاطر في واجهة تعامل رسومية موحدة. إذ تدعم منصات تقييم التعرض للمخاطر (EAP) القرارات الإستراتيجية من خلال رؤى قابلة للتنفيذ بشأن الثغرات الأمنية عالية الخطورة والتأثيرات المحتملة.

دور إدارة سطح هجوم الأصول الإلكترونية (CAASM) في برنامج إدارة التعرض للمخاطر المستمر (CTEM)

تمنحك أدوات إدارة سطح هجوم الأصول الإلكترونية (CAASM) رؤية موحدة لسطح الهجوم الداخلي لديك. إذ تعمل حلول إدارة سطح هجوم الأصول الإلكترونية (CAASM) على تجميع البيانات من أدوات الأمن ومنصاته المتباينة للتحديد والفهم للأصول والتكوينات والثغرات الأمنية لديك.

تتواءم إدارة سطح هجوم الأصول الإلكترونية (CAASM) مع دورات برنامج إدارة التعرض للمخاطر المستمر (CTEM) وتدعمها:

- تحدد النطاق الداخلي لسطح الهجوم من خلال تحديد الأصول عبر بيئات تكنولوجيا المعلومات والتكنولوجيا التشغيلية والسحابة وغيرها من البيئات.

- تتيح جرد الأصول الداخلية وتحليل المخاطر على نحوٍ تفصيلي وتسليط الضوء على التكوينات غير الصحيحة والثغرات الأمنية وتكنولوجيا المعلومات الظلية.

- تدمج خطورة الأصول وسياق الأعمال لتحديد أولويات المخاطر.

- تعمل على تسهيل إجراء الاختبار من خلال عمليات دمج أدوات التقييم أو إدخال بيانات الأصول في عمليات المحاكاة.

- توفر رؤى قابلة للتنفيذ لمعالجة المخاطر التي تم تحديدها وكشف التهديدات الإلكترونية.

دور إدارة سطح الهجوم الخارجي (EASM) في برنامج إدارة التعرض للمخاطر المستمر (CTEM)

تتواءم إدارة سطح الهجوم الخارجي (EASM) مع دورات برنامج إدارة التعرض للمخاطر المستمر (CTEM) وتدعمها:

- تحدد الأصول المواجهة للخارج مثل البيئات السحابية العامة والتكاملات مع الجهات الخارجية وتكنولوجيا المعلومات الظلية.

- تحدد الأصول المرئية الخارجية والمخاطر المرتبطة بها وتستعرضها على نحوٍ مستمر.

- تُسلّط الضوء على حالات التعرض للمخاطر الخارجية الحرجة، مثل تلك المُعرَّضة لحالات الاستغلال النشطة أو التي تعتمد على أنظمة عالية القيمة.

- تدعم التحقق من الصحة من خلال إجراء عمليات محاكاة الهجوم أو الاختبار اليدوي للمخاطر الخارجية.

- توفر بيانات قابلة للتنفيذ لتأمين الأصول المكشوفة، وغالبًا ما ينطوي ذلك على التعاون مع قسم تكنولوجيا المعلومات أو موفري الخدمات التابعين لجهات خارجية.

المزايا الرئيسية لبرنامج إدارة التعرض للمخاطر المستمر (CTEM) في مجال الأمن الإلكتروني

تقدم أدوات برنامج إدارة التعرض للمخاطر المستمر العديد من المزايا:

- تُوحد الرؤى عبر تكنولوجيا المعلومات والتكنولوجيا التشغيلية والسحابة وإنترنت الأشياء لكسر النقاط الأمنية المنعزلة.

- تحدد المخاطر وتعالجها قبل أن يستغلها المهاجمون.

- تُركّز على الثغرات الأمنية عالية التأثير بناءً على مدى الخطورة وإمكانية الاستغلال والتأثير على الأعمال.

- تعمل على تبسيط عمليات سير العمل وتُقلل من إجراء تقييم المخاطر ومعالجتها يدويًا.

- تضمن حماية ضوابط الأمن الإلكتروني لوظائف العمل المهمة ودعم أهداف العمل الإستراتيجية.

- تُخفف من حدة التهديدات المتقدمة من خلال تعيين مسارات الهجوم والحركات الجانبية ومعالجتها.

- توفر رؤى سياقية لاتخاذ قرارات مستنيرة بشأن المخاطر وتخصيص الموارد.

- تدعم الامتثال التنظيمي من خلال الوثائق الواضحة وعمليات إدارة المخاطر.

- تُحسّن إستراتيجيات الأمن لمواجهة التهديدات المتطورة والتغيرات المؤسسية.

- ترتقي بمستوى ممارسات الأمن الإلكتروني من خلال دمجها في إطار عمل ديناميكي وتكراري.

كيفية اختيار حل برنامج إدارة التعرض للمخاطر المستمر (CTEM)

توجد العديد من منصات برنامج إدارة التعرض للمخاطر المستمر (CTEM) في السوق، إلا أنها لا تتمتع بالقدرات والميزات نفسها. لذلك ينبغي أن يتواءم حل برنامج إدارة التعرض للمخاطر المستمر (CTEM) المناسب لمؤسستك مع قدراته مباشرة لمواجهة التحديات الأمنية الفريدة لديك.

فيما يلي خمس خطوات موصى بها لمساعدتك في رحلة المشتري في برنامج إدارة التعرض للمخاطر المستمر (CTEM):

فهم الاحتياجات والأهداف الأمنية لديك. قبل أن تتعمق في المورّدين وقدرات المنتج في برنامج إدارة التعرض للمخاطر المستمر (CTEM)، يجب أن تفهم مدى تقبّل مؤسستك للمخاطر والمتطلبات الأمنية ومتطلبات الامتثال وأهداف البرنامج.

أسئلة:

- أين توجد الثغرات لدينا في مجال رؤية سطح الهجوم؟

- ما أهدافنا الأمنية الأكثر أهمية؟

- أيٌّ من متطلبات الامتثال (على سبيل المثال، متطلبات القانون العام لحماية البيانات (GDPR) ومعيار HIPAA) التي يجب أن يدعمها الحل؟

- هل نحتاج إلى تحسين إدارة الثغرات الأمنية أو الكشف عن التهديدات أو كليهما معًا؟

إشراك أصحاب المصلحة الرئيسيين عبر مختلَف الأقسام والفرق. يمكن لبرنامج إدارة التعرض للمخاطر المستمر (CTEM) أن يوفر إمكانية الرؤية عبر أقسام متعددة، مثل تكنولوجيا المعلومات وإدارة المخاطر والأمن وDevOps والمديرين التنفيذيين. فسيساعدك فهم احتياجاتها في تحديد أولويات قدرات برنامج إدارة التعرض للمخاطر المستمر (CTEM) الأساسية لكل حل تقوم بتقييمه.

أسئلة:

- أيٌّ من أصحاب المصلحة الرئيسيين ينبغي لنا إشراكهم في هذه العملية؟

- أيٌّ من الاحتياجات أو التحديات المحددة تواجهها الأقسام المختلفة (الأمن وتكنولوجيا المعلومات والمخاطر)؟

- كيف سيتواءم برنامج إدارة التعرض للمخاطر المستمر (CTEM) مع أهداف العمل الشاملة لدينا؟

- ما مستوى التدريب أو الدعم الذي سيحتاج إليه أصحاب المصلحة لاستخدام برنامج إدارة التعرض للمخاطر المستمر (CTEM) على نحوِ فعّال؟

نطاق المجموعة. أن تفهم سطح الهجوم الحالي لديك لتحديد ما ينبغى أن يغطيه الحل.

أسئلة:

- ما البيئات التي تمثل جزءًا من سطح الهجوم لدينا؟ (السحابية وفي مكان العمل والهجينة والتكنولوجيا التشغيلية وإنترنت الأشياء، وما إلى ذلك)؟

- هل نحتاج إلى أن يتعامل برنامج إدارة التعرض للمخاطر المستمر (CTEM) مع أنواع محددة من الأصول؟

- ما مستوى الرؤية المرجو الوصول إليه بالنسبة إلينا عبر سطح هجومنا بالكامل؟

- هل يمكن تطوير نطاق التغطية مع نمو مؤسستنا أو تغيرها؟

تقييم الميزات والقدرات. تستدرجك العمليات التسويقية، ولكن لاتخاذ القرار الأفضل، يتعين عليك أداء واجبك لفهم كل وظيفة من وظائف برنامج إدارة التعرض للمخاطر المستمر (CTEM).

أسئلة:

- كيف يحدد برنامج إدارة التعرض للمخاطر المستمر (CTEM) أولويات الثغرات الأمنية بناءً على سياق الأعمال؟

- هل يضم عمليات سير عمل مؤتمتة للمعالجة؟

- كيف تدعم الأداة تحليل مسار الهجوم لتصوّر الاستغلال المحتمل؟

- هل يمكن اتساع نطاقها ومرونتها مع احتياجات العمل لديَّ؟

- هل لديها قدرات اكتشاف في الوقت الفعلي للتهديدات الناشئة ونواقل الهجوم؟

تقييم عمليات الدمج. قد يمثل برنامج إدارة التعرض للمخاطر المستمر (CTEM) الذي لا يعمل مع أدوات الأمن الموجودة لديك عائقًا أكثر منه عونًا.

أسئلة:

- إلى أي مدى يمكن دمجه مع أدوات الأمن الحالية لدينا (مثل إدارة المعلومات الأمنية والفعاليات (SIEM) والتنسيق الأمني والأتمتة والاستجابة (SOAR))؟

- إلى أي مدى يمكننا سرعة نشر برنامج إدارة التعرض للمخاطر المستمر (CTEM) ودمجه في عمليات سير العمل الحالية لدينا؟

- هل يتميز بقدرات تكوين مرنة لتلبية الاحتياجات الأمنية المتطورة؟

- ما مدى قدرته على ربط البيانات وتوحيدها من مصادر مختلفة لتحسين عملية الكشف عن التهديدات والتصدي لها؟

يمكنك الاطلاع على موارد برنامج ادارة التعرض المستمر للمخاطر (CTEM) ومنتجاته من Tenable لاكتساب مزيد من الفهم بشأن برنامج إدارة التعرض للمخاطر المستمر وكيف يمكنه تعزيز أمنك الإلكتروني.

*GARTNER علامة تجارية مسجلة وعلامة خدمة لشركة Gartner, Inc و/أو الشركات التابعة لها في الولايات المتحدة وعلى الصعيد الدولي وتُستخدم هنا بإذن. جميع الحقوق محفوظة.

موارد برنامج إدارة التعرض للمخاطر المستمر (CTEM)

منتجات برنامج إدارة التعرض للمخاطر المستمر (CTEM)

أخبار الأمن الإلكتروني التي يمكنك استخدامها

- Tenable One