تحديد التكوينات غير الصحيحة للسحابة ومعالجتها

تحديد وإصلاح التكوينات غير الصحيحة بسهولة. تُشكل التكوينات غير الصحيحة للسحابة، مثل أوعية التخزين المفتوحة أو الأدوار ذات الأذونات المفرطة أو إعدادات الشبكة غير الآمنة، أحد الأسباب الرئيسية للتعرض للانتهاكات وفشل الامتثال وفقدان البيانات. استخدم Tenable Cloud Security للكشف المستمر عن هذه المخاطر وإعطائها الأولوية من خلال فحص البنية التحتية كتعليمة برمجية (IaC)، وعبر وقت التشغيل وطبقات الهوية.

تجاوز التنبيهات باستخدام أمان السحابة المؤتمت

كشف أوعية التخزين، والأدوار ذات الأذونات المفرطة، وتكوين الشبكات بشكل غير آمن.

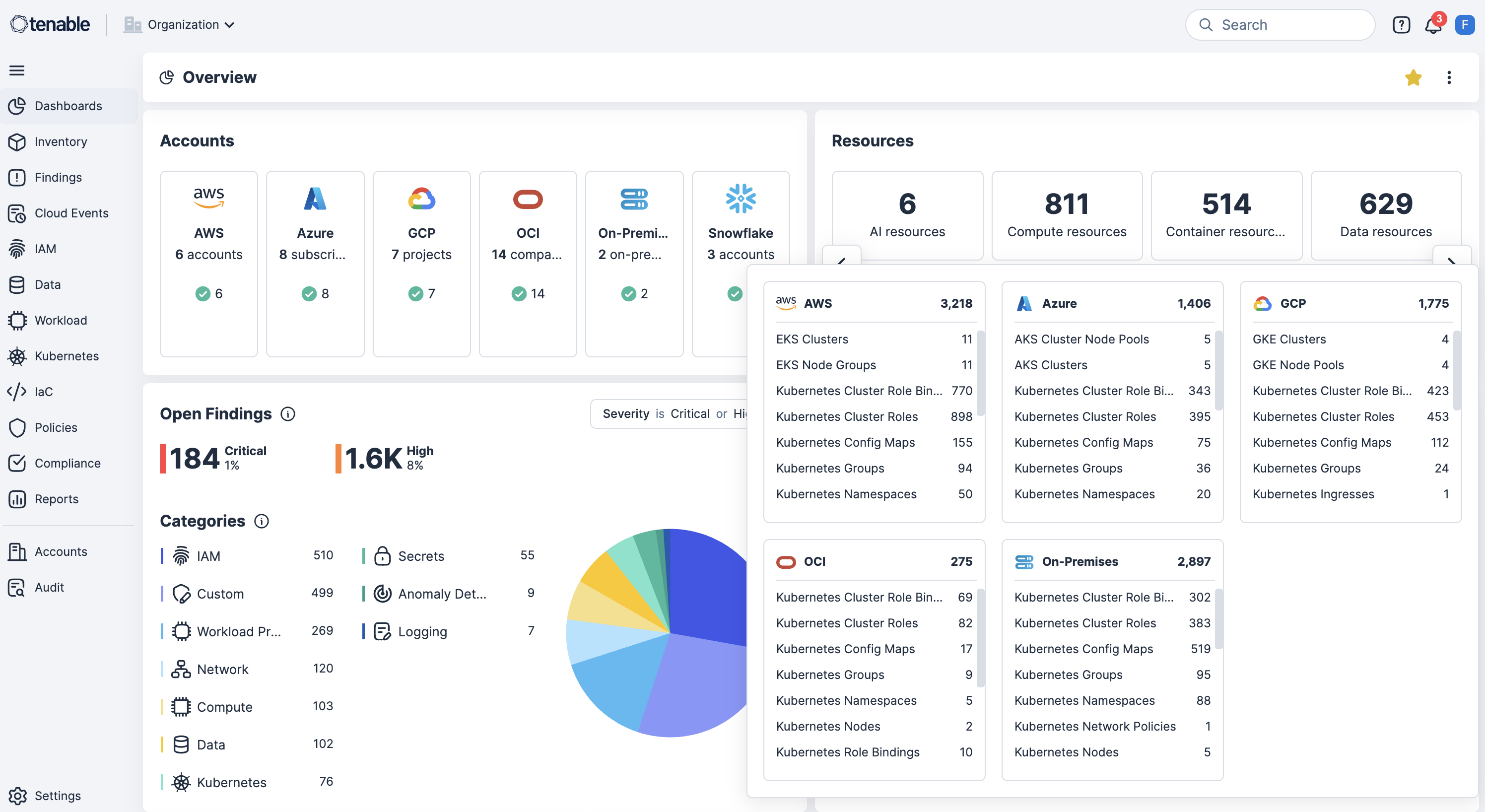

الكشف المستمر عن التكوينات غير الصحيحة

فحص AWS وAzure وOCI وGCP وOCI وKubernetes بشكل مستمر بحثًا عن التكوينات غير الصحيحة وانتهاكات السياسات والموارد المكشوفة للجمهور لإظهار المخاطر على السطح في الوقت الفعلي.

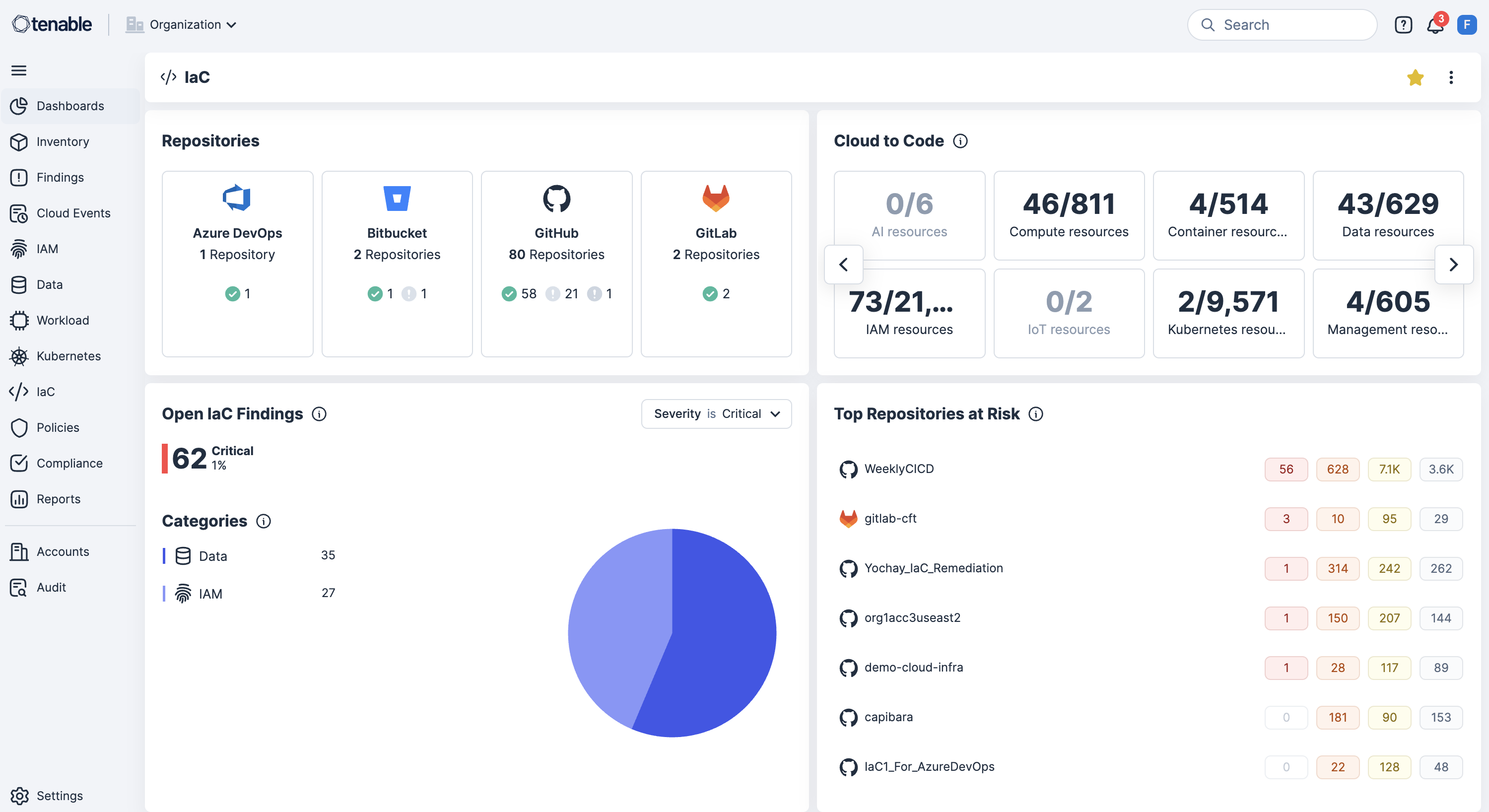

التحول إلى اليسار باستخدام فحص البنية التحتية كتعليمة برمجية (IaC) في خطوط التكامل المستمر/النشر المستمر

دمج أدوات فحص البنية التحتية كتعليمة برمجية (IaC) وخط أنابيب التكامل المستمر/النشر المستمر للكشف عن التكوينات غير الصحيحة قبل النشر لتقليل إعادة العمل ومنع انحراف الأمان.

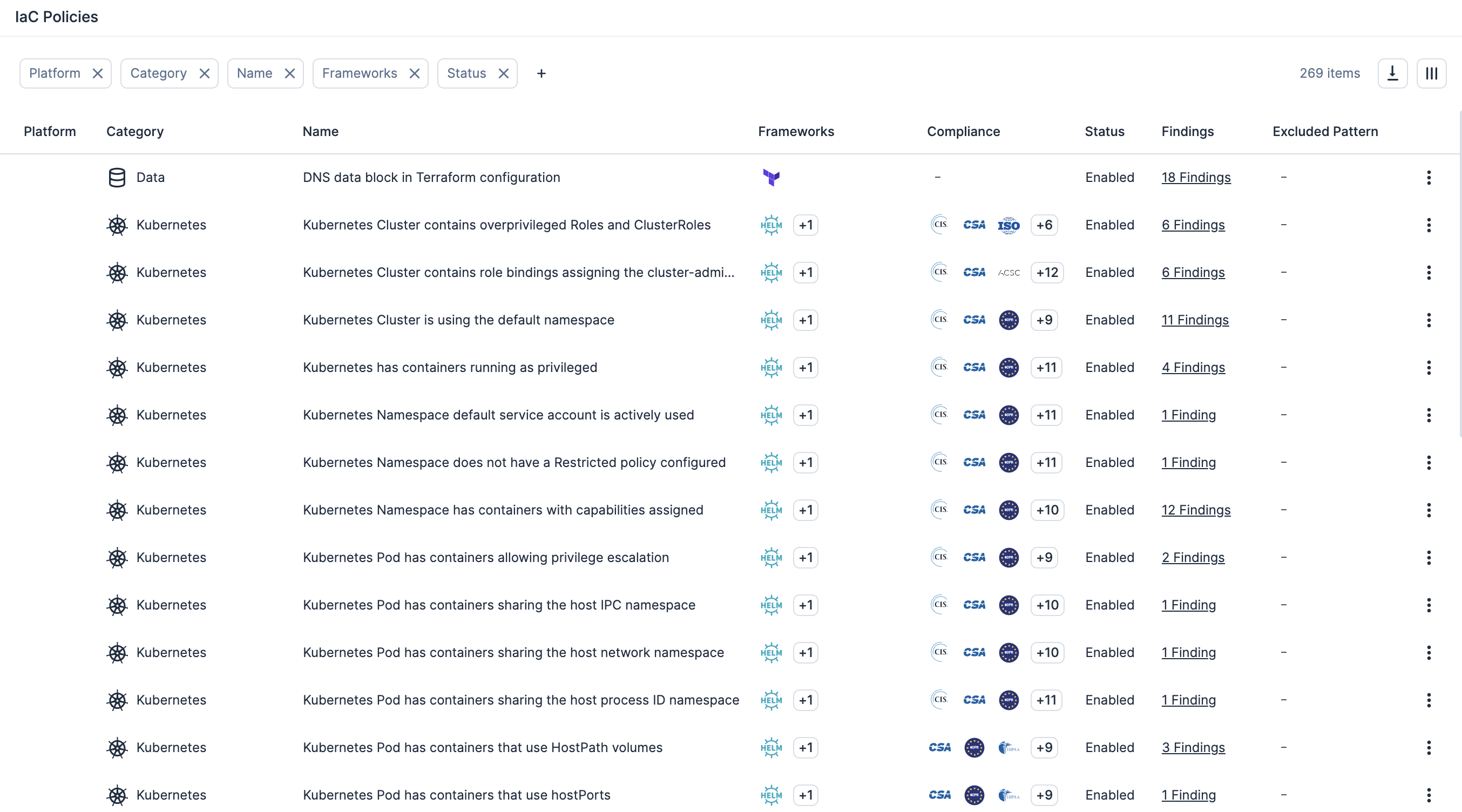

فرض حواجز الأمان عند نشر Kubernetes

فرض حواجز الأمان على مستوى المجموعة من خلال حظر أعباء العمل التي تم تكوينها بشكل غير صحيح في وقت النشر لبناء الامتثال والأمان منذ البداية.

استخدام سياسات مخصصة باستخدام الاستجابة التلقائية

تمكين تعريف سياسة مخصصة للكشف عن الأذونات المفرطة أو التكوينات الخطيرة على الموارد، ثم تشغيل سير عمل الإصلاح تلقائيًا.

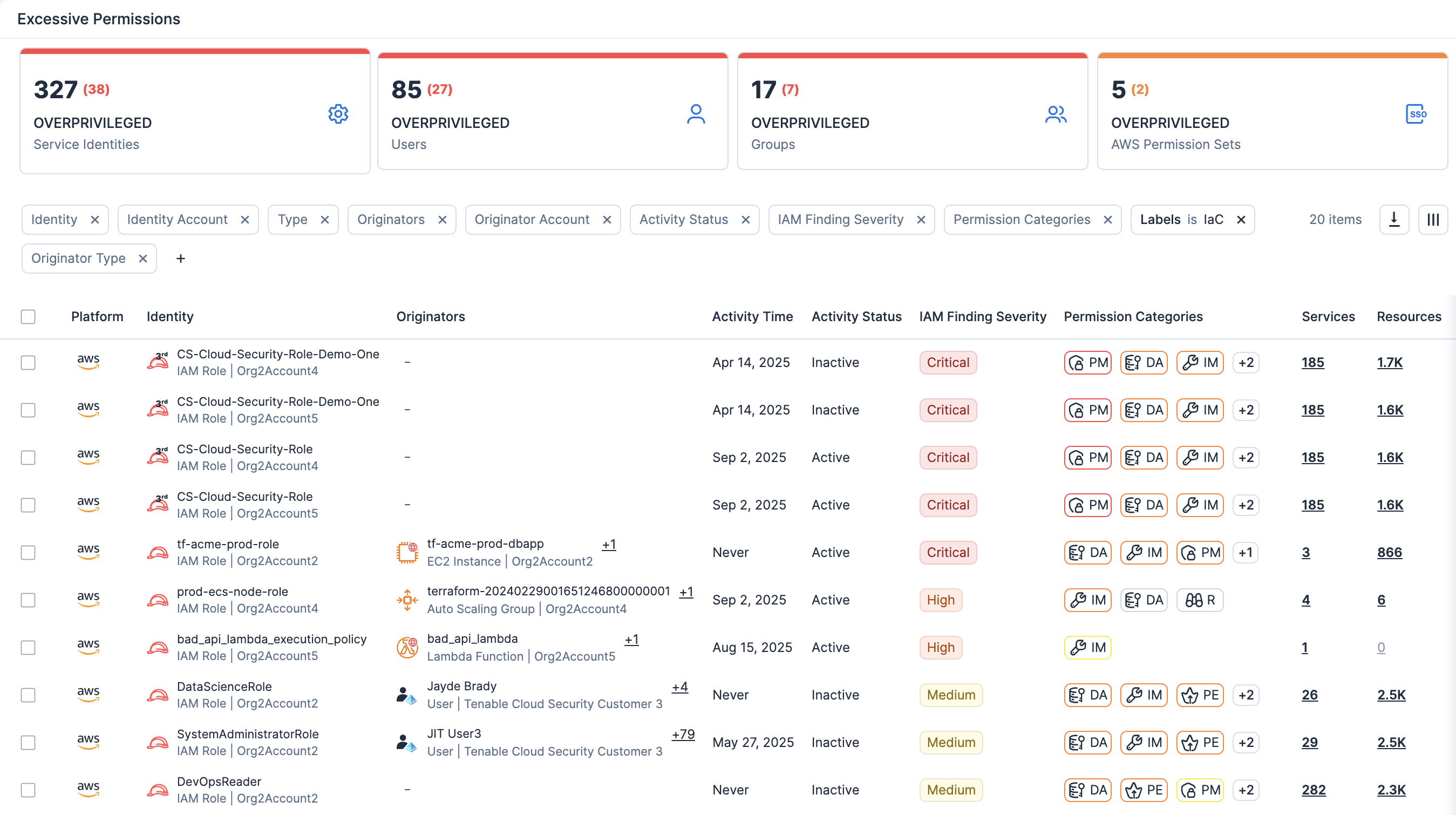

اطلع على ارتباط المخاطر السياقية بالمعالجة المرتبطة بالهوية

ربط التكوينات غير الصحيحة بالثغرات الأمنية والأذونات المفرطة والتعرض للبيانات الحساسة، باستخدام cloud infrastructure entitlement management (CIEM) لفرض الحد الأدنى من الامتيازات وتسريع عملية الإصلاح..

معرفة المزيد حول Tenable Cloud Security

سمح لنا استخدام أتمتة [Tenable Cloud Security] بالتخلص من العمليات اليدوية الشاملة، وتمكنت من القيام في دقائق معدودة بما كان يستغرق إنجازه شهورًا من شخصين أو ثلاثة من موظفي مجال الأمن.

- Tenable Cloud Security