Microsoft’s March 2020 Patch Tuesday Addresses 115 CVEs, Including 58 Elevation of Privilege Flaws

Microsoft's March 2020 Patch Tuesday addresses an extraordinary 115 CVEs, including 58 elevation of privilege flaws.

Microsoft addresses 115 CVEs in the March 2020 Patch Tuesday release, following February's 99 CVEs. Of these 115 CVEs, 26 were rated as critical. This update contains patches for 31 remote code execution flaws as well as 58 elevation of privilege vulnerabilities which accounts for nearly half of all reported CVEs this month. This month’s patches include Microsoft Windows, Microsoft Office, Microsoft Edge, Internet Explorer, ChakraCore, Microsoft Exchange Server, Azure DevOps, Windows Defender, Visual Studio, Microsoft Office Services and Web Apps, Azure and Microsoft Dynamics. The following is a breakdown of the most important CVEs from this month’s release.

CVE-2020-0768, CVE-2020-0823, CVE-2020-0825, CVE-2020-0826, CVE-2020-0827, CVE-2020-0828, CVE-2020-0829, CVE-2020-0830, CVE-2020-0831, CVE-2020-0832, CVE-2020-0833, CVE-2020-0847, CVE-2020-0848, | Scripting Engine Memory Corruption Vulnerability

CVE-2020-0768, CVE-2020-0823, CVE-2020-0825, CVE-2020-0826, CVE-2020-0827, CVE-2020-0828, CVE-2020-0829, CVE-2020-0830, CVE-2020-0831, CVE-2020-0832, CVE-2020-0833, CVE-2020-0847, and CVE-2020-0848 are remote code execution (RCE) vulnerabilities in the ChakraCore scripting engine in Internet Explorer and Microsoft Edge. The vulnerabilities vary in their exploit conditions and scope, but in each case, an attacker can gain remote control of a vulnerable host by manipulating how Microsoft browsers handle objects in memory. Users are encouraged to apply all the relevant patches to reduce risk.

CVE-2020-0684 | .LNK Remote Code Execution Vulnerability

CVE-2020-0684 is an RCE vulnerability in Microsoft Windows that can be exploited during the processing of a .LNK file to execute arbitrary code. An attacker who successfully exploits this flaw could gain the same user rights as the local user. To exploit the vulnerability, an attacker could give a user a removable drive or provide the user with a remote share that contains the malicious .LNK file and a malicious binary. When the user opens the share or the drive with an application that parses the .LNK file, the malicious binary would then execute. To correct this issue, the security update addresses the processing of shortcut .LNK references.

CVE-2020-0881 and CVE-2020-0883 | GDI+ Remote Code Execution Vulnerability

CVE-2020-0881 and CVE-2020-0883 are RCE vulnerabilities due to the way in which the Windows Graphics Device Interface (GDI) handles objects in memory. An attacker who exploits either of these flaws could take control of an affected system. Two common attack scenarios include a web-based attack where an attacker convinces a user to visit a malicious website or a file-sharing scenario that involves an attacker convincing a user to open a specially crafted file. As the attack scenarios would require some user interaction, Microsoft rates these as ‘Exploitation Less Likely.’

CVE-2020-0801, CVE-2020-0807, CVE-2020-0809 and CVE-2020-0869 | Media Foundation Memory Corruption Vulnerability

CVE-2020-0801, CVE-2020-0807, CVE-2020-0809 and CVE-2020-0869 are memory corruption vulnerabilities that exist when Windows Media Foundation improperly handles objects in memory. To exploit these flaws, an attacker would need to convince a user to open a crafted file or visit a malicious website. Successful exploitation would allow an attacker to install applications, change or delete data, or create new users with full user privileges.

CVE-2020-0850, CVE-2020-0851, CVE-2020-0852, CVE-2020-0855 and CVE-2020-0892 | Microsoft Word Remote Code Execution Vulnerability

CVE-2020-0850, CVE-2020-0851, CVE-2020-0852, CVE-2020-0855 and CVE-2020-0892 are RCE vulnerabilities within Microsoft Word when the application fails to properly handle objects in memory. To exploit any of these vulnerabilities, an attacker would need to convince a user to open a specially crafted file. An attacker who successfully exploits this flaw could then take actions on behalf of the logged-in user with that user's same permissions. One important item to note is that CVE-2020-0852 can be exploited simply by viewing a crafted file in the Preview Pane of Microsoft Outlook.

CVE-2020-0777, CVE-2020-0797, CVE-2020-0800, CVE-2020-0864, CVE-2020-0865, CVE-2020-0866 and CVE-2020-0897 | Windows Work Folder Service Elevation of Privilege Vulnerability

CVE-2020-0777, CVE-2020-0797, CVE-2020-0800, CVE-2020-0864, CVE-2020-0865, CVE-2020-0866 and CVE-2020-0897 are elevation of privilege vulnerabilities in the Windows Work Folder Service due to improper handling of file operations. An attacker who exploits these flaws could run a process with elevated permissions. To exploit this, the attacker would need to be logged in as a lower-privileged user.

CVE-2020-0788, CVE-2020-0877, CVE-2020-0887 | Win32k Elevation of Privilege Vulnerability

CVE-2020-0788, CVE-2020-0877, CVE-2020-0887 are a trio of elevation of privilege vulnerabilities in Win32k due to the improper handling of objects in memory. Successful exploitation of these vulnerabilities would grant an attacker the ability to run arbitrary code in kernel mode. From there, the attacker could use their elevated privileges to create new user accounts with full rights, view, modify or delete data, or install programs on the compromised system. Elevation of privilege vulnerabilities are leveraged by attackers post-compromise, after they’ve managed to gain access to a system to execute code on their target systems with elevated privileges.

حلول Tenable

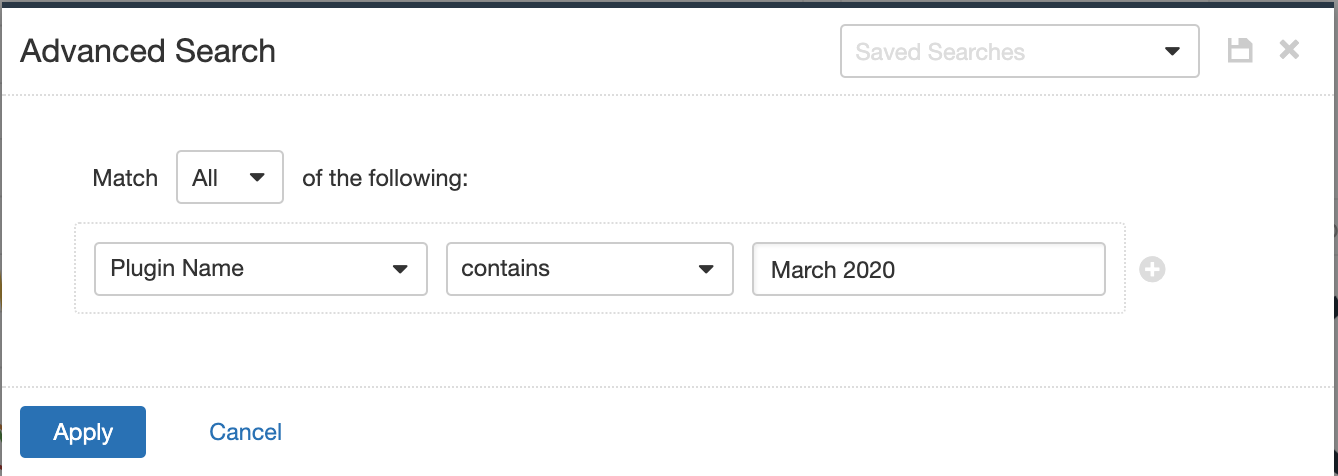

Users can create scans that focus specifically on our Patch Tuesday plugins. From a new advanced scan, in the plugins tab, set an advanced filter for Plugin Name contains March 2020.

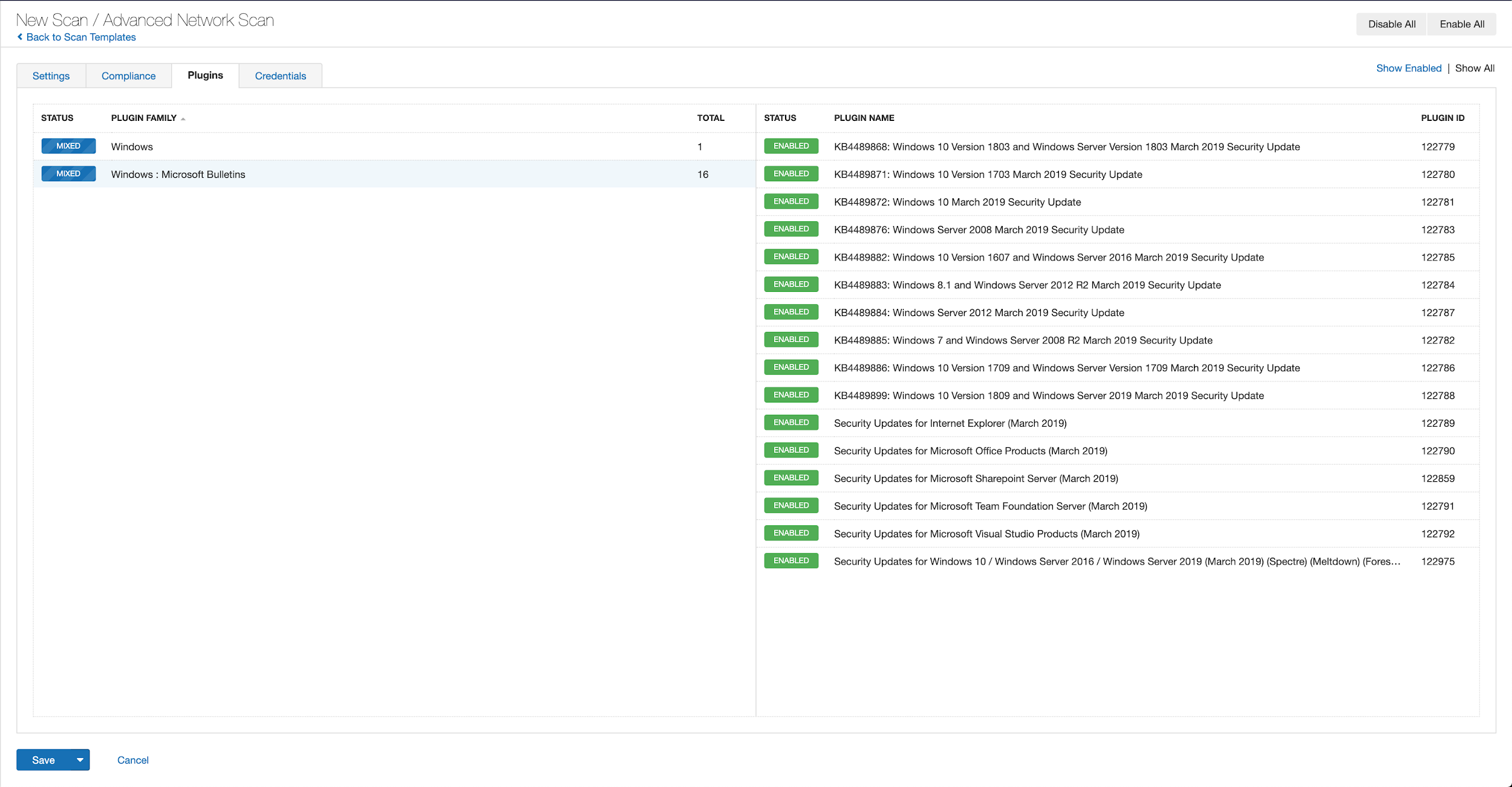

With that filter set, click the plugin families to the left, and enable each plugin that appears on the right side. Note: If your families on the left say Enabled, then all the plugins in that family are set. Disable the whole family before selecting the individual plugins for this scan. Here’s an example from Tenable.io:

A list of all the plugins released for Tenable’s March 2020 Patch Tuesday update can be found here. As always, we recommend patching systems as soon as possible and regularly scanning your environment to identify those systems yet to be patched.

الحصول على مزيد من المعلومات

- Microsoft's March 2020 Security Updates

- Tenable plugins for Microsoft March 2020 Patch Tuesday Security Updates

Join Tenable's Security Response Team on the Tenable Community.

Learn more about Tenable, the first Cyber Exposure platform for holistic management of your modern attack surface.

Get a free 30-day trial of Tenable.io Vulnerability Management.

- Vulnerability Management