IDC Ranks Tenable No. المركز الأول في حصة سوق إدارة الثغرات الأمنية للأجهزة على مستوى العالم للسنة الخامسة على التوالي

ويوضح أحدث تقرير لشركة الأبحاث أيضًا رؤى حول السوق يمكن لمسؤولي الأمن استخدامها لتحسين استراتيجية إدارة الثغرات الأمنية لديهم.

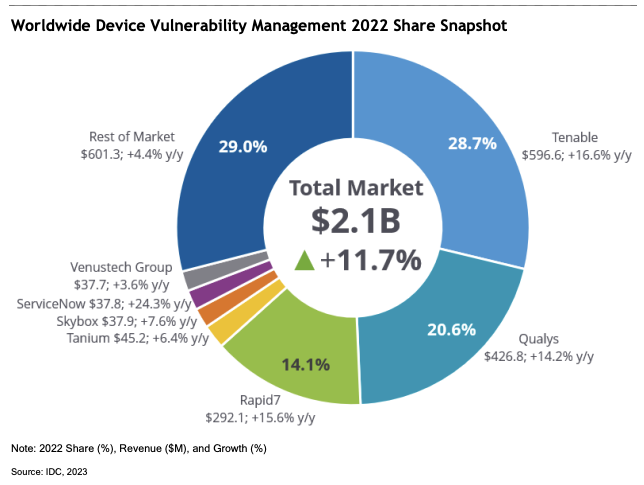

نشرت IDC مؤخرًا تقريرها "Worldwide Device Vulnerability Management Market Share, 2022: Exposures Present a Clear and Present Danger"1 والذي يعرض حصص سوق إدارة الثغرات الأمنية للأجهزة في جميع أنحاء العالم لعام 2022. للسنة الخامسة على التوالي، تحتل شركة Tenable المرتبة الأولى من حيث حصة السوق.

وأشار تقرير IDC إلى: "في أغسطس 2023، أعلنت شركة Tenable عن إمكانيات الذكاء الاصطناعي التوليدي القادمة في برنامج Tenable One. سيساعد ExposureAI في تلخيص المشكلات للعملاء حول أهمية الثغرة الأمنية المكتشفة في بيئتهم والتوصية بالطريقة التي ينبغي عليهم بها إصلاح المشكلة. ويمكن للمستخدمين أيضًا الاستعلام من النظام باستخدام اللغة الطبيعية. في أكتوبر 2023، أكملت شركة Tenable استحواذها على Ermetic، التي تقدم إدارة استحقاقات البنية التحتية السحابية (CIEM) ومنصة حماية التطبيقات السحابية الأصلية (CNAPP). تعتزم شركة Tenable دمج هذه الوظائف في منصة Tenable One Exposure Management لاكتشاف ثغرات امنية إضافية والتكوينات الخاطئة في كل من البيئات المحلية والسحابية."

ويقدم مقتطف تقرير IDC أيضًا رؤى حول تطورات السوق، بالإضافة إلى نصائح لموردي التكنولوجيا لضمان توافقهم مع احتياجات السوق المستقبلية. إننا نؤمن بأن رؤية شركة Tenable واستراتيجيتها تتوافق مع نصائح IDC، مما يؤكد أننا في وضع جيد لتلبية احتياجاتك الآن وفي المستقبل.

قالت ميشيل أبراهام، مديرة الأبحاث والأمن والثقة في IDC: "يحول بائعو برامج إدارة الثغرات الأمنية على الأجهزة اهتمامهم إلى تقديم منصات شاملة تعمل على تجميع حالات التعرض وتمكين المؤسسات من قياس وتوصيل رؤية موحدة للمخاطر الإلكترونية". "ويساعد اتباع نهج استباقي للأمن الإلكتروني من خلال المراقبة المستمرة للتعرضات المؤسسات على تقليل سطح الهجوم، وفي بعض الحالات، أقساط التأمين الإلكتروني الخاصة بهم، وبالتالي فإن حل إدارة الثغرات الأمنية يدفع تكاليفه بنفسه."

تشير IDC إلى أنه على الرغم من أن المؤسسات قد استثمرت في أدوات فحص الثغرات الأمنية، إلا أن الكثير منها لا يزال لا يستخدم إمكانياتها. وتوصي IDC بمجموعة متنوعة من الميزات التي يجب على موردي إدارة الثغرات الأمنية تقديمها لعملائهم. هذه التوصيات، إلى جانب الطريقة التي نعتقد بها أن شركة Tenable تقدم هذه الإمكانات ضمن منصة Tenable One Exposure Management الخاصة بنا، مدرجة أدناه:

توصية IDC: زيادة وتيرة عملة الفحص وتحديد أولويات الثغرات الأمنية عالية المخاطر. يجب على موردي برامج إدارة الثغرات الأمنية للأجهزة توجيه العملاء نحو برنامج إدارة الثغرات الأمنية المتطورة من خلال زيادة وتيرة عملية الفحص وتحديد أولويات الثغرات الأمنية عالية المخاطر. وبهذه الطريقة، سيستفيد العملاء من النهج الاستباقي لتخفيف التهديدات ومن وضع أمني أكثر قوة واستباقية.ومن خلال اتباع هذه التوصية، لن تعمل منصة إدارة الثغرات الأمنية على تحديد الثغرات الأمنية فحسب، بل ستوجه أيضًا جهود الإصلاح الفعالة استنادًا إلى مستوى المخاطر، مما يقلل من احتمالية وقوع هجمات ناجحة.

رأي شركة Tenable:تقدم شركة Tenable خوارزميات متقدمة لتحديد أولويات المخاطر لتحديد الثغرات الأمنية عالية المخاطر والإبلاغ عنها تلقائيًا. ومن خلال توفير رؤى واضحة حول التأثير المحتمل لهذه الثغرات الأمنية، تساعد شركة Tenable العملاء في اتخاذ قرارات معالجة مستنيرة.

توصية IDC: توفير تفاصيل حول جميع الأصول، بما في ذلك تلك غير الموجودة في قاعدة بيانات إدارة التكوين (CMDB). يجب على موردي برامج إدارة الثغرات المنية للأجهزة أن يقدموا للعملاء رؤية شاملة لجميع الأصول، بما في ذلك تلك التي لم يتم تسجيلها تقليديًا في قاعدة بيانات إدارة التغيير (مثل الأجهزة المحمولة وأجهزة التخزين الخاصة وأجهزة الشبكة)، للقضاء على النقاط العمياء والثغرات الأمنية وإنشاء خط أساس للإدارة الفعالة للمخاطر.

تتيح هذه الرؤية الأوسع للأصول للعملاء الحصول على فهم شامل لسطح الهجوم لديهم، مما يقلل من مخاطر إغفال الأصول المهمة.

رأي شركة Tenable:ومن خلال عمليات التكامل مع أدوات إدارة الأصول الشائعة، تضمن شركة Tenable حصول المستخدمين على عرض شامل للأصول. توفر شركة Tenable موصلات سهلة الاستخدام للتكامل السريع والسلس، مما يقلل من جهود التنفيذ للمشترين. فعلى سبيل المثال، يعمل تكاملنا مع ServiceNow على تبسيط عمليات إدارة الأصول، مما يعزز الكفاءة التشغيلية الشاملة.

توصية IDC: تجاوز الثغرات الأمنية الشائعة والتعرض للمخاطر للوصول إلى إدارة شاملة للتعرض للمخاطر. يجب على موردي برامج إدارة الثغرات الأمنية للأجهزة أن يجمعوا المزيد من الأدوات (مثل برامج فحص الثغرات الأمنية على الأجهزة، وإدارة سطح الهجوم (ASM)، والمنصات السحابية، وإدارة أصول الأمن السيبراني، وأدوات فحص إنترنت الأشياء/التكنولوجيا التشغيلية) لنقل إدارة الثغرات الأمنية إلى ما هو أبعد من الثغرات الأمنية الشائعة لتقديم إدارة شاملة للتعرض للمخاطر.

ويمنح هذا العملاء نهجًا شاملاً لإدارة الثغرات الأمنية، واكتساب رؤى حول نواقل التهديد المختلفة. كما يستفيد العملاء أيضًا من إمكانية اتخاذ القرارات المستنيرة والتواصل الفعال بشأن المخاطر الإلكترونية لكل من المديرين التنفيذيين والعاملين في مجال الأمن.

رأي شركة Tenable:توفر شركة Tenable منصة مركزية تدمج أدوات متعددة بسلاسة. تضمن منصة Tenable التوافق مع مجموعة كبيرة من الأنظمة والأدوات للحصول على رؤية موحدة وشاملة للتعرض للمخاطر عبر أسطح الهجوم المختلفة.

توصية IDC: تقديم تصورات وملخصات لمسار الهجوم. يجب على موردي برامج إدارة الثغرات الأمنية للأجهزة أن يقدموا تصورات وملخصات لمسار الهجوم للعملاء لفهم سلاسل التعرض للمخاطر، التي قد لا تكون واضحة عند تحديد درجات الثغرات الأمنية الفردية.

وبهذه الطريقة، يمكن للعملاء تصور المخاطر وفهم العلاقات وتحديد نقاط الاختناق، مما يتيح اتخاذ قرارات مستنيرة بناءً على فهم ديناميكي لسطح الهجوم.

رأي شركة Tenable: يحتوي Attack Path Analysis من Tenable، المتوفر ضمن Tenable One، على أدوات تصور سهلة الاستخدام تصور وتوضح بوضوح سلاسل التعرض للمخاطر والعلاقات. إننا نقدم خيارات التخصيص لتخصيص التصورات وفقًا للاحتياجات والتفضيلات المحددة للمؤسسات المختلفة.

توصية IDC: استخدم التعلم الآلي لتحديد التكوينات غير الطبيعية. يجب على موردي برامج إدارة الثغرات الأمنية للأجهزة الاستفادة من تعلم الآلة لتحديد التكوينات غير المعتادة التي قد تؤدي إلى تعرض العملاء للخطر.

ومن خلال هذه الإمكانية الموصى بها، يستفيد العملاء من النهج الاستباقي لتحديد حالات التعرض المحتملة للمخاطر والتخفيف منها، مما يقلل من احتمالية التعرض لهجمات ناجحة.

رأي شركة Tenable: تستثمر Tenable Research في البحث والتطوير المستمر لتظل سابقة للتهديدات الناشئة. وتُحدث فرق المنتجات والبحث لدينا نماذج التعلم الآلي بانتظام للتكيف مع تقنيات الهجوم المتطورة وضمان التحديد الدقيق للتكوينات غير الطبيعية. إننا قادرون على تقديم رؤى واضحة حول عملية اتخاذ القرار المعتمدة على الذكاء الاصطناعي لبناء الثقة مع المشترين.

وفقا لتقرير IDC: "لدى المؤسسات المزيد من خيارات منصات إدارة التعرض الموحدة من الشركات الناشئة والموردين منذ فترة طويلة على حد سواء. وتتيح هذه الحلول تجميع حالات التعرض من أدوات فحص الثغرات الأمنية على الأجهزة، إلى جانب أدوات مثل اختبارات أمان التطبيقات، وإدارة سطح الهجوم (ASM)، والمنصات السحابية، وأنظمة إدارة أصول الأمن الإلكتروني، وادوات فحص إنترنت الأشياء/التكنولوجيا التشغيلية. ومن خلال توفير رؤية أكبر لبيئة تكنولوجيا المعلومات الموحدة، تستخدم منصات إدارة التعرض الجديدة خوارزميات الذكاء الاصطناعي لعرض المخاطر ذات الأولوية الخاصة بالثغرات الأمنية وحالات التعرض الشائعة وغيرها من حالات التعرض، حتى يعرف فريق الأمان من أين يبدأ.

ويُعد امتلاك هذه الإمكانات والميزات الموصى بها أمرًا ضروريًا للعملاء للبقاء في طليعة مشهد الأمن الإلكتروني سريع التطور. ومن خلال الاستفادة من منصة Tenable One Exposure Management وحلولنا المبتكرة، فإننا نقدم نهجًا شاملاً واستباقيًا لإدارة الثغرات الأمنية على الأجهزة. من خلال تمكينك من تعزيز وضعك الأمني وإدارة التعرض بفعالية، نساعدك على تحديد أولويات المخاطر، وتقديم رؤية مفصلة للأصول، ودمج أدوات متنوعة، وتوفير تصورات لمسار الهجوم، والاستفادة من التعلم الآلي.

نظرًا لبقائنا في طليعة إدارة الثغرات الأمنية والتعرض للمخاطر، فإننا ملتزمون بتقديم حلول مبتكرة تتماشى مع توجهات السوق والمتطلبات المستقبلية. ثق بنا للتنقل في سطح الهجوم المتطور، مما يضمن قدرتك على الصمود في مواجهة التهديدات الناشئة والجديدة.

1Worldwide Device Vulnerability Management Market Shares, 2022: Exposures Present a Clear and Present Danger

تعرف على المزيد

- اقرأ تقرير IDC "Worldwide Device Vulnerability Management Market Share, 2022: Exposures Present a Clear and Present Danger" للحصول على مزيد من المعلومات حول بائعي ورؤى حول سوق برامج إدارة الثغرات الأمنية للأجهزة

- قراءة البيان الصحفي

- يرجى زيارة صفحة Tenable One لمعرفة المزيد حول منصة Exposure Management الخاصة بنا

- Exposure Management

- Research Reports

- Risk-based Vulnerability Management

- Vulnerability Management