وقحة، وساذجة، وغير منطقية: التعرف على مجموعة الابتزاز LAPSUS$

نظرًا لأنها حظيت باهتمام الصناعة في الأشهر الأولى من عام 2022، باتت مجموعة LAPSUS$ لا تحرك ساكنًا إلى حد بعيد. ما الدروس المستفادة من قصة مجموعة الابتزاز هذه والتكتيكات الخاصة بها؟

في مطلع عام 2022، اقتحمت مجموعة LAPSUS$ المشهد بشنّ هجمات تخريبية مدوية. برغم أنه من حين إلى آخر يتم وضع LAPSUS$ في سلة واحدة مع مجموعات برامج الفدية الضارة، إلا أنها تعتبر مجموعة ابتزاز. ما وجه التمييز بينها وبين مجموعات برامج الفدية الضارة الاحترافية القائمة بالفعل، وما الدروس التي يمكن أن تستخلصها المنظمات من تكتيكاتها من أجل تعزيز نقاط الدفاع لديها؟

حققت مجموعة LAPSUS$ نجاحًا لا يُستهان به في مطلع عام 2022، لكن خارت قواها في خضم الأمواج العاتية التي أثارتها مجموعات أكثر رسوخًا مثل مجموعة Conti. كانت الفترة الوجيزة التي لعبت فيها LAPSUS$ دور الريادة في دوائر أخبار الأمن السيبراني مشوبة بالسمات غير الطبيعية والأخطاء الفاضحة.

المصدر: Tenable Research، يوليو 2022

برامج فدية ضارة أم ابتزاز؟

لقد أشرت إلى أن LAPSUS$ هي مجموعة ابتزاز، وليست مجموعة برامج فدية ضارة. ولهذه الأغراض، فأنا أتعمد تناول تعريف برامج الفدية الضارة بشكل محدد. بينما تنطوي بعض حالات الابتزاز على سرقة البيانات و"طلب الفدية" لإعادتها إلى المؤسسات، يشير مصطلح "برامج الفدية الضارة" على وجه التحديد إلى الحوادث التي يتم فيها نشر البرامج الضارة لتشفير البيانات (برامج الفدية الضارة) ويتم إرجاع إمكانية الوصول إلى هذه الأنظمة إلى المؤسسات المستهدفة.

تتبنى مجموعات برامج الفدية الضارة عبر السنين مجموعة متنوعة من تكتيكات الابتزاز. للتعرف على تلك التكتيكات والميزات الرئيسية الأخرى للنظام البيئي لبرامج الفدية الضارة، يمكنك الاطلاع على تقرير Tenable. ينصبّ تركيز مجموعات الابتزاز مثل LAPSUS$ على سرقة البيانات الانتهازية والتهديدات لنشر البيانات المسروقة على الْمَلَأ. في بعض الأحيان، تقوم أيضًا تلك المجموعات بحذف البيانات الأصلية.

مع وضع وجه التمييز هذا كأساس، دعونا ندقق النظر في أحد الأسماء التي لمعت مؤخرًا في عالم الابتزاز: مجموعة LAPSUS$.

ما المقصود بمجموعة LAPSUS$؟

اقتحمت مجموعة LAPSUS$ الساحة بقوة في نهاية عام 2021، ووضعت هذا النوع من مجموعات الابتزاز في الصدارة، في الوقت الذي تقوم فيه مجموعات أخرى بتنفيذ هجمات بالابتزاز فقط.

دشّنت مجموعة LAPSUS$ مسارها المهني رسميًا في ديسمبر عام 2021 بهجمات على الشركات في أمريكا الجنوبية، وواصلت شن هجومها حتى شهر يناير من العام التالي بأهداف في أمريكا الجنوبية والبرتغال، والتي على الأرجح كانت ذات صلة بموقع بعض أعضاء المجموعة. (برغم حدوث الاختراق المبدئي لشركة Sitel والتسوية اللاحقة لشركة Okta في أواخر شهر يناير، لم يتم كشف الستار عنها لمدة شهرين آخرين.) وفي الأشهر التالية، قامت مجموعة LAPSUS$ بتوسيع نطاق أهدافها لتشمل شركات التكنولوجيا متعددة الجنسيات. ومن ثم، لفت ذلك انتباه مجتمع الأمن السيبراني بوجه عام إلى المجموعة.

تعمل مجموعة LAPSUS$ منفردةً عبر مجموعة خاصة على موقع Telegram، ولا تدير موقع تسريب مظلمًا على الويب كمثيلاتها من مجموعات التهديد الأخرى، الأمر الذي يحد من قدر البيانات المتاحة للتحليل. وعلى الرغم من ذلك، فقد قام العديد من المحللين، والباحثين، والمراسلين الأمنيين بالتدقيق في المعلومات المتاحة، وقاموا بوضع الرؤى حول السمات المميزة للمجموعة وتكتيكاتها.

وفيما يلي بعض من المواضيع المشتركة بين هذه التحليلات:

- تكتيكات وسلوكيات أقل نضجًا

- أولوية للتأثير وسوء السمعة

- التركيز بشكل أساسي على الأهداف النقدية

إن انتقال المجموعة من استهداف الشركات في أمريكا الجنوبية إلى الشركات الأكثر نفوذًا، أي "شركات التكنولوجيا الدولية واسعة النطاق"، يؤيد وجود الأهداف النظرية للمال والشهرة لدى هذه المجموعة، حسبما ورد في بحث Flashpoint. من الناحية النظرية، قد يؤدي استهداف هذه الشركات إلى جني مجرمي الإنترنت لأرباح أعلى، وبالتالي تشويه سمعة المجموعة بكل تأكيد.

وفقًا للعديد من المحللين، سيكون من الصعوبة بمكان أن يعزو ذلك لهدف فردي أو موحد — أو حتى أهداف الخصم بلا تردد — لمثل هذه "المجموعة الفضفاضة." ومن جانبها، أكدت مجموعة LAPSUS$ بشكل قاطع أنها لا تتحرك وفقًا لأي دوافع سياسية أو تحت رعاية أي دولة، وعلى ما يبدو أن أفعالها متسقة مع هذا التأكيد.

إذا كانت مجموعات برامج الفدية الضارة مثل Conti هي عمليات جيدة التنظيم تعيد إلى الأذهان صورة المؤسسات الإجرامية التي ظهرت في البرامج التلفزيونية والأفلام مثل فيلم Boardwalk Empire (إمبراطورية الممر) أو The Godfather (الأب الروحي) — بحيث تكتمل الصورة مع خدمة العملاء والموارد البشرية — فإن مجموعة LAPSUS$ تشبه إلى حد كبير فرق العمل في فيلمَي Point Break (نقطة فاصلة) أو Bottle Rocket (بوتل روكيت). وقد ألمح العديد من المحللين إلى أن سلوكها يتسم بعدم النضج والتهور، مقارنةً بالصورة النمطية "للمراهق في القبو،" أطفال السيكربت.

برغم صعوبة التعرف على هوية كل عضو على حدة داخل أي مجموعة جرائم إلكترونية، إلا أن الباحثين ورجال القانون تمكنوا من تتبع عمليات مجموعة LAPSUS$ حتى توصلوا إلى قلة من المراهقين في البرازيل والمملكة المتحدة. وعلى ما يبدو أن هذه الإثباتات الشخصية والاعتقالات اللاحقة والصمت الماثل للعيان من جانب المجموعة تتوافق مع التحليل الذي يفيد بأن المجموعة تتألف من ممثلين "موهوبين ولكن عديمي الخبرة" و"يتصفون بالطيش والاضطراب." ولا ريب أن هذه السمات تستند إلى تكتيكات المجموعة وسلوكياتها التي أظهرتها الملاحظة، لذلك دعونا ندرسها بشيء من التفصيل.

كيف تعمل LAPSUS$؟

قد لا يُقدر لمجموعة LAPSUS$ العيش طويلًا؛ نظرًا للتطورات الأخيرة، إلا أنها لا تزال تظهر مسارًا للنضج. لكن هذا المسار لم يكن خطيًا، الأمر الذي يثبت أيضًا الطبيعة الجماعية الفضفاضة للمجموعة. بيد أن مجموعة LAPSUS$ قامت بمرور الوقت بتحولات انتهازية في التكتيكات والأولويات لهجماتها — أي الانتقال من سرقة بيانات الزبائن والعملاء بالطريقة التقليدية إلى سرقة المعلومات السرية وكود المصدر.

فيما يتعلق بالتكتيكات، تميزت الهجمات المبكرة بحجب الخدمة الموزعة (DDoS) وتخريب مواقع الويب. لكن من قبل تاريخ 21 يناير، كانت مجموعة LAPSUS$ متورطة بالفعل في انتهاك متعدد المراحل أفضى في نهاية المطاف إلى وقوع الحادث في Okta. خلال عملية النضج تلك، اعتمدت مجموعة LAPSUS$ بشكل مفرط على التكتيكات المجربة والصحيحة مثل شراء مقالب بيانات الاعتماد، ومكاتب دعم الهندسة الاجتماعية، وإرسال رسائل المصادقة متعددة العوامل (MFA) كبريد عشوائي لتحقيق الوصول الأولي إلى المنظمات المستهدفة.

حسب التقارير الصادرة من شركة Microsoft ومجموعة NCC، السابق خرقها من قِبل المجموعة، إليك بعض التكتيكات والأساليب والإجراءات الرئيسية لمجموعة LAPSUS$:

- الوصول المبدئي عبر مستودعات بيانات الاعتماد المشتراة أو المتاحة للجمهور، وسرقة كلمات المرور والدفع للموظفين مقابل الوصول

- الاحتيال على المصادقة متعددة العوامل من خلال رسائل البريد العشوائي أو التواصل مع مكتب الدعم

- الوصول إلى التطبيقات التي تعمل عبر الإنترنت مثل الشبكات الخاصة الافتراضية، وMicrosoft SharePoint، وأجهزة سطح المكتب الافتراضية وخلافه؛ بغرض جمع المزيد من بيانات الاعتماد والوصول إلى المعلومات الحساسة

- زيادة الامتيازات من خلال استغلال الثغرات الأمنية غير المصححة في Jira وGitLab وConfluence وتعداد المستخدمين باستخدام مستكشف Active Directory

- استخراج البيانات عبر NordVPN أو خدمات إسقاط الملفات المجانية ثم حذف الموارد

- استخدام الوصول إلى البيئات السحابية للهدف من أجل وضع البنية التحتية للهجوم وإزالة جميع المديرين العالميين الآخرين

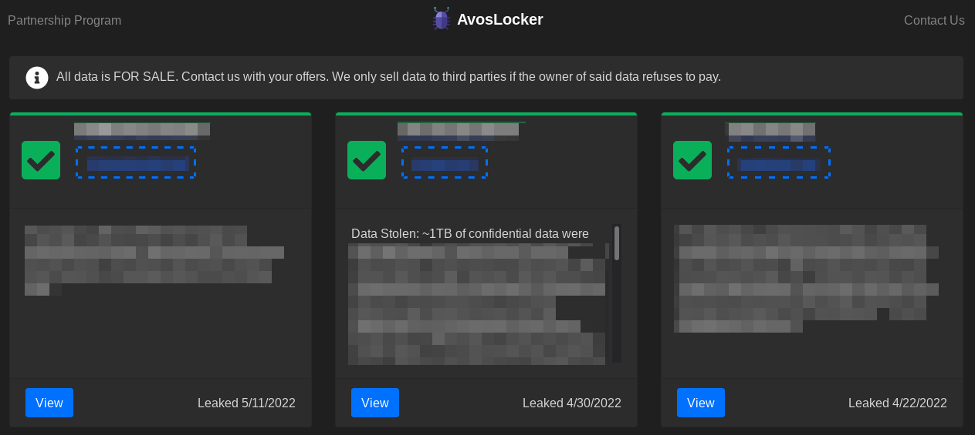

كما أشرت أعلاه، تتميز مجموعة LAPSUS$ عن مجموعات التهديد الأخرى في مجالات الابتزاز وبرامج الفدية الضارة بطريقة رئيسية وهي: عدم إدارتها لموقع تسريب على الويب. تستخدم المجموعة قناة Telegram الخاصة بها منفردة للإعلان عن الضحايا، وغالبًا ما تطلب مدخلات من المجتمع الأوسع نطاقًا حول بيانات المنظمة المقرر إصدارها بعد ذلك. بالمقارنة مع المواقع القياسية المرموقة لمجموعات برامج الفدية الضارة (مثل: AvosLocker، وLockBit 2.0، وConti وما إلى ذلك)، فإن هذه الممارسات تفتقر إلى التنظيم والنضج.

موقع تسريب AvosLocker، مصدر الصورة: Tenable، مايو 2022

يمكن النظر، ظاهريًا، لخطوة الانتقال إلى سرقة كود المصدر والمعلومات السرية باعتبارها إستراتيجية لتحفيز واجتذاب عمليات دفع ابتزازية أضخم، لكن مجموعة LAPSUS$ استخدمت هذه السرقات بطرق غير مألوفة أيضًا. بالاستعانة ببيانات Nvidia، قامت مجموعة APSUS$ كذلك بتسريب شهادة توقيع التعليمات البرمجية، والتي سمحت لصانعي البرامج الضارة باستخدام هذه الشهادة بكل أريحية لتهريب بضاعتهم إلى البيئات المستهدفة كبرامج مُوَقَّعة بشكل شرعي من Nvidia. وكان بمقدور LAPSUS$ سرقة معلومات قيّمة من Nvidia، ولكنها لم تكن مهتمة بالاستفادة منها لمصلحتها الخاصة أو قادرة على ذلك. يبدو أن هذه المجموعة كانت لا تملك حسًا قويًا بالبيانات ذات القيمة. البيانات المسروقة من شركة Microsoft "لا تسفر عن زيادة المخاطر" وشركة Samsung لم "تتوقع أي تأثير على أعمالها أو زبائنها."

في الحقيقة، لم تقم مجموعة LAPSUS$ دائمًا بإبلاغ ضحاياها بطلبات الابتزاز بشكل فعّال، وأحيانًا لم توافق علنًا على كيفية تسريب البيانات، وقدمت مطالب "غير عقلانية وغير منطقية". في حالة Nvidia، طالبت مجموعة LAPSUS$ بإجراء تغييرات وظيفية على رقاقات Nvidia، والتي يتنافى تحقيقها مع المنطق. يبدو أن هذا الطلب كان إستراتيجية نقدية طويلة الأجل لرفع القدرة على تعدين العملة المشفرة، وإن كان يفتقد إلى الدراسة.

ما الذي أنجزته LAPSUS$؟

على الرغم من أن الهجمات السابقة التي شنّتها مجموعة LAPSUS$ لم تنل مستوى الاهتمام الذي حظيت به هجماتها اللاحقة، إلا أن بعضها سبّب الفوضى إلى حد ما، وسرعان ما تم وضع المجموعة على شاشات رادار المدافعين، ولا سيما في المناطق الأكثر تضررًا من تلك الهجمات السابقة. الجدير بالذكر أن المجموعة نجحت في إرباك العديد من شركات الاتصالات السلكية واللاسلكية وشركات الإعلام في أمريكا اللاتينية وأوروبا، بالإضافة إلى وزارة الصحة بالبرازيل.

لم تكن مجموعة LAPSUS$ قد دخلت دائرة الضوء الأوسع نطاقًا حتى وقت هجومها على Nvidia في أواخر فبراير. مع هذا الاختراق، برزت مجموعة LAPSUS$ على الساحة العالمية، وشرعت في تمزيق شركات التكنولوجيا الكبرى في لمح البصر، وقد فعلت ذلك بطريقة تتسم بالدهاء أكثر من كونها وظيفية.

على الرغم من أن الاختراقات في شركات Samsung وMicrosoft وOkta لم يكن لها التأثير التقني الذي نخشاه جميعًا من وقوع حادث في شركات من هذا النوعية، إلا أن مدى الإرباك لا يزال جسيمًا. أدى الحادث الذي وقع في Okta بشكل خاص إلى إثارة ضجة كبيرة في مجال الأمن السيبراني أثناء التحقيق فيها والكشف عن ملابساتها. في الوقت الذي شهد وقوع هذه الحوادث الكبرى، واصلت المجموعة استهداف المنظمات الأصغر في أمريكا اللاتينية وأوروبا.

حيث إن المجموعة ذات سلوك مضطرب ومطالب مثيرة للعجب لا يمكن تلبيتها — اتهمت المجموعة، في مرحلة ما، أحد الأهداف بالقرصنة المضادة — فالفترة التي تصدرت فيها مجموعة LAPSUS$ دوائر أخبار الأمن السيبراني كانت تعمّها الفوضى. من الصعب تحديد مقدار الأموال التي جنتها مجموعة LAPSUS$ من مؤسستها، بيد أنه لا يمكن إنكار أن المجموعة اكتسبت سمعة سيئة، في كل الأحوال. بعد ثلاثة أشهر من ذروة هجمات LAPSUS$ والاعتقالات، ظلت المجموعة بلا نشاط إلى حد بعيد.

كيف يجب أن تستجيب المنظمات

تركز التكتيكات الأساسية لمجموعة LAPSUS$ على الهندسة الاجتماعية وتجنيد المطّلعين. في تقريرها عن أنشطة المجموعة، قدمت مجموعة NCC مؤشرات عن التوصل لتسوية بشأن هجمات مجموعة LAPSUS$. يجب أن تطبق المنظمات التوجيهات التالية بغية الدفاع ضد هجمات مجموعة LAPSUS$ ومجموعات الابتزاز الأخرى.

- إعادة تقييم سياسات مكتب الدعم والوعي بالهندسة الاجتماعية

- تقوية المصادقة متعددة العوامل: تجنب المصادقة متعددة العوامل القائمة على الرسائل النصية القصيرة، وضمان استخدام كلمة مرور قوية، والاستفادة من المصادقة بلا كلمة مرور

- استخدام خيارات المصادقة القوية للتطبيقات التي تعمل عبر الإنترنت مثل OAuth، ولغة ترميز تأكيد الأمان

- البحث عن الثغرات الأمنية المؤكد استغلالها في الابتزاز والتي قد تسمح للمهاجمين بالتحرك أفقيًا في أنظمتك وتصحيح هذه الثغرات، وأيضًا زيادة الامتيازات وترحيل البيانات الحساسة

- تعزيز الوضع الأمني السحابي: تحسين القدرة على اكتشاف المخاطر، وتعزيز تكوينات الوصول

تشير شركة Okta في تحليلها للحادث الذي استهدف أنظمتها الخاصة إلى تبنيها مبدأ انعدام الثقة كآلية دفاع رئيسية. أتت خطوات المصادقة الإضافية اللازمة للوصول إلى التطبيقات والبيانات الحساسة ثمارها في الحيلولة دون تحقيق مجموعة LAPSUS$ لهذا الوصول الذي كان من الممكن أن يفضي إلى تأثير كارثي على شركة Okta وزبائنها.

لا تقوم مجموعات الابتزاز مثل LAPSUS$ باستهداف Active Directory بنفس دوافع مجموعات برامج الفدية الضارة التقليدية، ولكن لا تزال تسعى إلى التوصل لحل وسط بشأن أهداف Active Directory من أجل تحويل إمكانية وصولها إلى المستخدمين ذوي الامتيازات الأعلى. لا ريب أن تكوين Active Directory الصحيح ومراقبته يلعبان دورًا بالغ الأهمية لمناهضة الابتزاز، كما هو الحال في إيقاف برامج الفدية الضارة. إضافةً إلى ذلك، فإن مجموعات الابتزاز هذه ستقوم على الأرجح باستهداف البيئات السحابية. أظهرت الملاحظة استهداف مجموعة LAPSUS$ للبنية التحتية السحابية، وحذف الموارد، وحجب المستخدمين الشرعيين.

كنظيراتها من مجموعات برامج الفدية الضارة، لا تزال تعوّل مجموعات الابتزاز هذه على الثغرات الأمنية القديمة التي تتركها المؤسسات دون تصحيح. في مؤتمر RSA المنعقد في يونيو 2022، أفاد روب جويسي، مدير الأمن السيبراني في وكالة الأمن القومي الأمريكية أن سد تلك الثغرات الأمنية المعروفة "يجب أن يكون الأساس" لجهود الأمن السيبراني. بإمكان عملاء Tenable استخدام نموذج فحص النظام البيئي لبرامج الفدية الضارة الخاص بنا، ولوحات المعلومات (Tenable.io ،Tenable.sc) والتقارير لتقييم بيئاتهم بحثًا عن الثغرات المؤكد استهدافها بواسطة مجموعات برامج الفدية الضارة، والتي يتم استغلال العديد منها أيضًا على يد مجموعات الابتزاز.

مستقبل مجموعات الابتزاز

إن LAPSUS$ ليست الاسم الوحيد في عالم الابتزاز. في أعقاب إغلاق Conti، تمت ملاحظة تورط بعض مؤسساتها الفرعية في هجمات مماثلة. حذرت الوكالات الحكومية الأمريكية أيضًا من مجموعة ابتزاز أخرى اسمها Karakurt، والتي انتقلت من مجرد تشغيل موقع ويب لتسريب بيانات الآخرين إلى التورط في عمليات سرقة البيانات والابتزاز نيابةً عنها.

في ظل تراجع أنشطة مجموعة LAPSUS$، بدأ نجم مجموعة RansomHouse في الصعود. مثل مجموعة LAPSUS$، صنفها البعض على أنها مجموعة لبرامج الفدية الضارة، لكنها لا تقوم بتشفير البيانات على الشبكات المستهدفة. تتشابه العديد من تكتيكاتها مع تلك التي تتبعها مجموعة LAPSUS$؛ حتى إن دار RansomHouse أعلنت عن أنشطتها على قناة Telegram الخاصة بمجموعة LAPSUS$.

شأنها شأن برامج الفدية الضارة، لا تقع هجمات الابتزاز في أي مكان إلا وتسفر عن التعقيد المبالغ فيه أو التكاليف الفادحة للتعامل معها. يتعين على المنظمات تقييم نقاط الدفاع التي تمتلكها ضد التكتيكات المستخدمة، وكيف يمكن تقويتها، وما إذا كانت كتب ألاعيب الاستجابة لديها هي المتهم الأول بارتكاب تلك الحوادث. برغم أنه يسهل على النفس التحقير من شأن مجموعات التهديد مثل LAPSUS $ بسبب تكتيكاتهم الوقحة والساذجة وغير المنطقية، إلا أن اختراقهم لشركات التكنولوجيا الدولية العملاقة يذكرنا بأنه حتى التكتيكات الساذجة يمكن أن تترتب عليها عواقب وخيمة.

الحصول على مزيد من المعلومات

- Research Reports

- Threat Intelligence