طريقة عملية لتقليل المخاطر في منطقة الإنتاج

هناك الكثير من الصخب حول الأمن الإلكتروني لمنطقة الإنتاج في مجال التصنيع، ولكن من أين تبدأ؟ دعونا نُبسط الأمر ونتطرق إلى سبب قيام المهاجمين بما يفعلونه وما يمكنك فعله لإيقافهم. يتعلق الأمر برمته بتقليل المخاطر، ومضاعفة جهودك لتحقيق أفضل النتائج. تابع القراءة لمعرفة المزيد حول مشهد التهديدات وبعض التكتيكات لإدارة التهديدات.

مهما كان الاسم الذي نريد استخدامه، فإن الاتجاه الذي يُطلق عليه على نطاق واسع الرقمنة أو التقارب في تكنولوجيا المعلومات/التكنولوجيا التشغيلية في التصنيع له مميزاته وعيوبه. تؤدي البيانات المتزايدة حول الجودة والكفاءة والاستدامة إلى اتخاذ قرارات أسرع وأكثر استنارة. تعني الاتصالات المتزايدة والأنظمة الجديدة أن الأنظمة المعزولة بشكل تقليدي تكون متصلة. في إطار الاندفاع نحو الاتصال، فإننا نوسع سطح الهجوم، مما يؤدي إلى إحداث قصور في عناصر التحكم في الأمان والسلامة. وفي منشور المدونة هذا، نُلقي نظرة على الطبيعة الفعلية للثغرات الأمنية والإصلاحات الخاصة بها في منطقة الإنتاج.

دعونا نلقي نظرة عميقة وهادفة على التهديدات التي تواجهنا اليوم:

- يحاول المتسللون كسب المال منك

- يحاول المتسللون كسب المال من شخص آخر من خلال إلحاق الضرر بك

نعم ، هذا نوعًا ما. يمكننا تقسيمها ونردها بعدة طرق ولكن الأشياء التي نحتاج إلى القيام بها لمنعه الثغرات الأمنية و/أو إصلاحها هي نفسها. كل ذلك يؤدي إلى مجموعة من الدفاعات المؤثرة نلخصها فيما يلي.

لذلك دعونا نلقي نظرة متعمقة وذات مغزى على الدفاعات التي يمكنك وضعها:

- يمكنك إصلاح الثغرات الأمنية

- يمكنك الاطلاع على التهديدات

نعم، هذا نوعًا منه، لكننا سننظر في إصلاح الثغرات الأمنية لأن هذا هو المكان الذي يتم فيه إنفاق الأموال على أفضل وجه. مطاردة الاقتحامات والتهديدات تبدو ساحرة - جيمس بوند للغاية بشروط رائعة نختارها من الجيش. حقيقة الأمر أنها باهظة الثمن وتتطلب موظفين بدوام كامل مخصصين للصيد. ما يمكننا فعله أيضًا هو البحث عن آثار الهجمات والاستجابة لها بسرعة. هذه المرونة هي أكثر أهمية بكثير في نظام التحكم الصناعي (ICS)، وأكثر وضوحًا في نظام التحكم الصناعي (ICS).

لذلك، يكمن الحل في إدارة الثغرات الأمنية. إنه موضوع كبير جدًا في عالم التكنولوجيا التشغيلية، ولكن انتبه معي. إصلاح الثغرات لا يعني مجرد إجراء عملية التصحيح. وإلا فلن أضيع وقتي أو وقتك.

إذن، ما تعريف الثغرة الأمنية؟

يعرفه المعهد الوطني للمعايير والتكنولوجيا (NIST) بأنه: "ضعف في نظام المعلومات، أو إجراءات أمن النظام، أو وعناصر التحكم الداخلية، أو التطبيق الذي يمكن استغلاله أو تشغيله بواسطة مصدر تهديد."

أتوقع أن معظمكم فكر في تصحيح نظام Windows، ربما عشرات درجات الثغرات الأمنية والتعرض للمخاطر (CVE) أو النظام العام لنقاط الثغرات الأمنية (CVSS) بطريقة أو بأخرى. سأقوم بتعديل تعريف المعهد الوطني للمعايير والتكنولوجيا (NIST) من "نظام المعلومات" إلى "النظام".حيث سيكون أكثر شمولاً للتكنولوجيا التشغيلية، وأي شيء يعرض إلى مخاطر الإنترنت. ألا يجعلك ذلك تفكر في الثغرة الأمنية بشكل مختلف؟ في هذا السياق، إليك بعض الثغرات الأمنية الشائعة (يمكنك أيضًا تسميتها نقاط الضعف إذا كان ذلك يساعدك):

- عيوب في الرموز البرمجية للبرامج (نعم، إلقاء اللوم على الرجل الآخر)

- تم تصميم الأجهزة والبرامج دون وضع الأمان في الحسبان، مثل الأجهزة القديمة، وهي شائعة جدًا في بيئات التصنيع.

- قرارات التكوين أو التنفيذ التي تتجاهل الأمان

- المعالجة السيئة والمعايير الضعيفة

- عدم كفاية المعرفة بقدرات النظام

تندرج الثغرة الأمنية المفضلة في النقطة الثالثة الموضحة أعلاه؛ أجهزة كمبيوتر لمنطقة الإنتاج تُستخدم اسم مستخدم وكلمة مرور مُشاركة. مثال آخر على ضعف التكوين هو العديد من الأجهزة التي لا تتضمن عملية مصادقة على الإطلاق عند توفر طريقة مصادقة.

لاحظ أنه يمكن إصلاح الفئة الأولى فقط من خلال إجراء عملية "تصحيح". سأتوسع هنا وأجمع كل ما يتطلب "تصحيحًا" للترقية. إخلاء المسؤولية، بناءً على طبيعة النظام الذي يتطلب تصحيحًا، يمكن أن تتسبب عملية التصحيح في تعطيل عملية الإنتاج. ومع ذلك، فإن الإصلاحات العاجلة لنظام التشغيل Windows، والترقيات، وأي شيء في يوم الثلاثاء، وترقيات البرامج الثابتة على جهاز التحكم، والإصدارات الجديدة من البرامج، وما إلى ذلك ... تكون ضمن النطاق. من المسلم به أن الشبكة واسعة، ولكننا نريد أن نحصل على نظرة شمولية. نحن نخشى إجراء عملية تصحيح ونكره القيام بذلك، ونصرخ في قسم تكنولوجيا المعلومات لاقتراحهم ذلك، ونبدأ المعارك، ونحمل ضغينة، ونجادل إلى ما لا نهاية في المؤتمرات. للتوضيح،دعونا نغطي خطوات عملية إدارة الثغرات الأمنية:

- تحديد الثغرة الأمنية: يتم اكتشاف الثغرات الأمنية في النظام من خلال إجراء عملية فحص بحثًا عن الثغرات الأمنية أو اختبار الاختراق أو مراجعة الرموز البرمجية (أو أشياء أخرى).

- تقييم الثغرات الأمنية: قياس احتمالية استغلال المهاجم للثغرة الأمنية وتحديد التأثير في حالة استغلال الثغرة الأمنية.

- برنامج مصمم رسميًا من شأنه تحديد كمية المخاطر هذه.

- حل الثغرات الأمنية: التخفيف أو الإصلاح. ولكن ما الفرق بينهما؟

- الإصلاح – تصحيح الثغرة الأمنية أو التخلص منها - عادةً ما تكون ملف تصحيح، وغالبًا ما يكون هذا غير ممكن في جميع أجزاء بيئة نظام التحكم الصناعي (ICS). في وحدات التحكم، نادرًا ما يؤدي ذلك إلى زيادة وضعك الأمني بشكل هادف، مما يؤدي إلى الخطوة التالية.

- التخفيف – تقليل أو خفض أو الحد من احتمالية حدوث هجوم ناجح أو تخفيف تأثير الهجوم الناجح. غالبًا ما تسمى هذه عناصر تحكم تعويضية.

كيف يساعد Tenable OT Security مسؤولي الأمن الإلكتروني في المجال الصناعي

لنلقِ نظرة على عملية إدارة الثغرات الأمنية الموضحة أعلاه، من خلال عدسة متخصص في مجال الأمن يستخدم Tenable OT Security.

مثال 1:

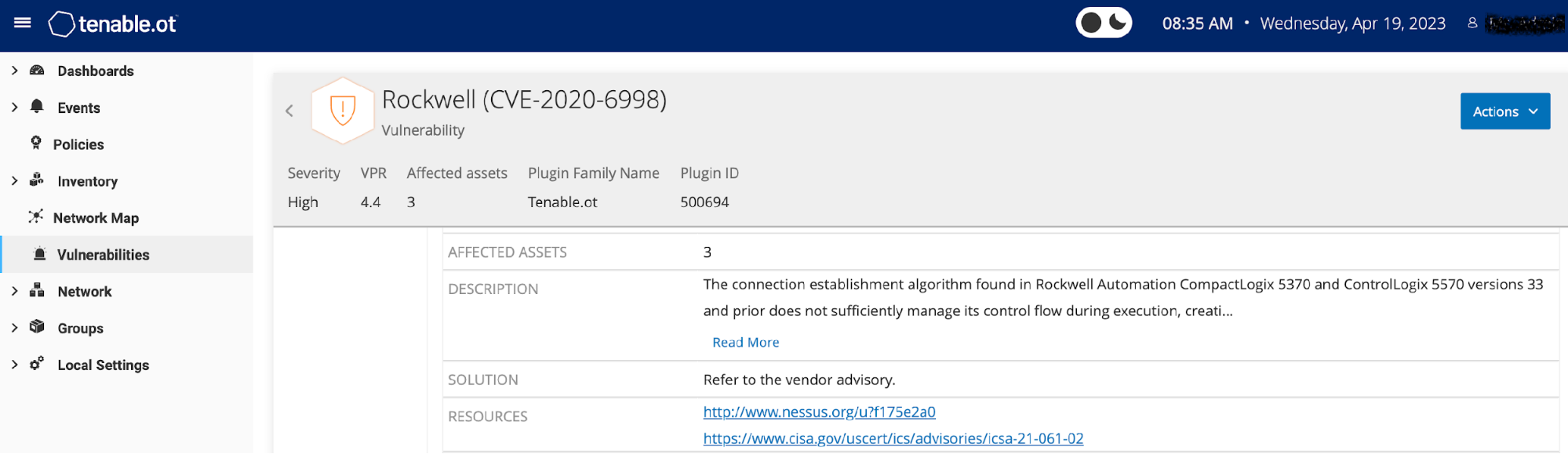

خطوة 1: هنا، نراقب باستمرار بيئة التصنيع ونفحصها باستخدام Tenable OT Security. يمكنك أن تلاحظ أننا تمكنا من تحديد CVE-2020-6998 الموجودة على وحدة تحكم Rockwell. ولا نحدد الثغرة الأمنية فحسب، بل نحصل أيضًا على خيارات لمعالجتها. يمكننا أيضًا متابعة الروابط الموجودة على الشاشة للحصول على الإرشادات والموارد. في الصورة الموضحة أدناه، يمكننا أن نرى خيار ترقية البرنامج الثابت إلى الإصدار 33.011 أو إصدار أحدث.

خطوة 2: بناءً على العملية التي تعمل بها وحدة التحكم، قد لا نتمكن من القيام بأي شيء، أو حتى تحسين أي شيء. لماذا قلت أن إصلاح الجهاز قد لا يحسن أي شيء؟ حسنًا، حتى عندما يوفر موفر الخدمة مثل Siemens أو Rockwell طريقة مصادقة في وحدة التحكم، نادرًا ما يتم استخدامها. لذلك، كل ما يحتاجه أي شخص هو أداة الترميز من الشركة المصنعة مثل Studio 5000 أو TIA Portal، للوصول إلى الجهاز. والأفضل من ذلك، قد يتمكن المتسلل من الوصول إلى محطة عمل Windows المستخدمة عادةً لبرمجة وحدة التحكم هذه. وجهة نظري هي أنه يمكن أن تكون عمليات استغلال وحدات التحكم مضيعة للوقت في حالة عدم وجود مصادقة.

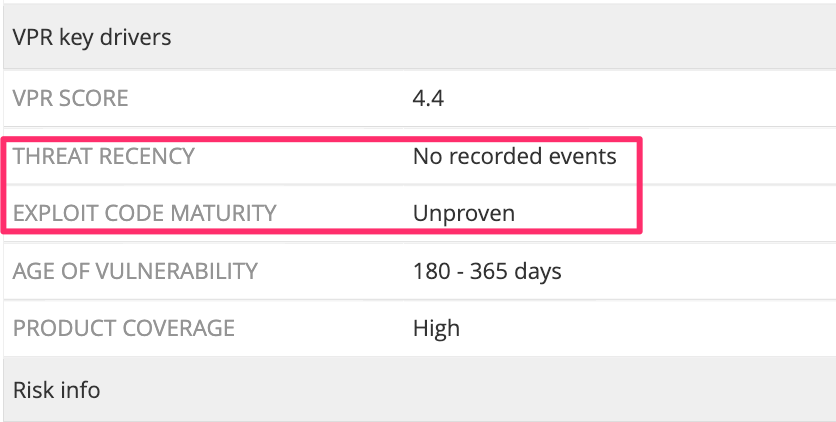

يرفع Tenable OT Security تقييمات أولوية الثغرات الأمنية (VPR)، مما يساعد المستخدمين على فهم قابلية استغلال الثغرة الأمنية. تُظهر الصورة الموضحة أدناه ملخصًا لأبحاثنا حول هذه الثغرة الأمنية المحددة، مع الإشارة إلى أنه لا توجد أي ثغرات مكتشفة. درجة تصنيف أولويات الثغرات الأمنية (VPR) منخفضة، مما يشير إلى انخفاض درجة المخاطر في حالة وجود هذه الثغرة الأمنية في بيئتك.

خطوة 3: بناءً على التقييم الموضح أعلاه، قد يكون الخيار الأفضل هو التخفيف. بالنسبة لهذا الجهاز والعديد من أجهزة Rockwell الأخرى، يعني ذلك حظر حركة المرور على المنفذ 44818 من "خارج منطقة التصنيع".

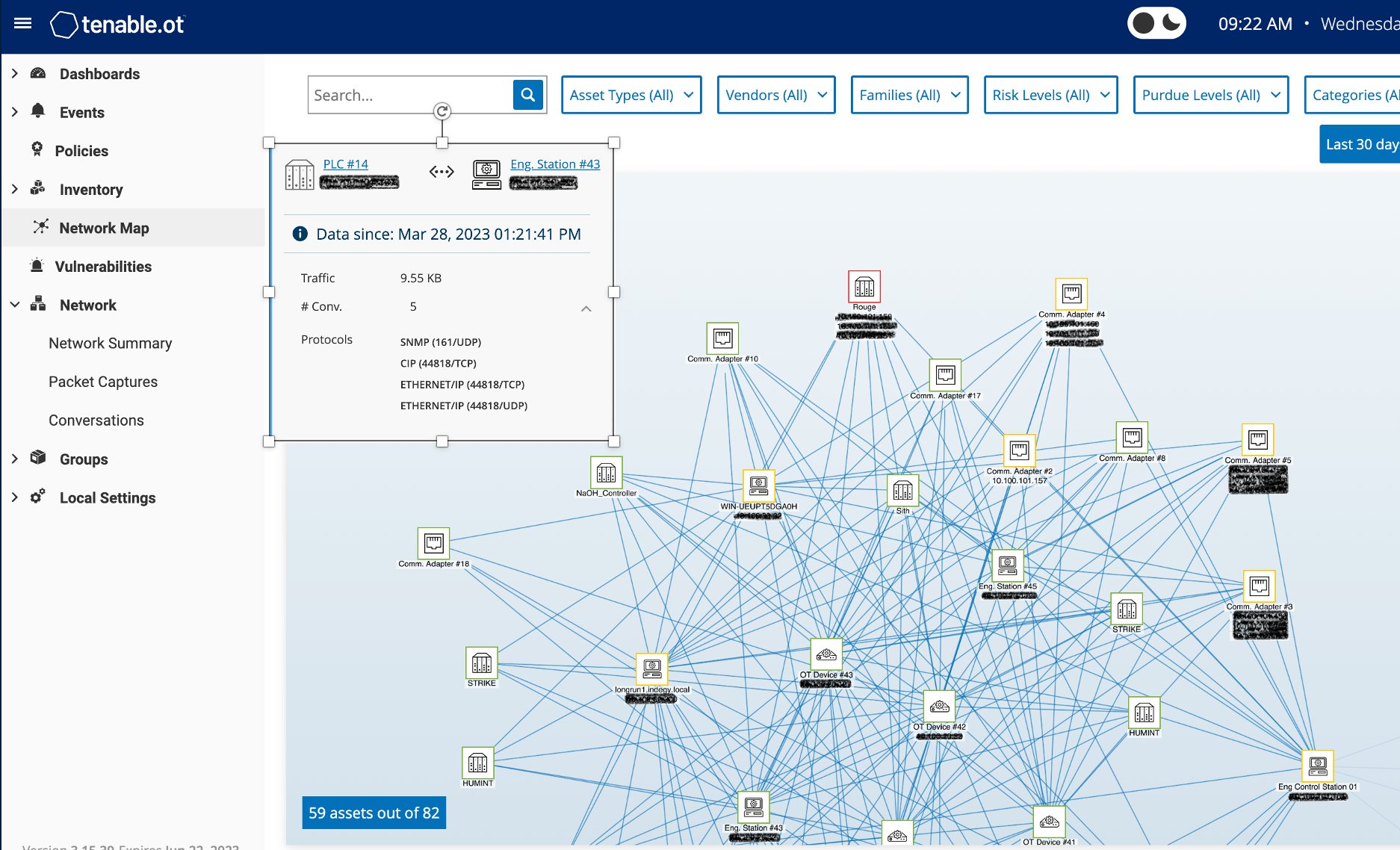

يمكن لـ Tenable OT Security إنشاء خريطة مرئية للشبكة تعرض لك جميع الاتصالات في شبكة نظام التحكم الصناعي (ICS) وعناوين IP للشبكة. في الشكل الموضح أدناه، نحصل على رؤية واضحة للأجهزة التي تحتاج إلى اتصال وتلك التي لا تحتاج إليه، مما يجعل الجزء الأكثر تحديًا في كتابة قواعد جدار الحماية أسهل بكثير.

باستخدام هذه المعلومات، يمكننا أن نتجاوز مجرد حظر حركة المرور على المنفذ 44818 من خلال تنفيذ جدران الحماية أو عناصر تحكم أخرى في الشبكة لتقسيم شبكة نظام التحكم الصناعي (ICS). يمكننا تقييد حركة المرور بحيث لا يمكن إلا للأجهزة التي تحتاج إلى الاتصال بوحدة التحكم الاتصال بها.

الخلاصة هنا هو أنه يوجد العديد من الثغرات الأمنية أكثر أهمية من هذه وأن العديد منها تتم تغطيته من خلال تطبيق قواعد جدار الحماية. لذلك لا يوجد سبب للقيام بالمهمة الشاقة المتمثلة في تحديد ما إذا كان بإمكانك ترقية البرنامج الثابت على وحدة التحكم هذه أم لا، مما يلغي الحاجة إلى جدولة وقت التوقف لتحديث الأنظمة. وقت تعطل أقل يعني توفير أموال الشركة.

مثال 2: بالنظر إلى مجموعة أقل إثارة للجدل من الثغرات الأمنية وعمليات التخفيف التي تغطي نطاقًا واسعًا منها. أرى هذا عددًا لا بأس به من المرات عند العمل مع عملاء مجال التصنيع.

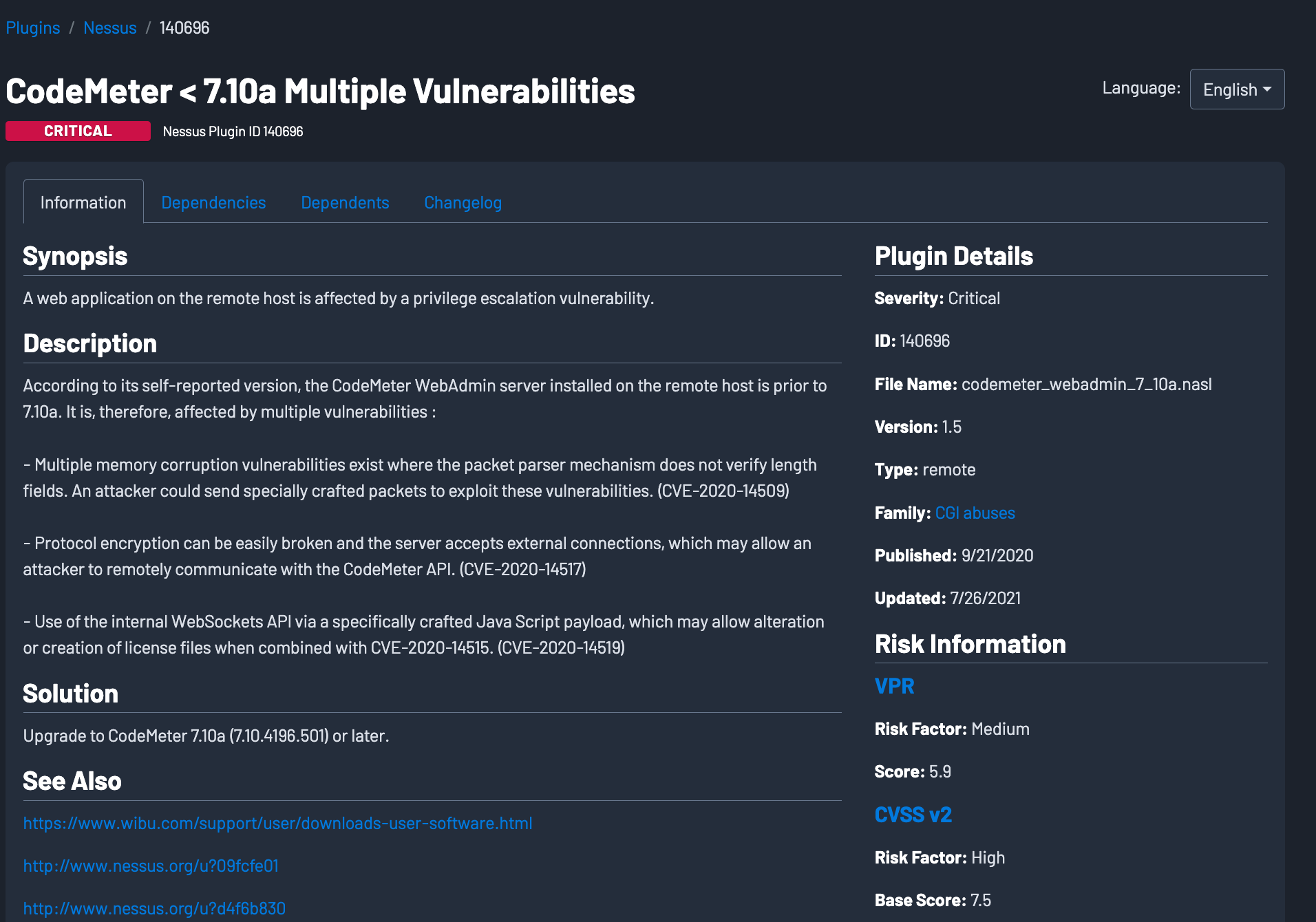

خطوة 1: دعونا نلقي نظرة على CVE-2020-16233، ثغرة أمنية تعمل على جهاز يعمل بنظام Windows. Nessus مضمن في Tenable OT Security، مما يجعل العمل لتحديد أنظمة تكنولوجيا المعلومات الضعيفة أمرًا خفيفًا. تعمل محطة عمل Windows هذه على تشغيل برنامج إدارة ترخيص برنامج CodeMeter.

خطوة 2: تمتلك العديد من بيئات التصنيع مخزونًا كبيرًا من أجهزة تكنولوجيا المعلومات على شبكة التكنولوجيا التشغيلية. إن الطريقة التي نتعامل بها مع الثغرات الأمنية في وحدة التحكم وعمليات التخفيف الخاصة بها منفصلة ومختلفة عن الطريقة التي نتعامل بها مع الثغرات الأمنية في محطة العمل وعلاجها.

خطوة 3: في الصورة الموضحة أدناه، يمكنك رؤية خيار الإصلاح والموارد الإضافية. نظرًا لأن هذه الثغرة الأمنية موجودة على محطة عمل Windows، فمن غير المحتمل أن تتسبب ترقية البرنامج في حدوث الاضطراب، على الرغم من أننا نوصي بتأكيد هذا الافتراض قبل بدء عملية التصحيح. من الآمن أن نقول إن تصحيح نظام تكنولوجيا المعلومات عادة ما يكون أسهل من ترقيع نظام التكنولوجيا التشغيلية.

الفوائد الرئيسية لمسؤولي الأمن الإلكتروني في المجال الصناعي

1. تعتمد التهديدات التي تواجه المجال الصناعي على دافعين:

- يحاول المتسللون كسب المال منك

- يحاول المتسللون كسب المال من شخص آخر من خلال إلحاق الضرر بك

ما نفعله لتقليل احتمالية التعرض لهجوم ناجح هو نفسه.

2. استراتيجية الدفاع بسيطة وتتكون من تكتيكين رئيسيين:

- يمكنك إصلاح الثغرات الأمنية

- يمكنك الاطلاع على التهديدات

3. كلا الأسلوبين الموضحين أعلاه مهمان. ومع ذلك، فإنني أوصي باتباع نهج استباقي من خلال إصلاح الثغرات الأمنية لأن هذا هو المكان الأفضل لإنفاق الأموال. المرونة أكثر أهمية في نظام التحكم الصناعي (ICS). خطوات عملية إدارة الثغرات الأمنية:

- تحديد الثغرة الأمنية

- تقييم الثغرات الأمنية

- حل الثغرات الأمنية

- المعالجة

- التخفيف

معرفة المزيد:

- يمكنك حضور ندوة عبر الإنترنت، حيث يشارك الخبراء طرقًا لتحسين أمن تكنولوجيا المعلومات/التكنولوجيا التشغيلية في قطاع التصنيع

- يرجى زيارة صفحة ويب Tenable OT Security manufacturing

- يرجى قراءة ملخص حول حل Tenable OT Security manufacturing: تأمين التصنيع دون تعريض الإنتاجية للخطر

- يرجى تنزيل المستند التقني Tenable OT Security manufacturing: تأمين منطقة العمل الصناعية

- OT Security