DemonBot Malware Targets Apache Hadoop Servers Using Available Exploit Code

New DemonBot malware uses Apache Hadoop exploit also used by XBash to launch exploitation attempts at a rate of one million a day to facilitate widespread DDoS.

Background

Researchers at Radware recently blogged about the discovery of a new piece of malware, dubbed DemonBot, used by attackers targeting Apache Hadoop servers. These servers are vulnerable to a Yet Another Resource Negotiator (YARN) exploit that was first reported in 2016. Exploit code has been publicly available since March 2018, and attackers have leveraged it to implant Xbash malware in September 2018.

Impact assessment

Radware’s Threat Research Center says they’ve identified over 70 active exploit servers launching exploitation attempts at a rate of “one million per day” in an effort to implant DemonBot.

Malware details

DemonBot is a distributed denial-of-service (DDoS) botnet similar to other DDoS botnets like Mirai. Unlike Mirai, DemonBot does not exhibit worm-like behavior, instead spreading by way of centralized servers.

DemonBot supports commands to launch User Datagram Protocol (UDP) (randomized) or Transmission Control Protocol (TCP) based DDoS attacks and a STD (UDP fixed payload) attack. It also supports what is called a STOMP command, which launches a sequential attack from STD to UDP to TCP.

Radware researchers also note that while DemonBot currently does not target Internet of Things (IoT) devices, it is “binary compatible with most known IoT devices, following the Mirai build principles.”

Urgently required actions

It is strongly advised that those operating Apache Hadoop clusters restrict access to the YARN WebResource Manager by configuring access control policies and limiting incoming traffic to the specified port for the WebResource Manager.

Identifying affected systems

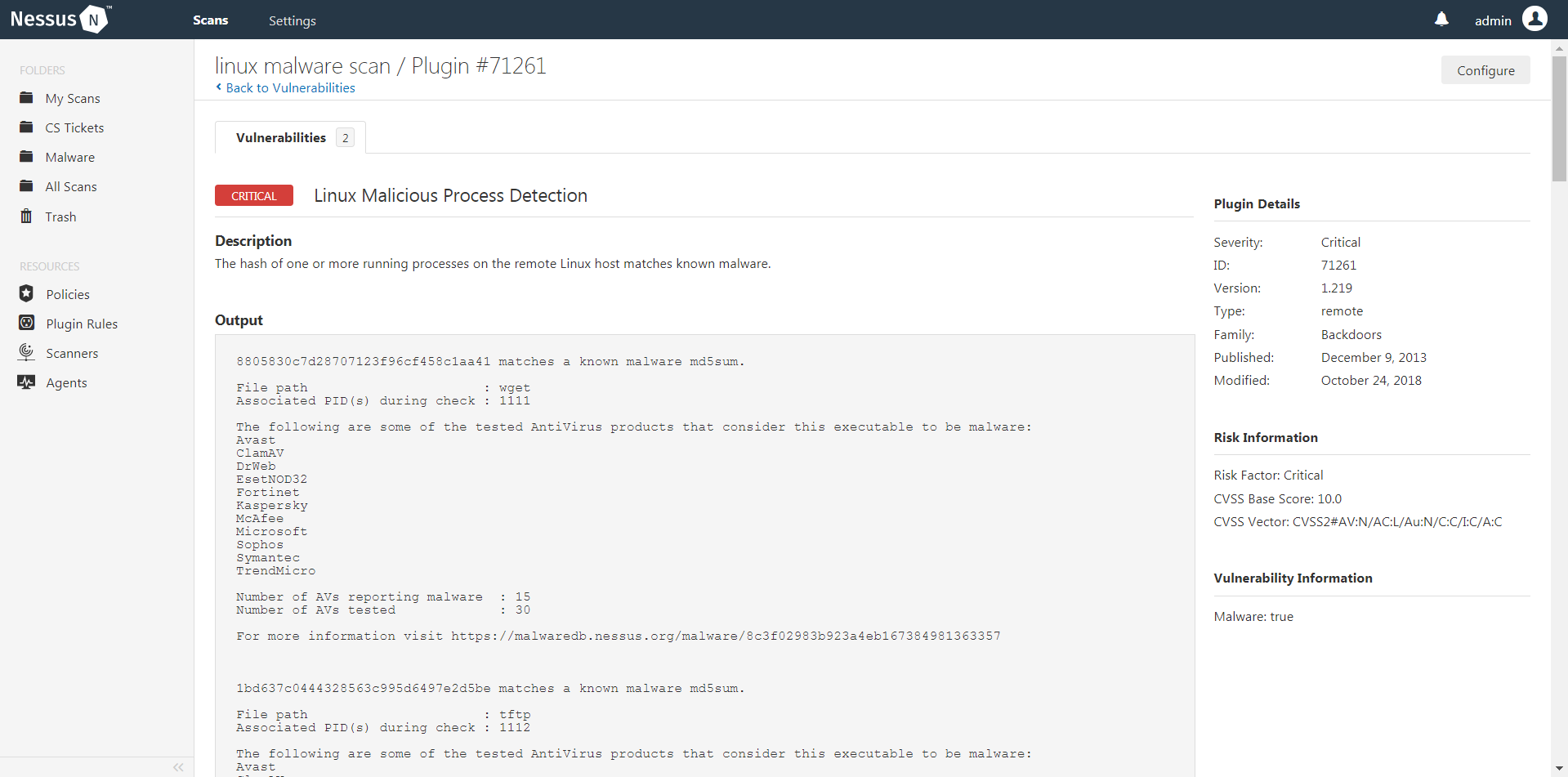

A list of Nessus® plugins to identify vulnerable Apache Hadoop servers can be found here.

Additionally, our Linux Malicious Process Detection plugin will detect the malware associated with DemonBot.

الحصول على مزيد من المعلومات

- New DemonBot Discovered

- Hadoop safari: Hunting for vulnerabilities

- ‘DemonBot' Botnet Targets Hadoop Servers

Learn more about Tenable.io, the first Cyber Exposure platform for holistic management of your modern attack surface. Get a free 60-day trial of Tenable.io Vulnerability Management.

- Vulnerability Management