منتجات Tenable

عزل المخاطر ذات الأولوية التي تعرضك للخطر والتخلص منها

استهدف نقاط الضعف الإلكترونية ذات الأولوية في البنية التحتية لتكنولوجيا المعلومات إلى بيئة السحابة الخاصة بك إلى البنية التحتية الحيوية، وفي كل مكان بينهما. اختر من بين الحلول الفردية للتعرض للمخاطر أو احمِ سطح الهجوم بالكامل باستخدام Tenable One، منصة إدارة التعرض للمخاطر الوحيدة في الصناعة والمدعومة بالذكاء الاصطناعي.

عرض المنتجات

المقارنة

حلول Tenable exposure

تخلص من الثغرات الأمنية التي تتركك معرضًا للخطر.

يمكنك تعزيز تقليل المخاطر باستخدام حلول التعرض للمخاطر المدعومة بالذكاء الاصطناعي التي تتعلم باستمرار من بعضها البعض باستخدام رؤى الصورة الكبيرة التي تعزز وضع الأمن الإلكتروني بالكامل.

تقليص المخاطر المرتبطة بالسحابة

مع منصة عملية لأمان السحابة.

يمكنك تقليل المخاطر من خلال الكشف السريع عن الثغرات الأمنية ذات الأولوية الناجمة عن التكوينات الخاطئة والامتيازات الخطيرة والثغرات الأمنية والتخلص منها.

الحد من التعرض للثغرات الأمنية

من خلال الحل رقم 1 لإدارة الثغرات الأمنية على مستوى العالم.

يمكنك الحد من المخاطر من خلال معرفة الثغرات الأمنية المؤثرة في تكنولوجيا المعلومات لديك، وكشف أهم أولوياتك وتقليص التعرض للمخاطر ذات الأولوية بشكل سريع.

تخلص من المخاطر المرتبطة بالتكنولوجيا التشغيلية

من خلال حل الأمن الصناعي الموحد لبيئات التكنولوجيا التشغيلية/تكنولوجيا المعلومات المتقاربة.

يمكنك الحد من المخاطر من خلال الحصول على رؤية موحدة ونظرة ثاقبة، وتحكم في أصول التكنولوجيا التشغيلية وإنترنت الأشياء وتكنولوجيا المعلومات في حل واحد.

تخلص من المخاطر المرتبطة بالهوية

من خلال الحل الأساسي للمؤسسة من حيث معلومات الهوية.

يمكنك تقليل المخاطر من خلال العثور على المخاطر وإصلاحها عبر بيئة هويتك الشاملة لمنع الهجمات القائمة على الهوية.

Cloud Exposure

التعرض للثغرات الأمنية

OT Exposure

Identity Exposure

منتجات مجانية من Tenable

Tenable One

منصة إدارة التعرض الوحيدة في العالم التي تعمل بالذكاء الاصطناعي

توحيد الرؤية والنظرة والعمل بشكل جذري عبر سطح الهجوم بأكمله

إصلاح الثغرات الأمنية

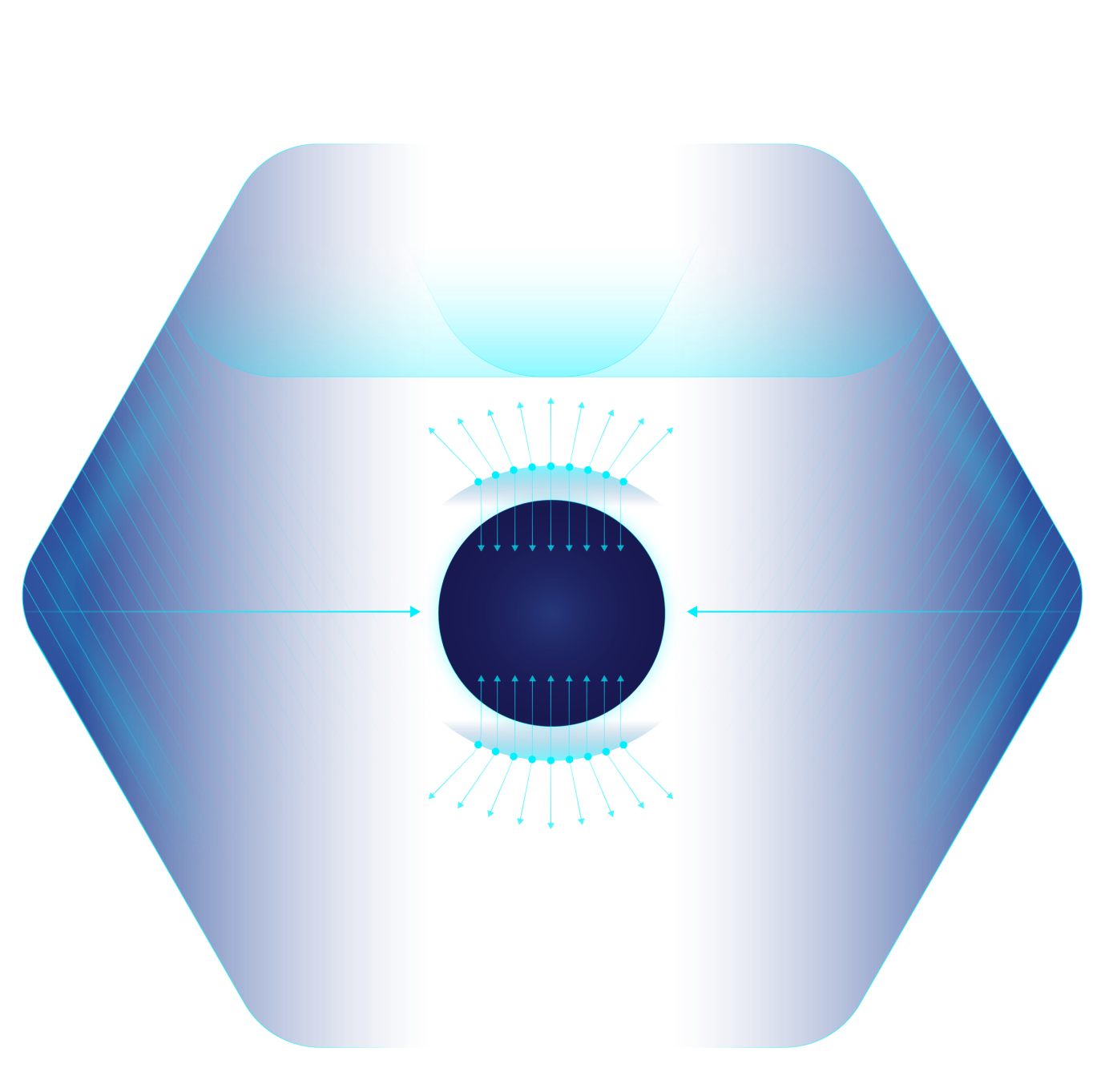

احصل على الرؤية الوحيدة في العالم التي تعرف كل شيء عن المخاطر الإلكترونية عبر سطح الهجوم بأكمله، التي تكشف الثغرات الحرجة التي تجعلك أكثر عرضة للهجوم عبر جميع أنواع الأصول والمسارات.

ربط العناصر المتفرقة

يمكنك الحصول على مصدر واحد للحقيقة والحكمة بشأن سطح الهجوم، مع ربط النقاط المتباينة لتحديد المشكلات ذات الأولوية وعلاقات المخاطر الضارة التي تؤدي إلى زيادة تعرض مؤسستك للمخاطر.

خلق رؤية متكاملة وموحدة

يمكنك حشد فرق العمل والأمن لديك للقضاء على أكبر المخاطر الإلكترونية التي تواجهك، وتقليل المخاطر التي تواجه المؤسسة من الشبكة إلى السحابة إلى تكنولوجيا التشغيل وفي كل مكان بينهما.

ExposureAI

يمكنك تمكين التحليلات واتخاذ القرارات السريعة للغاية باستخدام الذكاء الاصطناعي التوليدي الذي يُسهل اكتشاف الأفكار المخفية والخبرة الأمنية العميقة.

Attack path analysis

تصور العلاقات المعقدة بين الأصول والهوية والمخاطر عبر مجالات الأمان وحدد الأولوية لمعالجة التعرض للمخاطر الحقيقية قبل حدوث الخروقات.

Exposure View (عرض التعرض)

يمكنك تبسيط عملية قياس التعرض للمخاطر الإلكترونية والإبلاغ عنها من خلال عروض متوافقة مع الأعمال تساعدك على تحسين عملية اتخاذ القرار والاستثمارات.

مخطط التعرض للمخاطر

تصرف بثقة مع أكبر مستودع في العالم للبيانات السياقية للأصول والمخاطر والتهديدات الذي يُغذي رؤى Tenable ExposureAI التي لا مثيل لها.

جرد الأصول

احصل على رؤية موحدة لجميع أصولك ومخاطرك عبر سطح الهجوم: الأصول غير المرئية، وتكنولوجيا المعلومات، والتكنولوجيا التشغيلية، وإنترنت الأشياء، والسحابة، والهويات والتطبيقات.

Vulnerability intelligence

تمتع بالوصول إلى قاعدة المعرفة الأكثر اكتمالاً لمعلومات الثغرات الأمنية والتهديدات من Tenable Research وNVD وغيرها من المصادر الموثوقة في مكان واحد.

مصادر بيانات الجهات الخارجية

دمج وتوحيد بيانات الأصول والمخاطر من أدواتك الحالية، ووضعها للعمل جنبًا إلى جنب مع بيانات Tenable الموثوقة.

السحابة

اكتشف وحدد أولويات معالجة المخاطر السحابية عبر جميع سحاباتك وأصولك وهوياتك باستخدام منصة حماية التطبيقات السحابية الأصلية (CNAPP)الأكثر قابلية لاتخاذ القرارات.

ثغرة أمنية

اكتشف وحدد الأولوية لمعالجة التعرض للثغرات الأمنية عبر سطح الهجوم الحديث باستخدام إدارة الثغرات الأمنية الرائدة في الصناعة.

التكنولوجيا التشغيلية

اكتشف وحدد أولويات معالجة التعرض للثغرات الأمنية التشغيلية عبر بيئة تكنولوجيا المعلومات/التكنولويجا التشغيلية/إنترنت الأشياء المتقاربة لديك.

الهوية

اكتشف وحدد أولويات معالجة تعرض الهوية للمخاطر عبر بيئات Active Directory وEntra ID الخاصة بك.

Tenable One

منصة إدارة التعرض للمخاطر مدعومة بالذكاء الاصطناعي توحد الرؤية الأمنية والرؤى والإجراءات عبر سطح الهجوم.

بدء استخدام Tenable One

لقد ساعد Tenable One مهندسينا على تقليل الوقت الذي يقضونه في المهام اليدوية بنسبة 75%، مما يسمح لهم بالتركيز على العمل الهندسي الفعلي.

- Tenable Attack Surface Management

- Tenable Cloud Security

- Tenable Identity Exposure

- Tenable Nessus

- Tenable One

- Tenable OT Security

- Tenable Security Center

- Tenable Vulnerability Management

- Tenable Web App Scanning